Атака с помощью вашего сервера времени: NTP amplification attack (CVE-2013-5211)

2 мин

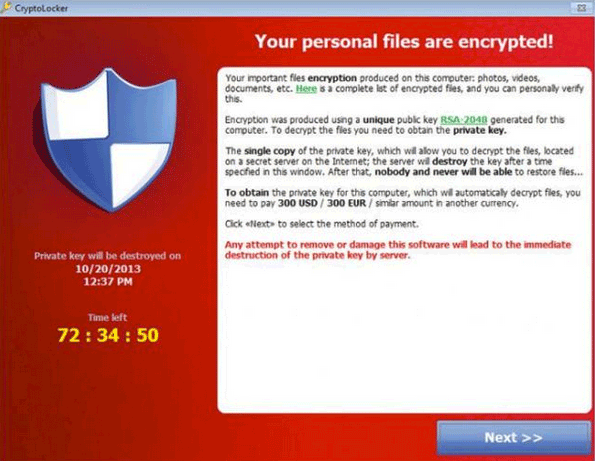

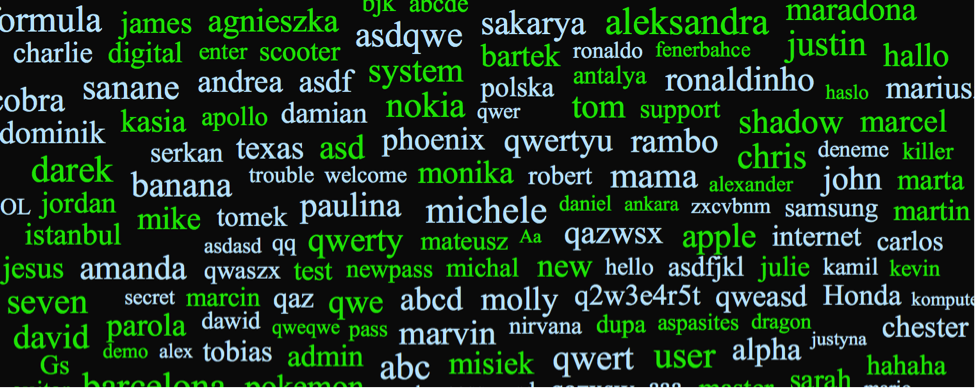

13 января Компьютерная команда экстренной готовности США (US-CERT) выпустила предупреждение о новом способе DDoS-атак. Зараженные компьютеры отправляют запрос monlist с поддельным IP-адресом отправителя к NTP-серверу. Запрос monlist возвращает список из последних 600 клиентов ntpd. Таким образом, небольшим запросом от зараженного компьютера к жертве отправляется большой поток UDP. В этом и заключается сущность амплификации.

Незащищенный NTP-сервер становится невольным промежуточным звеном атаки.

Атаке подвержены версии ntpd до 4.2.7p26 (стабильная сейчас 4.2.6p5).

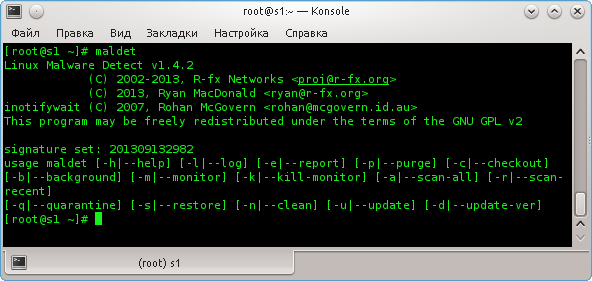

Проверить свой сервер на уязвимость можно выполнив команду

Незащищенный NTP-сервер становится невольным промежуточным звеном атаки.

Атаке подвержены версии ntpd до 4.2.7p26 (стабильная сейчас 4.2.6p5).

Проверить свой сервер на уязвимость можно выполнив команду

ntpdc -c monlist адрес_сервера