Работа над будущим Unreal Tournament начинается сегодня, и мы (Epic — примечание переводчика) рады заявить о том, что мы будем работать над ним вместе — вместе с вами. Мы знаем, что фанаты любят Unreal Tournament так же сильно, как мы. Мы знаем, что у вас есть интересные идеи и обоснованные мнения по поводу того, в каком направлении должно идти развитие UT, и что должно присутствовать в новой игре. Так давайте рискнём и создадим эту игру вместе, открыто и для всех.

Вот план:

- Мы создали маленькую команду ветеранов разработки UT, которая начинает работать над проектом уже сегодня.

- С первой строчки кода, с первого концепт-арта, с первого дизайнерского решения разработка будет вестись открыто в виде сотрудничества между Epic, фанатами UT и разработчиками UE4. Мы будем использовать форумы для обсуждений и стримы Twitch для регулярных сообщений о ходе работ.

- Если вы — желающий участвовать фанат, всё, что вам надо — создать бесплатный аккаунт на форуме и присоединиться к обсуждению.

- Весь код и наполнение игры будут доступны для разработчиков UE4 на GitHub (тут я не очень понимаю, имеются ли в виду и те, кто разрабатывает на UE4, но звучит, в любом случае, круто).

- Игра будет верна своим корням соревновательного FPS.

- Разработка будет фокусироваться на Windows, Mac и Linux.

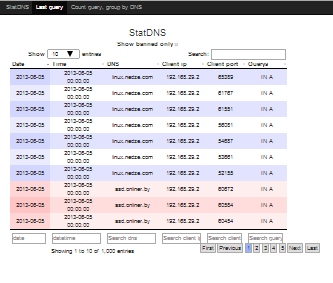

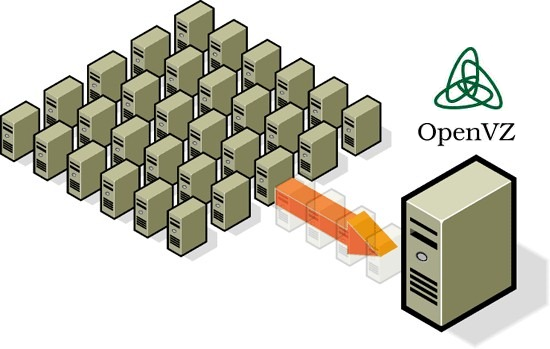

Борьба со спамом — это головная боль всех ответственных администраторов почты. Чего только они не изобретают, чтобы

Борьба со спамом — это головная боль всех ответственных администраторов почты. Чего только они не изобретают, чтобы