Что такое ГосСОПКА?

В январе 2013 г. президент Владимир Путин подписал указ о создании в России системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА) на информационные ресурсы, расположенные в нашей стране, в диппредставительствах и консульских учреждениях за рубежом.

Ее ключевыми задачами, в соответствии с указом президента, должно стать прогнозирование ситуаций в области обеспечения информационной безопасности, обеспечение взаимодействия владельцев ИТ-ресурсов при решении задач, связанных с обнаружением и ликвидацией компьютерных атак, с операторами связи и другими организациями, осуществляющими деятельность по защите информации. В список задач системы также входит оценка степени защищенности критической ИТ-инфраструктуры от компьютерных атак и установление причин таких инцидентов.

Организацию работ по созданию государственной анти-хакерской системы Путин поручил ФСБ. ГосСОПКА должна была противостоять наиболее опасным кибератакам, за которыми стоят хорошо организованные группировки киберпреступников и государства. Со временем планировалось рассматривать как серьёзную угрозу стране и совокупный вред, наносимый экономике многочисленными менее опасными нападениями.

В декабре 2014 года президент Владимир Путин утвердил концепцию этой государственной. В марте 2015 года ФСБ опубликовала выписку из этого документа, содержащую данные о том, ка�� она будет устроена.

ИБ-блоггер Сергей Борисов приводит в своей статье схемы территориальной структуры, область ответственности и схему взаимодействия ГосСОПКА.

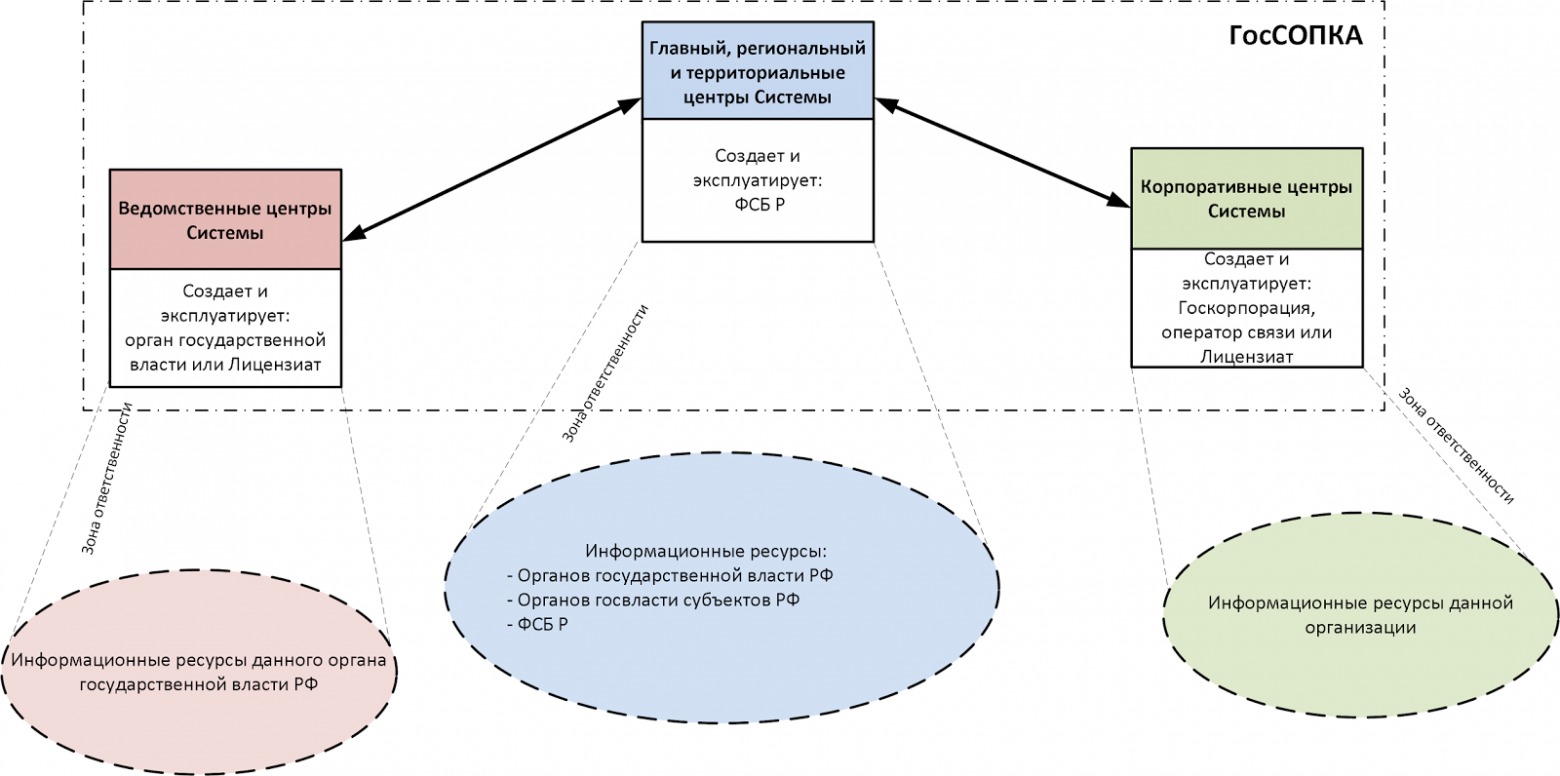

В соответствии с концепцией территориальная структура ГосСОПКА имеет вид:

Область ответственности центров ГосСОПКА отображена на следующей схеме:

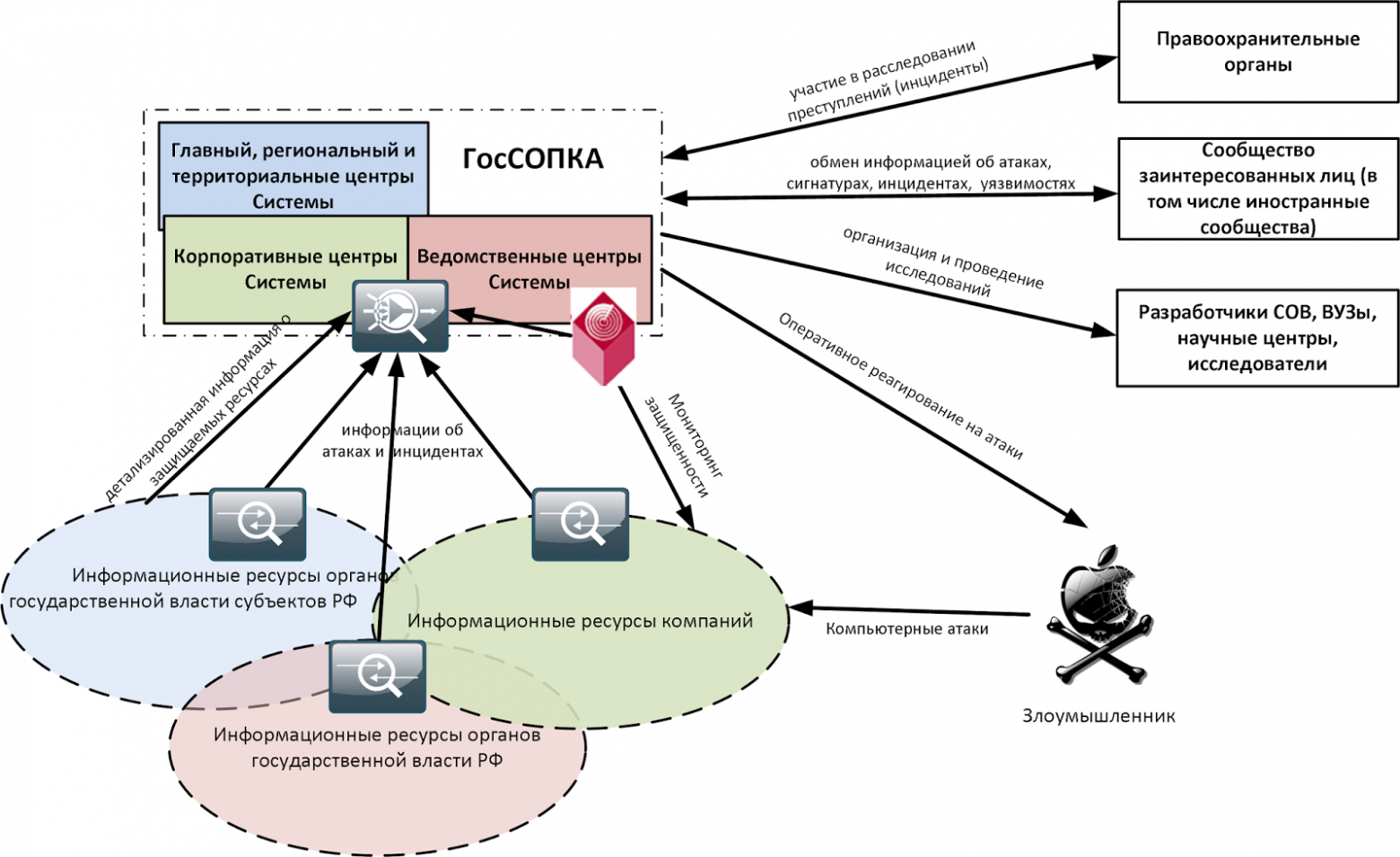

С учетом этого, а так-же функций приведенных в Концепции, получается следующая схема взаимодействия ГосСОПКА:

19 июля 2017 года стало известно о том, что Совет Федерации одобрил закон «О безопасности критической информационной инфраструктуры», разработанный Федеральной службой безопасности (ФСБ) и внесенный в Госдуму Правительством в декабре 2016 г. Документ вступил в силу с начала 2018 г.

Закон вводит классификацию объектов критической информационной инфраструктуры и предполагает создание реестра таких объектов, при этом определяет права и обязанности как владельцев объектов, так и органов, которые эти объекты защищают.

Документ также предполагает создание государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информацоинные ресурсы России (ГосСОПКА), которая обеспечит сбор и обмен информацией о компьютерных атаках.

Больше информации по этапам развития этой системы можно найти на TAdviser.

Новые приказы по ГосСОПКА

6 сентября были опубликованы утвержденные и зарегистрированные в Минюсте 3 (из шести) приказа ФСБ, касающиеся ГосСОПКА.

Приказ №366 «О Национальном координационном центре по компьютерным инцидентам» превозносится в российских СМИ как абсолютно новая структура, которая придет на смену ЦИБ, и которая начнет бороться с хакерами всех мастей.

С полным текстом приказа можно ознакомиться по ссылке.

По сведениям с их официальной страницы:

Центр реагирования на компьютерные инциденты в информационно-телекоммуникационных сетях (ИТС) органов государственной власти Российской Федерации (GOV-CERT.RU) осуществляет координацию действий заинтересованных организаций и ведомств в области предотвращения, выявления и ликвидации последствий компьютерных инцидентов, возникающих в ИТС органов государственной власти Российской Федерации. GOV-CERT.RU решает следующие задачи:

- оказание консультативной и методической помощи при проведении мероприятий по ликвидации последствий компьютерных инцидентов в ИТС органов государственной власти РФ;

- анализ причин и условий возникновения инцидентов в ИТС органов государственной власти РФ;

- выработка рекомендаций по способам нейтрализации актуальных угроз безопасности информации;

- взаимодействие с российскими, иностранными и международными организациями, осуществляющими реагирование на компьютерные инциденты; накопление и анализ сведений о компьютерных инцидентах.

Второй приказ, №367, «Об утверждении Перечня информации, предоставляемой в ГосСОПКА и Порядка предоставления информации в ГосСОПКА», полный текст приказа доступен по ссылке.

К сожалению, вопросы по стандартизации обмена информацией по инцидентам, по техническим решениям присоединения к ГосСОПКА, по тому, что делать маленьким конторам, у которых нет денег на присоединение к корпоративным центрам ГосСОПКА и т.п. в данном документе не рассматриваются.

Третий приказ, под номером №368 «Об утверждении Порядка обмена информацией о компьютерных инцидентах между субъектами критической информационной инфраструктуры Российской Федерации, между субъектами критической информационной инфраструктуры Российской Федерации и уполномоченными органами иностранных государств, международными, международными неправительственными организациями и иностранными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты, и Порядка получения субъектами критической информационной инфраструктуры Российской Федерации информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения".

Приказ утверждает порядок обмена информацией об инцидентах, а также порядок получения субъектами КИИ информации о методах атак, способах их предупреждения и обнаружения. В нем так же не приводится деталей о форматах и протоколах обмена информацией. Нет ясности и в том, что делать участникам международных платежных систем или дочерним предприятиям иностранных организаций, которые должны оперативно отправлять данные об инцидентах, а теперь вынуждены это делать только через НКЦКИ и без гарантии, что НКЦКИ не заблокирует такую передачу, посчитав ее угрозой национальной безопасности.

Оставшиеся документы планируется выпустить не раньше конца года.

Другие статьи блога Cloud4Y:

→ Мифы и заблуждения относительно Tier-системы сертификации Uptime Institute (внешняя ссылка)

→ Решение для хранения и обработки BigData (в том числе ПДн) (внешняя ссылка)

→ История IT-аутсорсинга (внешняя ссылка)

→ Резервное копирование cloud-to-cloud: что это такое и зачем оно нужно (Хабр)