На сегодняшний день беспроводные Wi-Fi сети используются почти повсеместно: благодаря простоте использования сети, высокой мобильности пользователей и дешевизне установки данная технология всё чаще и чаще становится обязательной составляющей не только домашних, но и корпоративных сетей. При этом, как и любая технология передачи данных, Wi-Fi при небезопасном использовании несёт в себе определённые угрозы. Злоумышленник, используя некорректные настройки точки доступа или неосторожность пользователя, может перехватить персональные данные этого пользователя, провести атаку на его устройство или проникнуть во внутреннюю сеть компании.

В рамках исследования был проведён анализ безопасности гостевой сети нашей компании – «USSC-Guest». Тестирование проводилось по модели внешнего нарушителя, то есть без наличия прямого доступа к выбранной сети, поэтому основной целью возможного злоумышленника стало получение пароля для подключения к ней. Следует отметить, что знание пароля позволит нарушителю перехватывать и расшифровывать данные, передаваемые по сети, а так же обеспечит возможность создания поддельной точки доступа с аналогичным названием и способом подключения.

Первичное сканирование беспроводного эфира показало, что для шифрования передаваемых данных в исследуемой сети используется алгоритм WPA2 с отключенной технологией WPS. На момент написания статьи WPA2 является наиболее безопасным алгоритмом защиты беспроводных сетей и не содержит уязвимостей, позволяющих злоумышленнику выявить пароль за приемлемое время. Атака под названием «KRACK», о которой стало известно еще в 2017 году, не имеет открытой практической реализации. Для злоумышленника остаются доступными два технических сценария атаки: перехват пакетов, связанных с аутентификацией клиента (рукопожатие, handshake) с дальнейшим перебором пароля по словарю, и создание поддельной точки доступа с параллельным проведением атаки «отказ в обслуживании» на настоящую точку доступа.

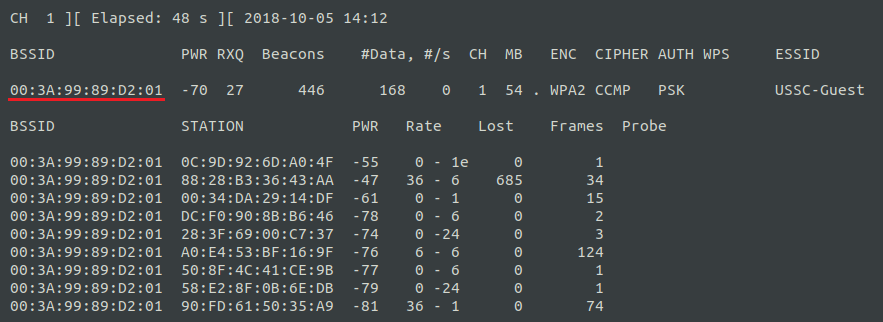

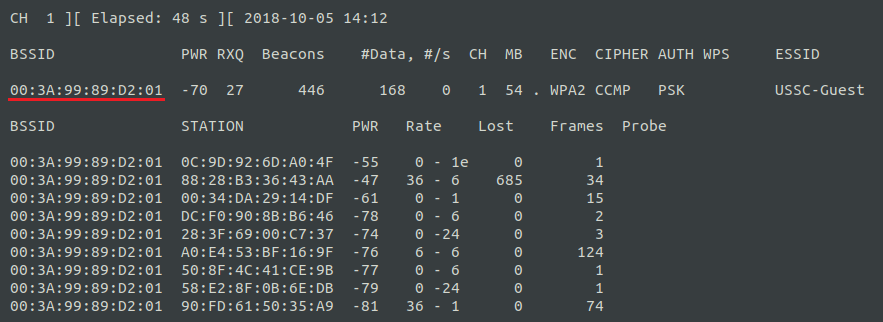

Для того чтобы в беспроводном эфире можно было перехватывать пакеты, связанные с аутентификацией клиента, необходимо предварительно перевести режим работы сетевого адаптера в состояние «монитора» – состояние, в котором адаптер принимает все пакеты, проходящие на его частоте в видимом диапазоне. После этого злоумышленнику становится доступна подробная информация о видимых точках доступа и активных клиентах:

Рисунок 1. Результат сканирования беспроводного эфира

Можно видеть, что из кабинета, в котором проводилось тестирование, было обнаружено две точки доступа с названием «USSC-Guest». Для проведения атаки была выбрана точка доступа с MAC-адресом 00:3A:99:89:D2:01, как наиболее часто используемая в доступном диапазоне:

Рисунок 2. MAC-адреса пользователей выбранной точки доступа

Через некоторое время после начала сканирования сети было зафиксировано подключение нового клиента, благодаря чему удалось перехватить необходимые аутентификационные пакеты. Об этом свидетельствует строка «WPA handshake: 00:3A:99:89:D2:01»:

Рисунок 3. Результат перехвата аутентификационных пакетов

Далее была предпринята попытка подобрать пароль по наиболее популярным словарям («rockyou», «top-wpa-passwords» и набор из численных паролей). В результате атаки перебором по словарю выяснить пароль для подключения не удалось. При этом злоумышленник, скорее всего, откажется от определения пароля методом полного перебора, потому что этот метод займет у него, в лучшем случае, несколько лет.

Реализация данного сценария состояла из двух этапов:

Для пользователей это выглядело так, будто гостевая сеть «USSC-Guest», к которой они уже были подключены, пропала из списка доступных сетей, а вместо неё появилась точно такая же, но без аутентификации:

Рисунок 4. Результат проведения атаки «отказ в обслуживании» на исследуемую точку доступа

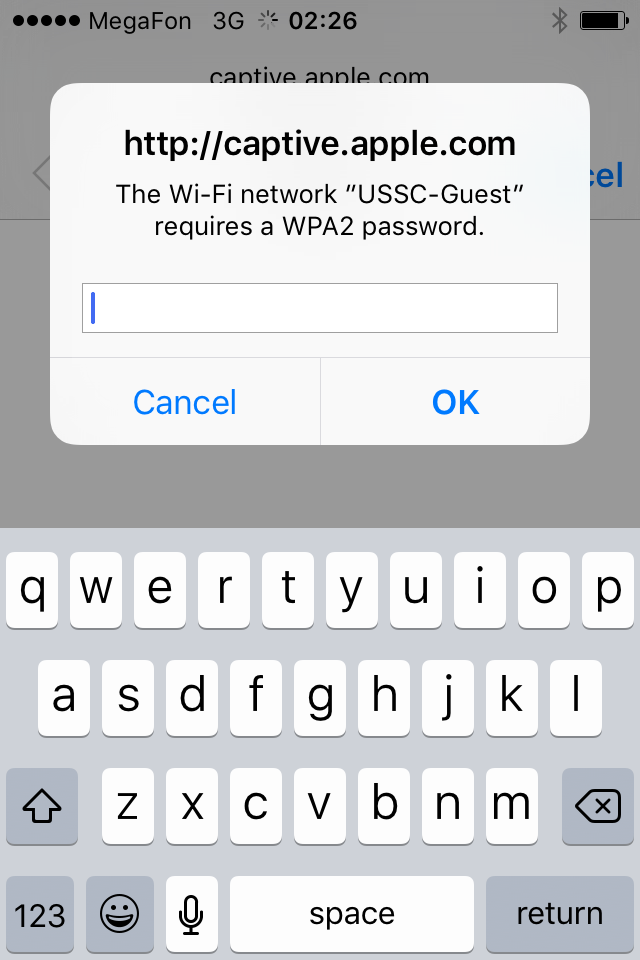

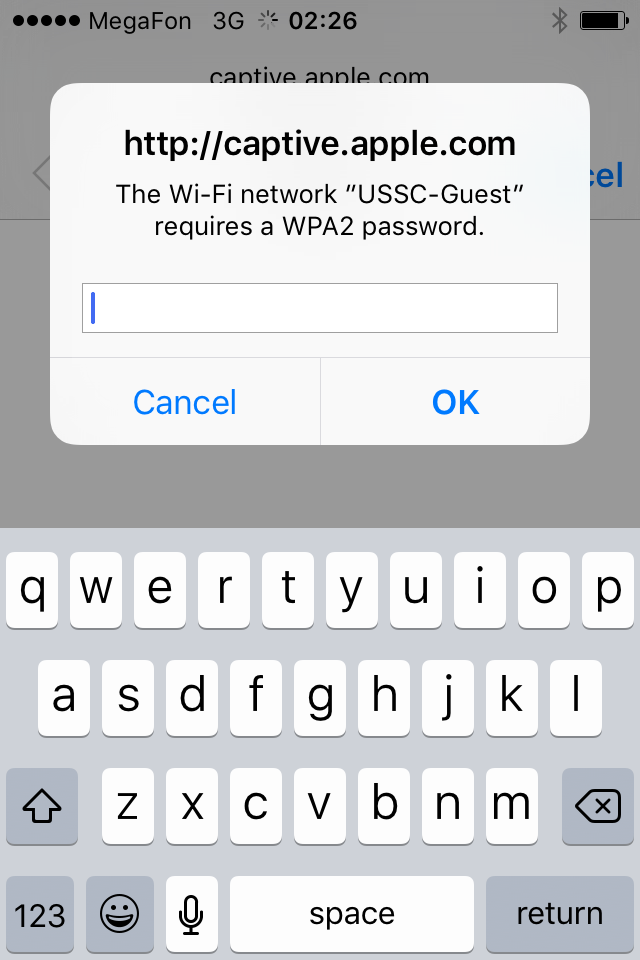

При подключении к ложной точке доступа пользователю всё же предлагалось ввести пароль от WPA2. Вот так, например, это выглядело для пользователей iOS:

Рисунок 5. Предложение ввести пароль после подключения к ложной точке доступа

Ввиду того, что ложная точка доступа полностью контролировалась злоумышленником, все данные, отправляемые по беспроводной сети, могли быть им перехвачены и проанализированы. Так, например, пароль, который необходимо было ввести в указанную форму, отправлялся напрямую на сервер возможного нарушителя. Предполагалось, что пользователь, подключившись к ложной точке доступа, сочтёт это за изменение способа подключения и введёт необходимые данные.

Тестирование проводилось в будний день, в период с 12 до 15 часов. За это время к ложной точке доступа было подключено четыре различных устройства, но искомый пароль так и не был введен. Дальнейшее тестирование было прекращено по причине того, что исследуемая гостевая сеть могла потребоваться для решения рабочих вопросов и должна была функционировать в нормальном режиме. Злоумышленник, в свою очередь, подобной атакой мог полностью парализовать работу конкретной беспроводной сети и через некоторое время получить требуемый пароль.

По итогам сканирования одной из точек доступа гостевой сети «USSC-Guest» проблем в настройках безопасности выявлено не было: для шифрования передаваемых данных используется надежный алгоритм WPA2-CCMP со стойким паролем, технология WPS отключена. Несмотря на то, что при необходимости злоумышленник может остановить работу беспроводной сети и создать ложную точку доступа, для реализации данной атаки нарушителю необходимо будет находиться в пределах зоны действия беспроводной сети (например, этажом ниже), что сильно сокращает круг его поисков и усложняет проведение атаки.

В завершение статьи выделим основные рекомендации по использованию беспроводных Wi-Fi сетей:

Автор: Дмитрий Морозов, помощник аналитика, Аналитический центр ООО «УЦСБ»

В рамках исследования был проведён анализ безопасности гостевой сети нашей компании – «USSC-Guest». Тестирование проводилось по модели внешнего нарушителя, то есть без наличия прямого доступа к выбранной сети, поэтому основной целью возможного злоумышленника стало получение пароля для подключения к ней. Следует отметить, что знание пароля позволит нарушителю перехватывать и расшифровывать данные, передаваемые по сети, а так же обеспечит возможность создания поддельной точки доступа с аналогичным названием и способом подключения.

Первичное сканирование беспроводного эфира показало, что для шифрования передаваемых данных в исследуемой сети используется алгоритм WPA2 с отключенной технологией WPS. На момент написания статьи WPA2 является наиболее безопасным алгоритмом защиты беспроводных сетей и не содержит уязвимостей, позволяющих злоумышленнику выявить пароль за приемлемое время. Атака под названием «KRACK», о которой стало известно еще в 2017 году, не имеет открытой практической реализации. Для злоумышленника остаются доступными два технических сценария атаки: перехват пакетов, связанных с аутентификацией клиента (рукопожатие, handshake) с дальнейшим перебором пароля по словарю, и создание поддельной точки доступа с параллельным проведением атаки «отказ в обслуживании» на настоящую точку доступа.

Атака перебором по словарю

Для того чтобы в беспроводном эфире можно было перехватывать пакеты, связанные с аутентификацией клиента, необходимо предварительно перевести режим работы сетевого адаптера в состояние «монитора» – состояние, в котором адаптер принимает все пакеты, проходящие на его частоте в видимом диапазоне. После этого злоумышленнику становится доступна подробная информация о видимых точках доступа и активных клиентах:

Рисунок 1. Результат сканирования беспроводного эфира

Можно видеть, что из кабинета, в котором проводилось тестирование, было обнаружено две точки доступа с названием «USSC-Guest». Для проведения атаки была выбрана точка доступа с MAC-адресом 00:3A:99:89:D2:01, как наиболее часто используемая в доступном диапазоне:

Рисунок 2. MAC-адреса пользователей выбранной точки доступа

Через некоторое время после начала сканирования сети было зафиксировано подключение нового клиента, благодаря чему удалось перехватить необходимые аутентификационные пакеты. Об этом свидетельствует строка «WPA handshake: 00:3A:99:89:D2:01»:

Рисунок 3. Результат перехвата аутентификационных пакетов

Далее была предпринята попытка подобрать пароль по наиболее популярным словарям («rockyou», «top-wpa-passwords» и набор из численных паролей). В результате атаки перебором по словарю выяснить пароль для подключения не удалось. При этом злоумышленник, скорее всего, откажется от определения пароля методом полного перебора, потому что этот метод займет у него, в лучшем случае, несколько лет.

Создание поддельной точки доступа

Реализация данного сценария состояла из двух этапов:

- создание ложной точки доступа с таким же названием, как и у атакуемой точки доступа, но без необходимости вводить пароль для подключения,

- проведение атаки «отказ в обслуживании» на исследуемую точку доступа.

Для пользователей это выглядело так, будто гостевая сеть «USSC-Guest», к которой они уже были подключены, пропала из списка доступных сетей, а вместо неё появилась точно такая же, но без аутентификации:

Рисунок 4. Результат проведения атаки «отказ в обслуживании» на исследуемую точку доступа

При подключении к ложной точке доступа пользователю всё же предлагалось ввести пароль от WPA2. Вот так, например, это выглядело для пользователей iOS:

Рисунок 5. Предложение ввести пароль после подключения к ложной точке доступа

Ввиду того, что ложная точка доступа полностью контролировалась злоумышленником, все данные, отправляемые по беспроводной сети, могли быть им перехвачены и проанализированы. Так, например, пароль, который необходимо было ввести в указанную форму, отправлялся напрямую на сервер возможного нарушителя. Предполагалось, что пользователь, подключившись к ложной точке доступа, сочтёт это за изменение способа подключения и введёт необходимые данные.

Тестирование проводилось в будний день, в период с 12 до 15 часов. За это время к ложной точке доступа было подключено четыре различных устройства, но искомый пароль так и не был введен. Дальнейшее тестирование было прекращено по причине того, что исследуемая гостевая сеть могла потребоваться для решения рабочих вопросов и должна была функционировать в нормальном режиме. Злоумышленник, в свою очередь, подобной атакой мог полностью парализовать работу конкретной беспроводной сети и через некоторое время получить требуемый пароль.

Заключение

По итогам сканирования одной из точек доступа гостевой сети «USSC-Guest» проблем в настройках безопасности выявлено не было: для шифрования передаваемых данных используется надежный алгоритм WPA2-CCMP со стойким паролем, технология WPS отключена. Несмотря на то, что при необходимости злоумышленник может остановить работу беспроводной сети и создать ложную точку доступа, для реализации данной атаки нарушителю необходимо будет находиться в пределах зоны действия беспроводной сети (например, этажом ниже), что сильно сокращает круг его поисков и усложняет проведение атаки.

В завершение статьи выделим основные рекомендации по использованию беспроводных Wi-Fi сетей:

- для обеспечения безопасности данных, передаваемых по беспроводной сети, используйте шифрование WPA2-CCMP со стойким паролем (пароль из одних только цифр не является стойким),

- по возможности не подключайтесь к открытым Wi-Fi сетям, даже если их название кажется Вам правдивым: они могут прослушиваться или даже полностью контролироваться злоумышленником. Если такой возможности нет, используйте VPN,

- закрытые Wi-Fi сети тоже могут контролироваться злоумышленником. Если Вы не уверены в безопасности подключения, используйте VPN,

- при использовании беспроводных сетей всегда обращайте внимание на тип соединения, используемый браузером: HTTP или HTTPS. Безопасным является последний тип соединения – HTTPS.

Автор: Дмитрий Морозов, помощник аналитика, Аналитический центр ООО «УЦСБ»