Комментарии 52

Вопрос к автору: Какие могут быть идеи в ситуации когда есть команда из админов 4-5 чел распределенных по стране?!

я имею опыт использования keepass на googledrive и dropbox, но это конечно же моветон.

обычной расшареной для админов папки будет достаточно.

Не так давно сам пользуюсь KeepAss, и в качестве хранилища БД использую nginx + webdav (благо он уже умеет его из коробки после простого apt-get install nginx) + ssl + auth basic. В итоге необходимо держать в голове uri + basic login/pass + master pass, но параноик внутри меня чувствует себя спокойнее, и доступ к данным есть отовсюду (благо клиентов полно под все платформы, и даже простой web-access). То, что шарить её при необходимости, а так же ограничивать доступ (с помощью того же auth basic) не составляет проблемы уточнять не приходится. В качестве дополнительных мер можно ограничить доступ по IP и проверять User-Agent (да, keepass умеет выставлять нужный user-agent при подключении).

Дополнительно он всегда есть в бэкапе. Из минусов — сохраняется база в ~15Mb порядка 15 секунд, но это не кажется критичным

Какие могут быть идеи в ситуации когда есть команда из админов 4-5 чел распределенных по стране?!

По-хорошему, не должно быть ситуации, когда у 5 админов одна и та же база паролей. У всех должны быть персональные учетки для всего оборудования и сервисов, и тогда каждый может вести такую свою базу индивидуально. Ну, в идеале конечно.

Хранит пароли в текстовых файлах зашифрованных pgp в git репозитории. При правильном подходе достаточно безопасно и удобно. Чужие изменения просто так не потерять и всегда есть история изменений. Смарт карта с NFC и USB (например Yubikey) позволяет не вводить длинный и сложный пароль от приватного ключа pgp ни на компьютере, ни на телефоне и не хранить его (ключь) ни на том ни на другом даже в зашифрованном виде.

по сравнению с excel это намного лучше :)

В итоге, опасность передачи пароля через командую строку не так страшна.

Т.е. можно ли хранить базу Keepass например в SVN и смотреть историю изменений с помощью BeyondCompare?

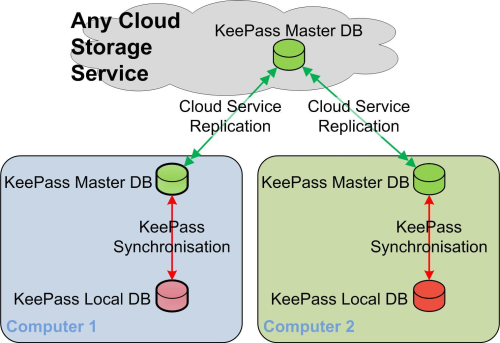

1. Личное использование. У меня, например, есть личный файл с личными паролями, который лежит на Dropbox(конечно же файл закрыт мастер ключом) и при изменении его и добавлении паролей, он синхронизируется с Dropbox и выкладывается в облако(таким образом решаю вопрос резервного копирования файла и возможность пользоваться им где угодно, где есть интернет — даже есть клиент для Android(он умеет забирать базу KeePass с DropBox) — пригождалось пару раз).

2. Использование в команде. На работе с коллегами используем общую базу для доступа к большой инфраструктуре заказчика с тысячами устройств. База спокойно лежит на шаре и закыта мастер-ключом.

http://keepass.info/help/kb/trigger_examples.html#dbsync

Keepass еще живы после всех новостей о взломах и дырах?

Мы тыкали его в прошлом году, возникли дикие трудности при администрировании и синхронизации + понадобилось отслеживание прав, у кого какие пароли-логины есть и кому видны… теперь пользуемся Thycotic Secret Server… на https://thycotic.com/ можно загрузить вообще бесплатную версию, которую можно поставить на любой облачный IIS, и все — никакой синхронизации и прочей головной боли + логи + запуск приложений + прокидывание сессий + хранение private key для ssh.

Можно ли чуть подробнее о взломах и дырах?

То что нашлось — это DLL injection на уже скомпрометированной машине с авторизованным keepass и MitM во время обновления софтины что, разумеется, не приятно, но врятли можно назвать причиной отказа от использования

MitM — это популярный метод взлома, и он не просто неприятен, а критически опасен при условии работы в масштабах компании — считай незащищенный канал связи с внешним миром до ноутбука администратора, ну и эксплойты и трояны, заточенные под него, которые успешно вскрывают базы Keepass, что делает его абсолютно невозможным для использования в рамках идей синхронизации через DropBox, не говоря уже о том, что количество точек утечки равно количеству машин, с которых работают синхронизирующиеся копии.

Про «эксплойты и трояны, заточенные под него, которые успешно вскрывают базы Keepass», это, конечно, про единственный PoC KeeFarce, который перехватывает расшифрованную базу из памяти, если компьютер администратора уже заражён.

Да, вектор атаки есть такой, но он один и достаточно сложный — нужен полный доступ к компьютеру админа.

А вот перечислять векторы атаки на Thycotic можно очень долго: это все атаки на IIS, атаки на ASP.NET код самого Thycotic, атаки на Windows на веб-сервере, атаки на компьютеры пользователей, включая браузер, фишинг и реальный MitM (прокси-сервер с доверенным корневым сертификатом и т.д.)…

С сервера (или из резервной копии) нужно украсть один файлик — «encryption.config», после чего можно идти читать всю базу без всяких DLL injection. Мастер-пароль KeePass хотя бы не хранится в файле на диске.

Охранять сервер с Thycotic нужно как зеницу ока, при этом к нему должны иметь доступ множество людей (или заводить отдельный сервер для каждого уровня доступа?). «Главный» админ (или админы) всё равно всё сможет прочитать в обход всех журналов аудита, вытянув encryption.config и базу не с прода, так из бэкапа. Если сервер в AD, то все, кто могут на него полиси поставить, опять же, могут получить encryption.config. Резервные копии сервера нужно делать? Тот, кто к ним имеет доступ и может их расшифровать, будет иметь все пароли. Админ WSUS? Не проблема сделать ручной пакет обновлений. Даже админ антивируса, в некоторых случаях, может, наверное, как-то заставить антивирус файлик этот взять «для анализа». Все эти люди в случае KeePass не будут иметь доступа — пусть даже они смогут украсть .kbdx — он зашифрован, ключ им неизвестен.

Остаются админы филиалов и прочие, которые доступа к центральной инфраструктуре не имеют? Им хватит AD/RADIUS/TACACS, зачем изобретать велосипед?

При этом нам надо дать полнейшие права серверу Thycotic на полный доступ ко всей абсолютно инфраструктуре. Если даже в конторе 2 человека всего IT: сисадмин и сетевой админ, и то ни у одного из них не будет такого доступа, который требуется Thycotic. В больших организациях такой доступ из одной точки вовсе немыслим.

В конце концов, в случае катастрофы в инфраструктуре админам останется только сидеть и кусать локти, если доступа к северу Thycotic нет.

Но для проверок всё очень красиво с Thycotic — логи аудита, ролевой доступ, автоматическая ротация паролей — аудиторы и менеджеры будут в восторге. А кому надо — все пароли получат без всяких записей в логи.

Нет, не все.

<> не требуется. Линки и так выставляются.

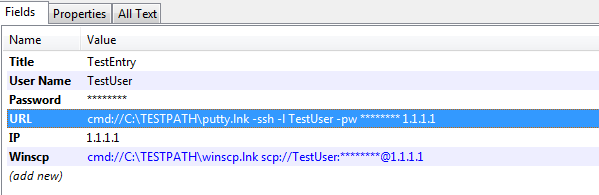

cmd://{APPDIR}\putty.lnk -ssh -l {USERNAME} -pw {PASSWORD} {S:IP}

cmd://{APPDIR}\winscp.lnk scp://{USERNAME}:{PASSWORD}@{S:IP}

PATH я не использую. Ставлю линки, так как использую базу на разных машинах переодично и легко указаваю пути линками.

Одна из самых удобных "фич" — это хоткей ctrl + u для открытия уже авторизованного терминала. Как в таком случаете вы используете winscp?

Пример базы Keepass для сетевого администратора