Доброго времени суток, Хабр! Сегодня мы бы хотели покритиковать документ «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденный ФСТЭК России 14 февраля 2008г. (далее – Методика).

Эта Методика является единственным утвержденным документом по определению актуальных угроз безопасности, а в соответствии с действующим законодательством «Для определения угроз безопасности информации и разработки модели угроз безопасности информации применяются методические документы, разработанные и утвержденные ФСТЭК России...».

Как видно из даты утверждения Методики, ей уже более 10 лет и с ней действительно много проблем. Какие именно — рассмотрим далее.

Проблема №1. Привязка к персональным данным

Эта проблема всплывает уже в названии документа: «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных».

Далее по тексту Методики видим следующее:

Методика предназначена для использования при проведении работ по обеспечению безопасности персональных данных при их обработке в следующих автоматизированных информационных системах персональных данных:

- государственных или муниципальных ИСПДн;

- ИСПДн, создаваемых и (или) эксплуатируемых предприятиями, организациями и учреждениями (далее – организациями) независимо от форм собственности, необходимых для выполнения функций этих организаций в соответствии с их назначением;

- ИСПДн, создаваемых и используемых физическими лицами, за исключением случаев, когда последние используют указанные системы исключительно для личных и семейных нужд.

Ну ок, привязка к персональным данным и ИСПДн, а в чем проблема-то? А проблема возникает, когда нам нужно писать модель угроз, например, для государственной информационной системы (ГИС), в которой не обрабатываются персональные данные.

Все бы ничего, если бы каждый оператор ГИС варился бы в собственном соусе в плане информационной безопасности – разрабатывал бы себе модель угроз по собственно изобретенной методике, пользовался бы ею только сам и никому бы не показывал. Только вот постановлением Правительства РФ от 11 мая 2017 г. №555 операторов всех вновь создаваемых ГИС обязали согласовывать модели угроз и технические задания на создание системы защиты информации с ФСТЭК России и ФСБ России.

И, конечно же, в случае чрезмерно «творческого» подхода к разработке модели угроз оператор ГИС получит ответ, что «Модель угроз разработана без учета утвержденных ФСТЭК России нормативных документов, переделывайте».

А другой утвержденной методики у нас просто нет.

Проблема №2. Спорная легитимность

В первом же абзаце Методики сказано:

Методика определения актуальных угроз безопасности персональных данных (ПДн) при их обработке в информационных системах персональных данных (ИСПДн) разработана ФСТЭК России на основании Федерального закона от 27 июля 2006 г. № 152-ФЗ «О персональных данных» и «Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденного постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781, с учетом действующих нормативных документов ФСТЭК России по защите информации.

Проблема здесь в том, что выделенное жирным постановление Правительства отменено в 2012 году. Но если бы в этом абзаце фигурировало только оно, то можно было бы считать Методику полностью нелегитимной. Но здесь есть еще 152-ФЗ, который вполне себе живой и действующий. Мнения юристов в вопросе легитимности Методики расходятся.

В любом случае, как уже было сказано, это единственный хоть как-то утвержденный документ, поэтому мучаемся и пользуемся. Почему «мучаемся»? Рассмотрим далее.

(Полу)Проблема №3. Отсутствие связи с БДУ ФСТЭК России

В то время как все актуальные нормативные документы ФСТЭК требуют в качестве исходных данных для моделей угроз использовать Банк данных угроз, Методика ссылается на документ «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных», который так же утвержден в 2008 году и которым по факту невозможно пользоваться.

Это в целом не то чтобы прям проблема, мы здесь просто пользуемся БДУ и все. Но в то же время такая ситуация ярко иллюстрирует несоответствия и несогласованности нормативных документов. В то время как 17, 21 и 239 приказы ФСТЭК ссылаются на хоть как-то актуализируемый БДУ, Методика застряла в 2008 году.

Проблема №4. Показатель исходной защищенности

Итак, мы добрались до самой собственно методики определения актуальных угроз. Суть ее в следующем: у нас есть список угроз, для каждой угрозы, чтобы определить ее актуальность (или не актуальность), нам нужно определить ряд параметров, а потом путем вычислений/манипуляций, описанных в Методике прийти к желаемой цели – списку актуальных угроз.

Первый из таких параметров, который нам необходимо определить – «уровень исходной защищенности», он же «степень исходной защищенности», он же «коэффициент исходной защищенности», он же Y1 (это, кстати еще одна промежуточная проблема методики — слишком много названий для одной и той же сущности).

Степень исходной защищенности определяется следующим образом. Есть 7 показателей (технические и эксплуатационные характеристики системы), для каждого показателя есть несколько вариантов значений и для каждого показателя нужно выбрать только одно из этих значений, наиболее подходящее для нашей информационной системы. Выбранному значению сопоставлен уровень защищенности (высокий, средний или низкий).

Далее считаем, сколько вариантов у нас получилось с уровнем «высокий», «средний» и «низкий». Если из 7 показателей 70% и более получили «высокий уровень защищенности», то степень исходной защищенности всей системы высокая (Y1 = 0). Если из 7 показателей 70% и более получили высокий или средний уровень защищенности, то степень исходной защищенности всей системы средняя (Y1 = 5). Если не выполняются предыдущие два условия, то степень исходной защищенности всей системы низкая (Y1 = 10).

Список характеристик и их значений

| технические и эксплуатационные характеристики испдн | уровень защищенности | ||

| высокий | средний | низкий | |

| 1. по территориальному размещению: | |||

| распределенная испдн, которая охватывает несколько областей, краев, округов или государство в целом | - | - | + |

| городская испдн, охватывающая не более одного населенного пункта (города, поселка) | - | - | + |

| корпоративная распределенная испдн, охватывающая многие подразделения одной организации | - | + | - |

| локальная (кампусная) испдн, развернутая в пределах одного здания | - | + | - |

| локальная испдн, развернутая в пределах одного здания | + | - | - |

| 2. по наличию соединения с сетями связи общего пользования: | |||

| испдн, имеющая многоточечный выход в сеть связи общего пользования | - | - | + |

| испдн, имеющая одноточечный выход в сеть связи общего пользования | - | + | - |

| испдн, физически отделенная от сети общего пользования | + | - | - |

| 3. по встроенным (легальным) операциям с записями баз персональных данных: | |||

| чтение, поиск | + | - | - |

| запись, удаление, сортировка | - | + | - |

| модификация, передача | - | - | + |

| 4. по разграничению доступа к персональным данным: | |||

| испдн, к которой имеют доступ определенные перечнем сотрудники организации, являющейся владельцем испдн, либо субъект пдн | - | + | - |

| испдн, к которой имеют доступ все сотрудники организации, являющейся владельцем испдн | - | - | + |

| испдн с открытым доступом | - | - | + |

| 5. по наличию соединений с другими базами пдн иных испдн: | |||

| интегрированная испдн (организация) использует несколько баз пдн испдн, при этом организация не является владельцем всех используемых баз пдн) | - | - | + |

| испдн, в которой используется одна баз пдн, принадлежащая организации — владельцу данной испдн | + | - | - |

| 6. по уровню обобщения (обезличивания) пдн: | |||

| испдн, в которой предоставляемые пользователю данные являются обезличенными (на уровне организации, отрасли, области, региона и т. д.) | + | - | - |

| испдн, в которой данные обезличиваются только при передаче в другие организации и не обезличены при предоставлении пользователю в организации | - | + | - |

| испдн, в которой предоставляемые пользователю данные не являются обезличенными (т. е. присутствует информация, позволяющая идентифицировать субъекта пдн) | - | - | + |

| 7. по объему пдн, которые предоставляются сторонним пользователям испдн без предварительной обработки | |||

| испдн, предоставляющая всю базу данных с пдн | - | - | + |

| испдн, предоставляющая часть пдн | - | + | - |

| испдн, не предоставляющая никакой информации | + | - | - |

Вроде нормально, но.

Во-первых, показатели, их значения и уровни защищенности распределены так, что в реальной информационной системе (не являющейся автономным компьютером, отключенным от сети, как коммуникационной, так и электрической) вы никогда не получите высокую степень защищенности.

Во-вторых, сами показатели и их значения очень странные. Часто бывает, что к одному показателю подходит либо сразу два значения, либо не подходит ни одного.

Пример 1:

Показатель «По территориальному размещению».

Возможные значения:

- распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом;

- городская ИСПДн, охватывающая не более одного населенного пункта (города, поселка);

- корпоративная распределенная ИСПДн, охватывающая многие подразделения одной организации;

- локальная (кампусная) ИСПДн, развернутая в пределах нескольких близко расположенных зданий;

- локальная ИСПДн, развернутая в пределах одного здания.

Здесь не редки ситуации, когда к информационной системе подходят сразу два значения: «распределенная» и «корпоративная» или «городская» и «корпоративная».

Пример 2:

Показатель «По разграничению доступа к персональным данным»

Возможные значения:

- ИСПДн, к которой имеют доступ определенные перечнем сотрудники организации, являющейся владельцем ИСПДн, либо субъект ПДн;

- ИСПДн, к которой имеют доступ все сотрудники организации, являющейся владельцем ИСПДн;

- ИСПДн с открытым доступом.

Тут две крайности, либо система открытая, либо к ней имеют доступ, только сотрудники организации, являющейся владельцем этой информационной системы.

В современном мире часто бывают ситуации, когда к защищаемой информации предоставляется доступ сторонним пользователям (не являющимся сотрудниками владельца информационной системы), при этом система не является общедоступной. Эти моменты прекрасно отражены в приказах 17 и 21 ФСТЭК (есть отдельные меры по подключению внешних пользователей), но в Методике отсутствуют. При этом мы не можем добавлять свои значения, Методика этого не предусматривает.

В-третьих, есть показатели, которые плотно связаны с персональными данными и вне их контекста просто неприменимы, например показатель «По уровню обобщения (обезличивания) ПДн». Когда мы используем Методику для разработки модели угроз для ГИС, не обрабатывающей ПДн, этот показатель приходится просто выкидывать.

А чего только стоит «ИСПДн, не предоставляющая никакой информации»…

Проблема №5. Расчет актуальности для угроз, не имеющих предпосылок

Если есть Y1, должен быть и Y2. Y2 это по-другому «вероятность угрозы». Есть 4 градации: маловероятно, низкая вероятность, средняя вероятность и высокая вероятность (Y2 = 0, 2, 5, 10 соответственно).

Сама вероятность угрозы зависит от наличия предпосылок к реализации угрозы и от наличия/отсутствия/неполноты принятых мер по нейтрализации угрозы.

Угроза признается маловероятной, если для нее отсутствуют объективные предпосылки для осуществления угрозы.

Так, а в чем проблема-то? А проблема в том, что вместо того чтобы написать в Методике, что маловероятные угрозы просто исключаются из списка актуальных угроз, для них у нас просто есть свое значение Y2. А это значит что для угроз, для которых нет предпосылок (например, угрозы связанные со средами виртуализации в системах, где не применяется виртуализация) мы должны осуществлять расчет коэффициентов и определять актуальность/неактуальность. Ну не бред ли?

Бред, особенно учитывая то, что при определенном стечении обстоятельств угрозы, для которых нет предпосылок, чисто по Методике могут стать внезапно актуальными. Это возможно при низком показателе исходной защищенности и/или при средней/высокой опасности угроз. Но в любом случае мы должны тратить время на расчет. Поэтому здесь хорошей практикой является в этом месте не применять методику «в лоб», а отсеять маловероятные угрозы на предварительном этапе.

Пока что опыт согласования со ФСТЭК моделей угроз для ГИС говорит о том, что у регулятора к такому подходу претензий нет.

(Полу)Проблема №6. Очередной бессмысленный параметр

Первым бессмысленным (в реальности не применимым) параметром являлась высокая степень исходной защищенности. Далее, если внимательно читать Методику, можно найти его бро.

Если дочитавшим до этого места интересно, что же мы делаем с Y1 и Y2, то мы с их помощью вычисляем Y (он же – возможность реализации угрозы) по незамысловатой формуле Y = (Y1+Y2)/20. В зависимости от получившегося значения возможность реализации может быть низкой, средней, высокой или очень высокой. И последняя градация бессмысленна.

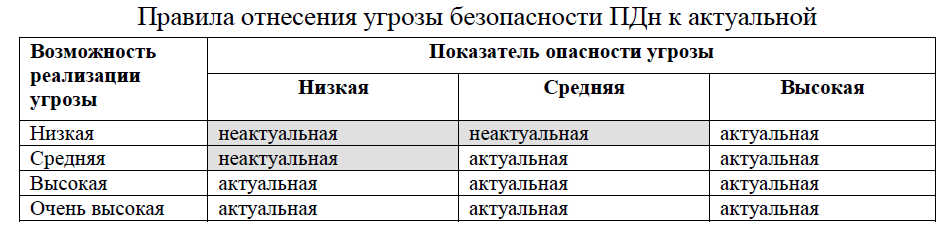

Вот таблица из Методики, по которой мы определяем актуальность угрозы по двум параметрам – возможности реализации угрозы (она же Y) и опасности угрозы (о ней — ниже). Из таблицы видно, что высокая и очень высокая возможность реализации угрозы ничем не отличаются, все угрозы на этих уровнях будут актуальными, несмотря на значение опасности угрозы.

Какой был смысл вводить лишнюю бессмысленную градацию – не понятно. Нам, в общем, от этого ни холодно, ни жарко, поэтому проблемой это можно считать лишь отчасти.

Проблема №7. Негативные последствия (опасность угроз)

Ну и переходим к параметру «Опасность угрозы». Тут есть свои градации (вот это поворот!) низкая, средняя и высокая. Различаются они тем, к каким последствиям для субъекта персональных данных приведет реализация угрозы: незначительные негативные, просто негативные, значительные негативные соответственно.

Вы, наверное, думаете, что далее в Методике написано подробно и с цифрами — что является незначительными негативными последствиями и чем они отличаются от значительных? Нет, составитель документа ограничился фразой, что опасность угроз определяется «на основе опроса экспертов (специалистов в области защиты информации)». Я думаю ни для кого не секрет, что в таких случаях многие разработчики модели угроз будут просто всегда ставить по умолчанию низкую опасность угроз с целью сокращения списка актуальных угроз. К тому же, стоит отметить, что зачастую «экспертов», которых можно опросить нет в радиусе 200 км.

Собственно на этом проблемы с опасностью угроз не заканчиваются. Дополнительно мучаются опять же разработчики моделей угроз для информационных систем, в которых не обрабатываются персональные данные. И если понятие «персональные данные» можно легко заменить на «защищаемую информацию», то на что заменить «субъект персональных данных» в контексте наносимых негативных последствий? Здесь уже каждый разработчик модели угроз действует по ситуации.

А что там ФСТЭК?

Резонный вопрос – если действующая методика такая плохая, то как там у регулятора с планами по обновлению документа?

Здесь история такая – в далеком 2015 году ФСТЭК выложил проект новой методики моделирования угроз. Некоторое время ФСТЭК принимал от всех заинтересованных лиц предложения и пожелания по совершенствованию проекта. Потом первые полгода на вопросы «Где новая методика?» следовал ответ о том, что регулятор получил много фидбека на проект документа и сейчас все это дело обрабатывает. Потом еще где-то год на тот же вопрос представители ФСТЭК отвечали, что документ находится в Минюсте на согласовании (проект документа с правками на основании фидбека от населения так и не был выложен, по ссылке выше – изначальная версия). А потом и вовсе стали пожимать плечами.

В общем, судьба замены Методики и печальна и туманна одновременно. Печальна она потому, что проект был неплохой, уж точно лучше того, чем приходится пользоваться сейчас, хотя у нас там тоже были свои вопросы и нарекания.

Заключение

Что в итоге:

- у нас единственная легитимная методика определения актуальных угроз безопасности информации и в большинстве случаев действующее законодательство предписывает пользоваться именно ей;

- действующая методика проблемная изначально, плюс устарела и не согласуется с более свежими нормативными документами того же ФСТЭКа;

- действующая методика привязана к персональным данным и к субъектам персональных данных, что приводит к необходимости изобретения велосипеда при разработке моделей угроз для информационных систем без персональных данных;

- модели угроз для ГИС необходимо согласовывать со ФСТЭК, поэтому для ГИС мы не можем не использовать действующую методику;

- для ИСПДн тоже не можем не использовать, так как методика разработана «во исполнение 152-ФЗ»;

- о планах ФСТЭК по замене устаревшего и плохого методического документа ничего не известно.

Вот такие будни отечественной ИБэ. Всем добра.