От редкации: Сегодня на связи Роман Унучек, эксперт «Лаборатории Касперского», специалист по мобильным угрозам.

Этот пост продолжает тему, поднятую пользователем rootes в посте «SMS-вирус под ОС Android или «Привет :) Тебе фото…». С удовольствием почитал комментарии о том, чем вирусы отличаются от троянов, и как правильно исследовать вредоносные программы. Вот как раз о правильном исследовании я и хочу поговорить, так как занимаюсь этим ежедневно уже 4 года. Правильно ли запускать вредоносную программу на «живом» устройстве? Нужно ли обязательно пользоваться виртуальной машиной? Как не навредить себе и другим пользователям во время таких экспериментов? Заодно поговорим о конкретном троянце Trojan-SMS.AndroidOS.Opfake.a.

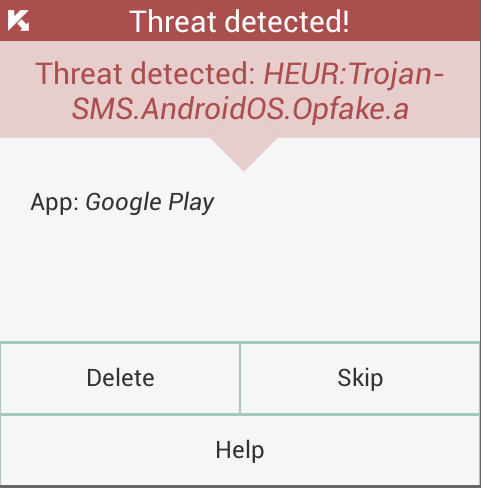

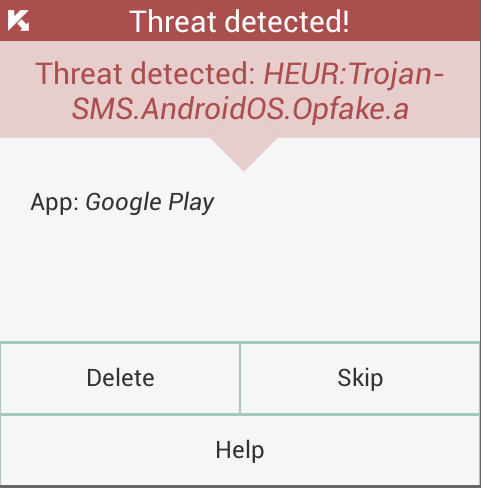

Но начну пожалуй с темы, так же поднятой в исходном посте – как антивирусы лечат уже зараженное устройство. Наш продукт не был протестирован, а зря: троянец спокойно детектируется и удаляется пробной версией нашего продукта (ссылка на Google Play), причем как сейчас, так и на момент оригинального исследования (судя по скриншотам, это было 3 сентября). Пруфпик:

Лечение

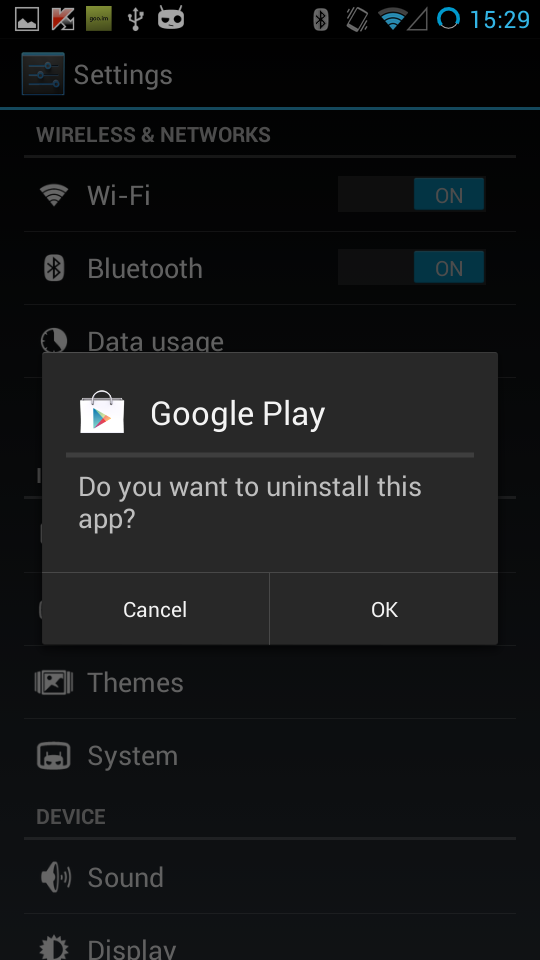

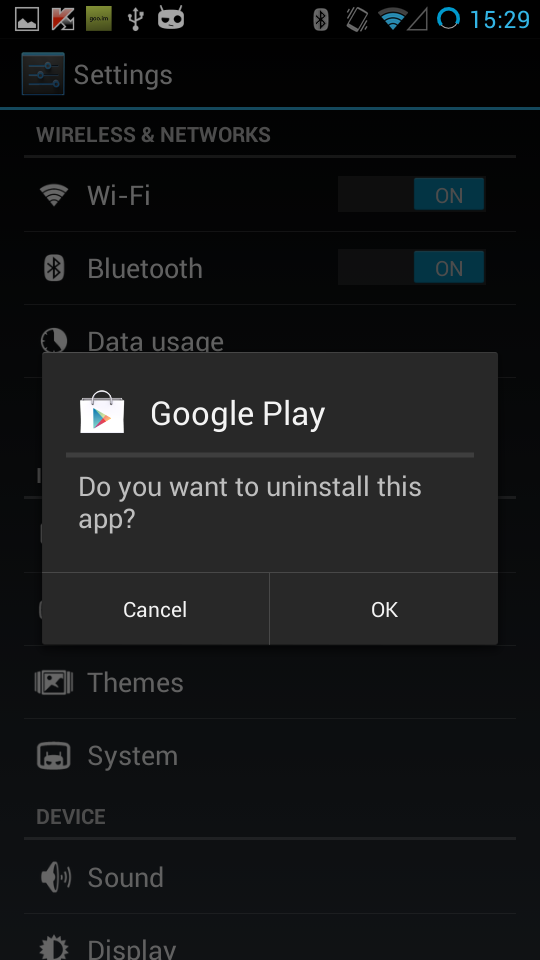

При нажатии кнопки Delete пользователя автоматически перебросит в меню управления администраторами устройства, где права Device Admin для трояна можно будет отменить. Затем последует переход в меню удаления вредоносной программы в настройках.

Как видите, процесс не до конца автоматизирован, как это происходит на Windows. Наше решение последовательно выводит пользователю нужные пункты меню для удаления троянца и делает всю скрытую работу, но придется нажать пару кнопок: такова специфика Android. Справится ли с такой задачей неопытный пользователь? Что ж, это неплохой довод для дополнительной защиты смартфона этим неопытным пользователем: если бы антивирус был установлен заранее, то заражения просто не произошло бы.

А что это за троянец и почему не все вендоры его сразу задетектировали?

Вообще-то семейство sms-троянцев AndroidOS.Opfake – одно из самых старых в нашей коллекции: первого представителя данного вида мы зарегистрировали 3 года назад, в августе 2011 года. С тех мы задетектировали более 8000 вариантов. Цель у них у всех одна и та же: украсть деньги со счета пользователя, отправляя SMS на платные короткие номера и скрывая эту активность. Впрочем, возможны варианты. Первое, что делает эта конкретная модификация Opfake.a – подключается к C&C серверу, и дальше уже выполняет ту команду, которую получит оттуда. Это может быть рассылка спама по контакт-листу (то самое «Приветтебефото»), отправка SMS на премиальные номера, кража списка контактов. Плюс троянец может инициировать звонок на указанный номер, заблокировать звонки владельцу, перехватывать входящие SMS, и даже установить другую вредоносную программу.

Интересным моментом является то, что данная модификация троянца все-таки показывает ту самую фотографию с котиком. Другие модификации даже этого не делают, выполняя только скрытые вредоносные операции и не показывая вообще ничего.

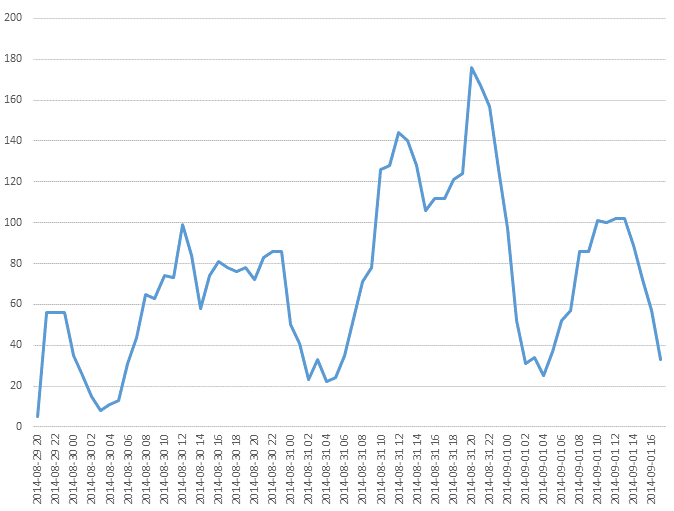

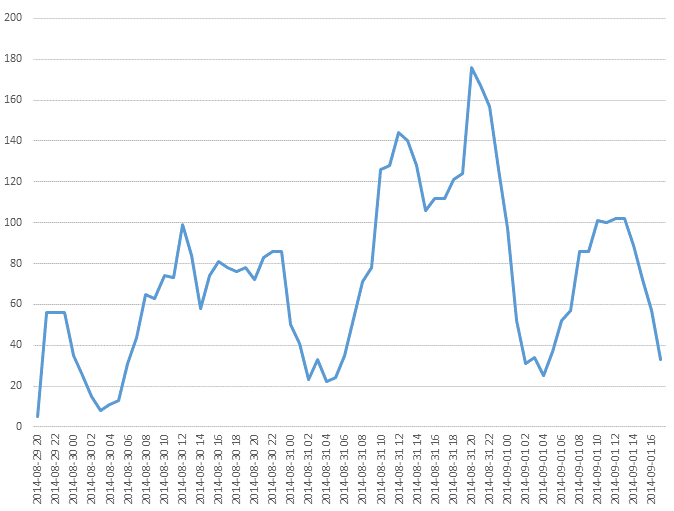

А теперь поговорим о том, почему троянец задетектировали не все, и не сразу. Вот график, составленный на основе информации из нашего продукта:

Здесь показано количество детектов программы с 29 августа по 1 сентября, с двухчасовым интервалом. Как видите, основной всплеск активности пришелся на 31 августа, всего за этот день мы задетектировали более 1800 атак в России, Украине, Беларуси, Казахстане и Узбекистане. Но появилась эта модификация Opfake еще 29 августа – в пятницу вечером. По сравнению с предыдущими версиями троянца, новая была изменена с единственной целью – обойти методики детектирования антивирусными решениями. В нашем случае детектирование проводилось не сигнатурным методом, а с помощью эвристик – грубо говоря, описаний поведения вредоносной программы. Одной такой эвристикой можно «накрыть» сразу множество модификаций троянца, и этот метод более устойчив к незначительным изменениям во вредоносном коде.

В такой ситуации все зависит от того, насколько быстро антивирусная компания может среагировать на новую атаку. Во-первых, новый сэмпл надо каким-то образом отловить, во-вторых – проанализировать (вручную или автоматически), в третьих – задетектировать и максимально быстро распространить информацию клиентам в виде обновления для продукта. Дополнительным осложняющим фактором было время изначальной рассылки троянца, наверняка специально подобранное киберпреступниками с учетом особенностей нашей работы. Но мы справились :)

Как исследовать

Возвращаемся к тому, с чего начали пост. Мы исследуем вредоносные программы всеми доступными инструментами, и выбираем нужный (будь то анализ кода, эмуляция, запуск на реальном устройстве) в зависимости от обстоятельств, ну и с учетом немалого опыта. Что можно порекомендовать тем, кто решит проанализировать такой троянец в домашних условиях? Стратегия пользователя rootes была в целом правильная: запустить вредоносную программу на «чистом» устройстве без персональных данных, с установленной SIM-картой, но без денег на счету. Но я бы порекомендовал для начала задействовать более безопасные методы:

• Запуск внутри стандартного эмулятора Android. Наиболее безопасный метод, позволяющий также немало узнать о функциональности троянца. Некоторые вредоносные программы, впрочем, отслеживают запуск внутри виртуалки и отказываются работать. Но не все.

• Запуск на реальном устройстве, без личных данных, но без SIM-карты и с отключенным интернетом. В случае с данным троянцем это бы мало что дало. Есть редкие типы мобильных угроз, которые отказываются работать на устройстве без установленной симки, скрывая таким образом свое реальное предназначение.

• Запуск на реальном устройстве, с SIM-картой. Отстутствие денег на счету в данном случае не дает 100% гарантии, я бы порекомендовал дополнительно подключить у оператора блокировку отправки SMS на короткие номера.

Как я уже говорил выше, отправка платных SMS – не единственная возможность троянца Opfake, поэтому третий метод я бы вовсе не рекомендовал применять в домашних условиях. You have been warned!

Профилактика

Мы уже не раз говорили, что мобильная киберпреступность, хотя и появилась как вид совсем недавно, развивается гораздо быстрее, чем ее аналог на обычных ПК. За 2-3 года на Android были пройдены те же этапы развития от простых вирусов к сложным вредоносным программам, что и на обычных ПК. Только на последних это заняло не пару лет, а пару десятилетий. «Продвинутому» пользователю защититься от такого троянца ничего не стоит – достаточно просто не открывать сообщение, не кликать по сомнительным ссылкам и, конечно, не устанавливать подозрительные программы.

Что делать менее опытным пользователям, которые выбирают смартфон вместо обычного мобильника все чаще и чаще? Действительно, если хотя бы не разрешать установку программ из неофициальных источников, такой троянец как Opfake.a уже можно остановить. Но это не дает 100% гарантией, и доказательством тому служат десятки случаев обнаружения откровенно вредоносных программ в Google Play. И это мы еще не говорим о проблемах фишинга, о продвижении сомнительного софта в мобильных рекламных сетях и прочем. Так что защитное ПО на мобильных устройствах необходимо.

Этот пост продолжает тему, поднятую пользователем rootes в посте «SMS-вирус под ОС Android или «Привет :) Тебе фото…». С удовольствием почитал комментарии о том, чем вирусы отличаются от троянов, и как правильно исследовать вредоносные программы. Вот как раз о правильном исследовании я и хочу поговорить, так как занимаюсь этим ежедневно уже 4 года. Правильно ли запускать вредоносную программу на «живом» устройстве? Нужно ли обязательно пользоваться виртуальной машиной? Как не навредить себе и другим пользователям во время таких экспериментов? Заодно поговорим о конкретном троянце Trojan-SMS.AndroidOS.Opfake.a.

Но начну пожалуй с темы, так же поднятой в исходном посте – как антивирусы лечат уже зараженное устройство. Наш продукт не был протестирован, а зря: троянец спокойно детектируется и удаляется пробной версией нашего продукта (ссылка на Google Play), причем как сейчас, так и на момент оригинального исследования (судя по скриншотам, это было 3 сентября). Пруфпик:

Лечение

При нажатии кнопки Delete пользователя автоматически перебросит в меню управления администраторами устройства, где права Device Admin для трояна можно будет отменить. Затем последует переход в меню удаления вредоносной программы в настройках.

Как видите, процесс не до конца автоматизирован, как это происходит на Windows. Наше решение последовательно выводит пользователю нужные пункты меню для удаления троянца и делает всю скрытую работу, но придется нажать пару кнопок: такова специфика Android. Справится ли с такой задачей неопытный пользователь? Что ж, это неплохой довод для дополнительной защиты смартфона этим неопытным пользователем: если бы антивирус был установлен заранее, то заражения просто не произошло бы.

А что это за троянец и почему не все вендоры его сразу задетектировали?

Вообще-то семейство sms-троянцев AndroidOS.Opfake – одно из самых старых в нашей коллекции: первого представителя данного вида мы зарегистрировали 3 года назад, в августе 2011 года. С тех мы задетектировали более 8000 вариантов. Цель у них у всех одна и та же: украсть деньги со счета пользователя, отправляя SMS на платные короткие номера и скрывая эту активность. Впрочем, возможны варианты. Первое, что делает эта конкретная модификация Opfake.a – подключается к C&C серверу, и дальше уже выполняет ту команду, которую получит оттуда. Это может быть рассылка спама по контакт-листу (то самое «Приветтебефото»), отправка SMS на премиальные номера, кража списка контактов. Плюс троянец может инициировать звонок на указанный номер, заблокировать звонки владельцу, перехватывать входящие SMS, и даже установить другую вредоносную программу.

Интересным моментом является то, что данная модификация троянца все-таки показывает ту самую фотографию с котиком. Другие модификации даже этого не делают, выполняя только скрытые вредоносные операции и не показывая вообще ничего.

А теперь поговорим о том, почему троянец задетектировали не все, и не сразу. Вот график, составленный на основе информации из нашего продукта:

Здесь показано количество детектов программы с 29 августа по 1 сентября, с двухчасовым интервалом. Как видите, основной всплеск активности пришелся на 31 августа, всего за этот день мы задетектировали более 1800 атак в России, Украине, Беларуси, Казахстане и Узбекистане. Но появилась эта модификация Opfake еще 29 августа – в пятницу вечером. По сравнению с предыдущими версиями троянца, новая была изменена с единственной целью – обойти методики детектирования антивирусными решениями. В нашем случае детектирование проводилось не сигнатурным методом, а с помощью эвристик – грубо говоря, описаний поведения вредоносной программы. Одной такой эвристикой можно «накрыть» сразу множество модификаций троянца, и этот метод более устойчив к незначительным изменениям во вредоносном коде.

В такой ситуации все зависит от того, насколько быстро антивирусная компания может среагировать на новую атаку. Во-первых, новый сэмпл надо каким-то образом отловить, во-вторых – проанализировать (вручную или автоматически), в третьих – задетектировать и максимально быстро распространить информацию клиентам в виде обновления для продукта. Дополнительным осложняющим фактором было время изначальной рассылки троянца, наверняка специально подобранное киберпреступниками с учетом особенностей нашей работы. Но мы справились :)

Как исследовать

Возвращаемся к тому, с чего начали пост. Мы исследуем вредоносные программы всеми доступными инструментами, и выбираем нужный (будь то анализ кода, эмуляция, запуск на реальном устройстве) в зависимости от обстоятельств, ну и с учетом немалого опыта. Что можно порекомендовать тем, кто решит проанализировать такой троянец в домашних условиях? Стратегия пользователя rootes была в целом правильная: запустить вредоносную программу на «чистом» устройстве без персональных данных, с установленной SIM-картой, но без денег на счету. Но я бы порекомендовал для начала задействовать более безопасные методы:

• Запуск внутри стандартного эмулятора Android. Наиболее безопасный метод, позволяющий также немало узнать о функциональности троянца. Некоторые вредоносные программы, впрочем, отслеживают запуск внутри виртуалки и отказываются работать. Но не все.

• Запуск на реальном устройстве, без личных данных, но без SIM-карты и с отключенным интернетом. В случае с данным троянцем это бы мало что дало. Есть редкие типы мобильных угроз, которые отказываются работать на устройстве без установленной симки, скрывая таким образом свое реальное предназначение.

• Запуск на реальном устройстве, с SIM-картой. Отстутствие денег на счету в данном случае не дает 100% гарантии, я бы порекомендовал дополнительно подключить у оператора блокировку отправки SMS на короткие номера.

Как я уже говорил выше, отправка платных SMS – не единственная возможность троянца Opfake, поэтому третий метод я бы вовсе не рекомендовал применять в домашних условиях. You have been warned!

Профилактика

Мы уже не раз говорили, что мобильная киберпреступность, хотя и появилась как вид совсем недавно, развивается гораздо быстрее, чем ее аналог на обычных ПК. За 2-3 года на Android были пройдены те же этапы развития от простых вирусов к сложным вредоносным программам, что и на обычных ПК. Только на последних это заняло не пару лет, а пару десятилетий. «Продвинутому» пользователю защититься от такого троянца ничего не стоит – достаточно просто не открывать сообщение, не кликать по сомнительным ссылкам и, конечно, не устанавливать подозрительные программы.

Что делать менее опытным пользователям, которые выбирают смартфон вместо обычного мобильника все чаще и чаще? Действительно, если хотя бы не разрешать установку программ из неофициальных источников, такой троянец как Opfake.a уже можно остановить. Но это не дает 100% гарантией, и доказательством тому служат десятки случаев обнаружения откровенно вредоносных программ в Google Play. И это мы еще не говорим о проблемах фишинга, о продвижении сомнительного софта в мобильных рекламных сетях и прочем. Так что защитное ПО на мобильных устройствах необходимо.