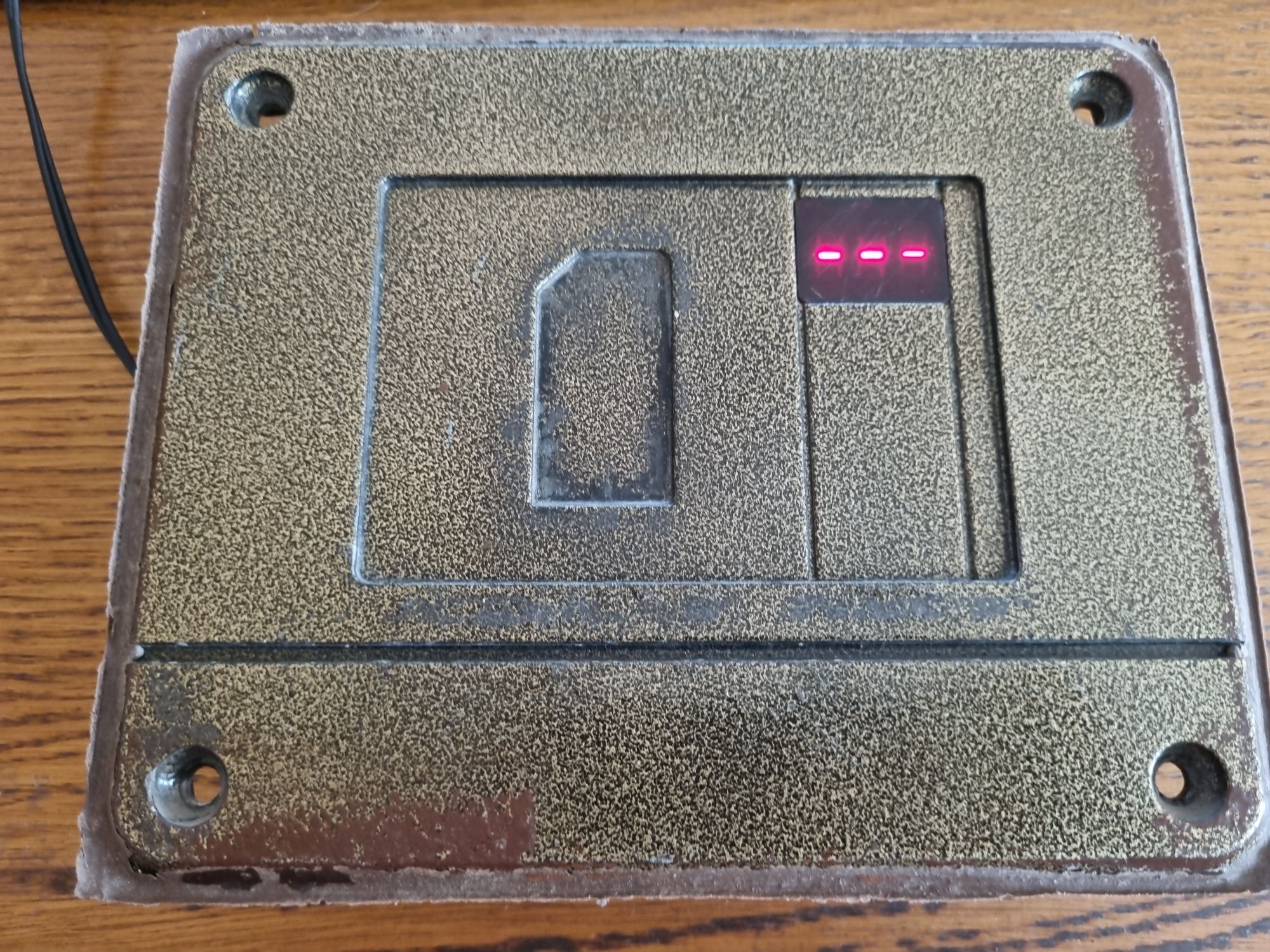

Dyson Air Purifier. Реверс ИК протокола. Интеграция в Home Assistant (продолжение)

Приветствую всех на втором тайме игры в ревёрс-инжиниринг, в котором мы продолжаем работу с очистителем воздуха от Dyson. В предыдущей статье, которую я советую прочитать всем вновь прибывшим,

• был разобран протокол, используемый при передаче диагностической информации очистителя воздуха;

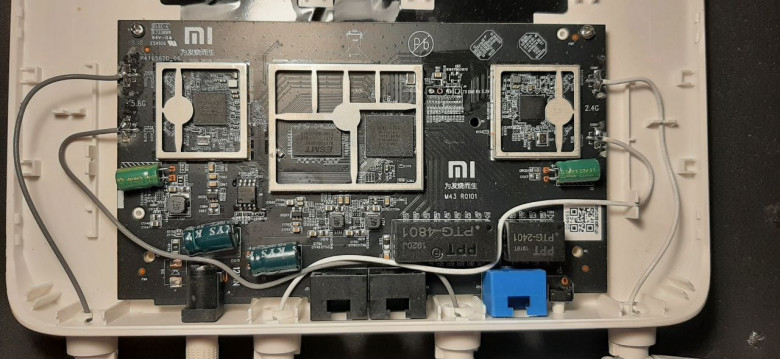

• осуществлено подключение модуля ESP32 для сбора и парсинга данных;

• выполнена первоначальная интеграция с Home Assistant.

По результатам первого тайма часть поставленной задачи была выполнена, наиболее значимые параметры работы dyson’a отображались в Home Assistant (HA). Однако управлять работой очистителя непосредственно из HA мы всё ещё не могли. Решением этой проблемы мы и займёмся в рамках данной статьи.