Наша служба и опасна, и трудна, или Zyxel ATP500

Введение

Мы писали, мы писали, наши пальчики устали. Почему мы вдруг решили начать с этого детского двустишия? Всё очень просто. В данной статье мы хотели познакомить читателей с возможностями нашего самого современного решения по обеспечению сетевой безопасности – линейкой межсетевых экранов Zyxel ATP. В качестве примера была выбрана средняя модель линейки — ATP500. На её основе мы планировали не только сделать качественное описание функциональности всей линейки брандмауэров, но и поделиться результатами тестов, измерив производительность устройства при выполнении большинства типовых операций фильтрации пользовательского трафика. Взглянув на объём получающегося материала, мы решили разделить текст на две или даже три статьи: сегодня мы опишем основные возможности по обеспечению безопасности, а также познакомимся с настройками устройства, а все измерения и дизайн отложим до следующих публикаций.

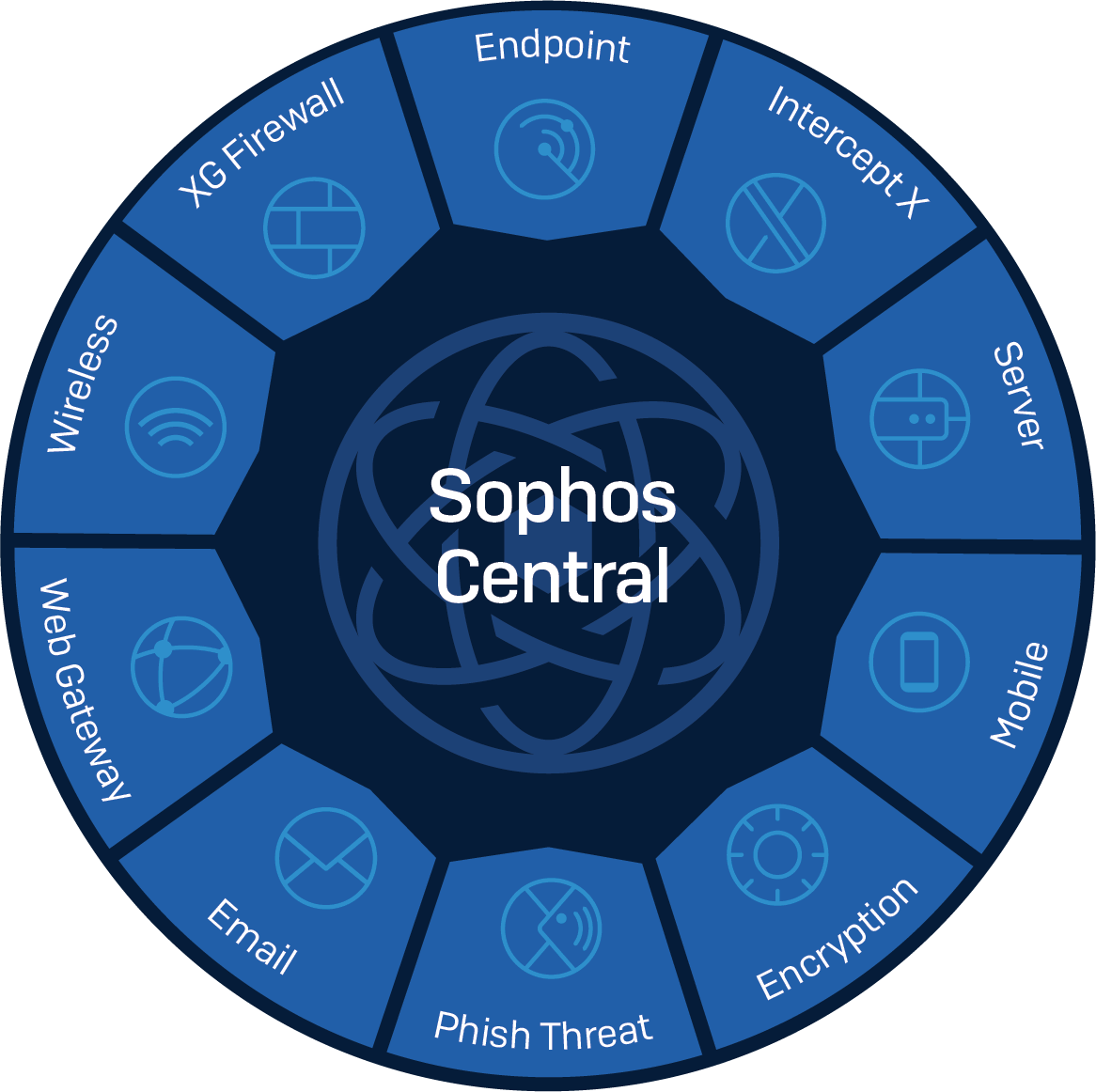

Объём материала связан с тем количеством функций многоуровневой защиты, которые предлагают межсетевые экраны Zyxel: это и исполнение кода в песочнице, и машинное обучение, и использование облачной базы данных актуальных угроз, и система предотвращения вторжений, и система безопасности для приложений и веб, и многое-многое другое.

Итак, приступим!