Говорят, обещанного три года ждут, но не прошло и двух с появления первой части, как я решил не ждать продолжения, а перевести OWASP Application Security Verification Standard самостоятельно. В первой части помимо раздела об архитектуре было подробное введение, дающее представление о стандарте и его назначении. Всем, кто его читал, и тем, кто знаком с ASVS в оригинале, сразу даю ссылку на итоговый pdf и другие форматы, — возможно, вы откроете для себя что-то новое. Всем остальным предлагаю несколько слайдов в качестве быстрого погружения.

Предварительная версия стандарта по верификации требований безопасности к IoT приведена в Приложении C ASVS v.4.0 (в дальнейшем он станет отдельным стандартом), MASVS уже отделился и даже переведён.

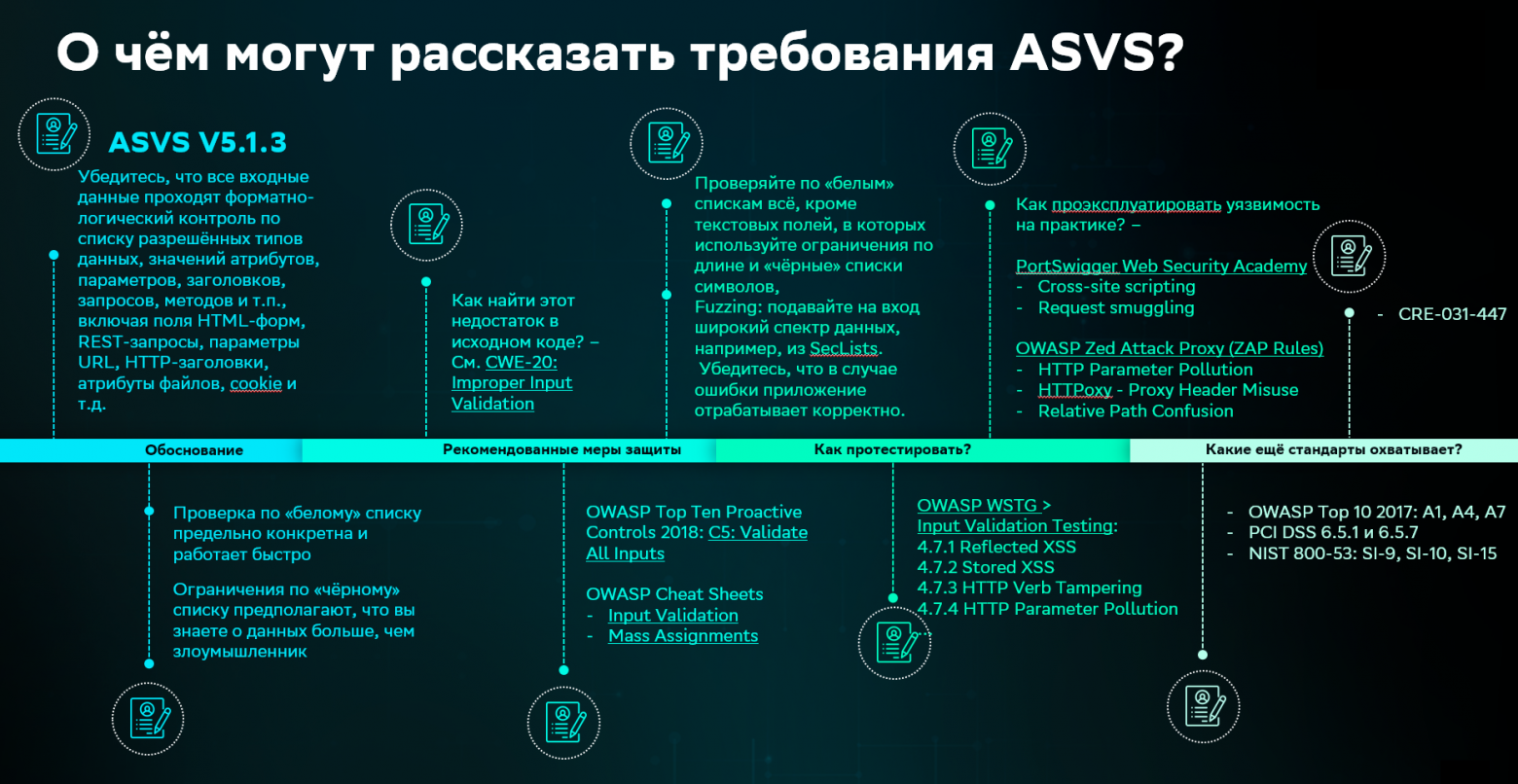

Самым интересным для меня было научиться работать с требованиями таким образом, чтобы выжать из них максимум. Разработчики стандарта уже заложили в него перекрёстные связи с упреждающими мерами из Proactive Top 10, распространёнными недостатками в ПО из Common Weakness Enumeration, и требованиями по цифровой идентификации из NIST SP 800-63b. Но это ещё не всё. Соответствие с требованиями ASVS приведено на странице с памятками и рекомендациями OWASP (Cheat Sheet Series). Энтузиасты сопоставили с требованиями ASVS тесты из руководства WSTG, разрабатывают сценарии DAST-тестирования в ZAP (в ближайших планах у Burp). Кроме того, в материалах конференции Global AppSec DC 2019 можно найти тесты почти по всем требованиям, а также соответствие ASVS требованиям PCI DSS 6.5 и мерам из NIST RMF. На примере разбора одного (из почти трёхсот) требований ASVS, ниже показываю, что из этого можно получить.

Завершая, хочу обратить внимание на связанную с предыдущим слайдом проблему — устаревающие со временем перекрёстные ссылки между требованиями стандартов, рекомендациями по устранению, мерами защиты и т.п. Для её решения разрабатываются интеграционные стандарты с навигатором проектов OWASP Application Security WayFinder для SDLC и поисковая система Common Requirement Enumeration с постоянными перекрёстными ссылками.