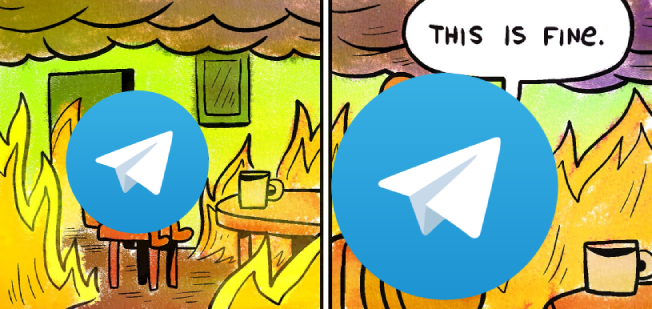

Телеграм: голосуй и проиграешь

За последние дни количество моих знакомых и друзей, пострадавших от угона их телеграм-аккаунта, значительно выросло. Схема далеко не новая, я даже считал, что уж про нее слышали все, но оказалось это не так, и память людей довольно коротка.

В этой статье мы разберем двухэтапную схему с угоном и монетизацией tg-аккаунтов, а именно:

— Как именно происходит угон? Важен ли нарратив, используемый в социальной части?

— Достаточно ли только одной ошибки пользователя?

— Как именно аккаунты монетизируют?

— В чем главные фишки автоматизации работы злоумышленников на базе нейросетей?

— Как именно злоумышленники противодействуют жертве и попыткам вскрыть обман?

— Почему схема настолько успешна и что можно с этим сделать?

— Применима ли она к иным мессенджерам?

Интересно? Добро пожаловать под кат, а если посчитаете полезным — распространите.