Приветствую.

На днях надоело для сборки пакетов ходить по ssh на разные машинки и решил поднять парочку у себя. Расскажу о граблях, которые собрал по дороге и о костылях, которые смастерил.

Все действия выполнялись на Arch linux, но действия по настройке chroot-виртуалок и schroot должны быть очень схожими.

Всё, что описано далее, разумеется, разбросано по всей сети. Но проб и ошибок по пути много.

На днях надоело для сборки пакетов ходить по ssh на разные машинки и решил поднять парочку у себя. Расскажу о граблях, которые собрал по дороге и о костылях, которые смастерил.

Все действия выполнялись на Arch linux, но действия по настройке chroot-виртуалок и schroot должны быть очень схожими.

Всё, что описано далее, разумеется, разбросано по всей сети. Но проб и ошибок по пути много.

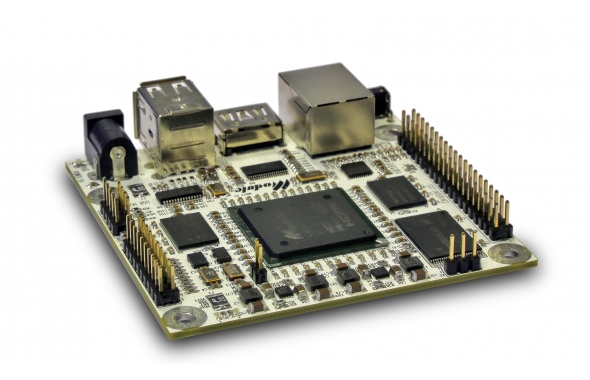

Примерно 2 месяца назад купил я игрушку под названием Raspberry Pi. Не удержался от покупки, так как собирался поставить на нее эмулятор старых игровых консолей (Sega, Dendy и тд.), что в итоге и сделал. Но, в связи с недавним постом на хабре о

Примерно 2 месяца назад купил я игрушку под названием Raspberry Pi. Не удержался от покупки, так как собирался поставить на нее эмулятор старых игровых консолей (Sega, Dendy и тд.), что в итоге и сделал. Но, в связи с недавним постом на хабре о

Для простоты понимания, будет рассмотрен случай с двумя ec2-instance (виртуальные сервера Amazon), один из которых будет выполнять роль Chef-сервера, а второй – узла.

Для простоты понимания, будет рассмотрен случай с двумя ec2-instance (виртуальные сервера Amazon), один из которых будет выполнять роль Chef-сервера, а второй – узла.