В последнее время так много новостей о взломах компаний и утечках персональных данных, что владельцы сайтов наверняка приняли дополнительные меры предосторожности, чтобы не допустить такое, думаете вы. Как бы не так. Может быть, в каких-то крупных компаниях и задумались о том, как бы не потерять капитализацию на десятки миллионов долларов, как Yahoo перед продажей (когда всплыли факты крупных взломов). А вот многие мелкие бизнесы и пальцем не пошевелили.

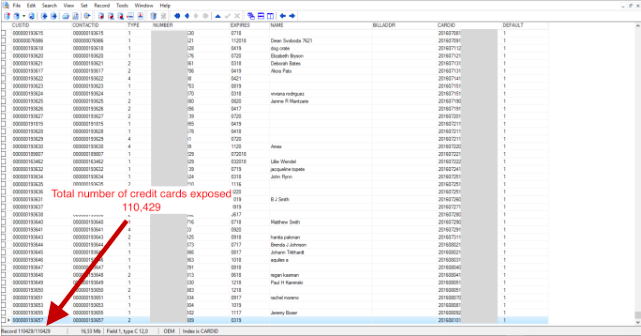

В ноябре 2016 года компании специалисты по безопасности из Kromtech Security Research Center обнаружили базу данных с полной информацией о покупателях одного из крупнейших онлайновых зоомагазинов в США — всего более 110 000 записей о банковских карточках, некоторые с кодами CVV.

Сотрудники Kromtech Security Research Center немедленно отправили владельцам магазина уведомление о неправильно сконфигурированной базе данных на сервере, из-за которой в онлайне всем желающим доступна информация из базы данных. Синхронизация данных между серверами магазина по протоколу Rsync осуществляется без пароля, то есть кто угодно с клиентом Rsync и подключением к интернету может скачать базу данных целиком.

Они надеялись, что владельцы немедленно закроют уязвимость, но не получили никакого ответа. Они трижды отправляли уведомления и однажды пытались связаться с владельцами по телефону, но безрезультатно. В течение шести месяцев ситуация не изменилась.

Специалисты не нашли другого выхода, кроме как разгласить факт уязвимости, хотя не назвали конкретного названия компании и названия сайта. Впрочем, шила в мешке не утаишь, и коллеги быстро раскопали, что речь идёт о техасском магазине FuturePets.com (примечание: на момент написания статьи сервер был отключен, выдавал HTTP Error 404, через несколько дней возобновил работу). Магазин разработан техасской веб-студией DataWeb Inc., которая разработала много других похожих сайтов с товарами для животных. Портфолио представлено у них на главной странице. Вполне вероятно, что на этих сайтах можно искать аналогичные уязвимости. Компания DataWeb владеет платёжной платформой PegasusCart. Эта платформа обслуживает сайты магазинов, разработанных DataWeb.

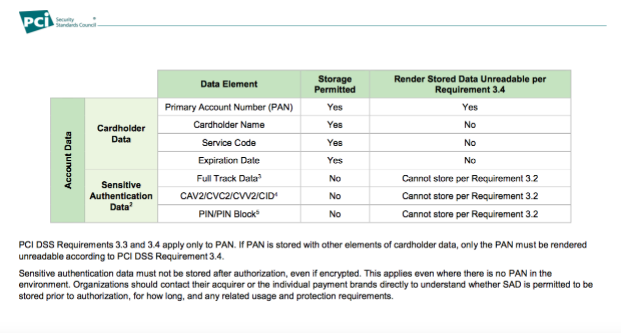

Представители MacKeeper предупреждают, что за подобное безалаберное обращение с финансовыми данными клиентов компания не только рискует репутацией, но и несёт конкретную юридическую ответственность. Они нарушают Стандарт безопасности данных в индустрии платёжных карт (PCI DSS). За его нарушение предусмотрено наказание. Кроме того, что финансовая информация не защищена должным образом, нарушено ещё одно правило: номера CVC, CVV и CVV2 не должны храниться в системе, даже в зашифрованном виде. Об этом ясно сказано в пунктах 3.2 и 3.4 стандарта PCI DSS.

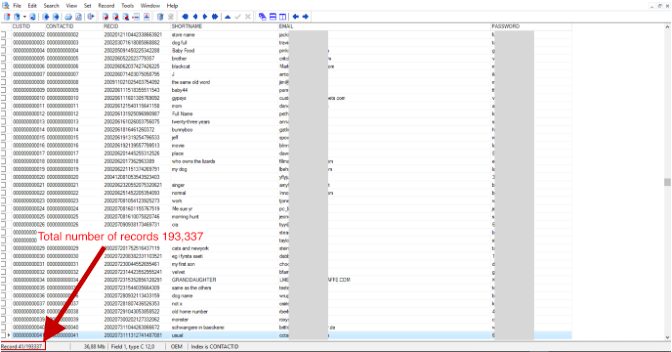

В базе 193 337 записей, содержащих имена, адреса, почтовые адреса и другие идентификационные данные о покупателях, телефоны, номера банковских карточек, сроки действия карточек, имена владельцев карт и т. д. Хотя в базе нет поля CVV как такового, но некоторые поля содержат этот код, вероятно, по ошибке.

Общее количество доступных банковских карт — 110 429. В базе присутствуют записи с 2002 года, так что большое количество карт уже с истёкшим сроком действия, но есть много карт, добавленных в 2015 и 2016 годах, в некоторых случаях с кодами CVV.

На чёрном рынке информация о банковских карточках продаётся по цене чуть более доллара за штуку. Исследователи говорят, что эта база зоомагазина — одна из крупнейших утечек платёжных карточек в истории.

Удивительно, но здесь хакерам даже не понадобилось ничего взламывать — просто настроить клиент Rsync, чтобы получить трансляцию с сервера компании при синхронизации.

В интернете есть способы обналичить деньги с чужой карты даже без знания CVV, только по номеру из 16 цифр, имени владельца и сроку действия. Например, таким образом можно оплачивать номера в гостиницах, покупать товары на Amazon и в других магазинах (лучше всего покупать гифт-карты, которые анонимны и их потом легко продать). Так что утечка действительно серьёзная

Специалисты по безопасности говорят, что именно сайты небольших интернет-магазинов сейчас стали самой привлекательной мишенью для взломов по сочетанию выгоды и лёгкости взлома. У них просто меньше ресурсов и квалификации, чтобы защититься. Согласно опросу SecurityMagazine, только 31% представителей малого бизнеса «предприняли активные действия для защиты от взломов системы безопасности, а 41% вообще не осведомлены о таких рисках». Похоже, за неосведомлённость кое-кому придётся платить.