Comments 33

Получается, хром на такую подмену не реагировал, левый сертификат обнаружился только при переходе на FFox?

Тормоза — это, конечно, заметно, но как-то недостаточно информативно.

Кстати, а в трудовом договоре у вас есть пункт про возможность сбора информации о деятельности сотрудника?

Тормоза — это, конечно, заметно, но как-то недостаточно информативно.

Кстати, а в трудовом договоре у вас есть пункт про возможность сбора информации о деятельности сотрудника?

Chrome, скорее всего не среагировал, т.к. в организации внедрили в ОС свой сертификат на рабочие компьютеры, например групповыми политиками. А FF не смотрит на сертификаты ОС, а использует свою базу.

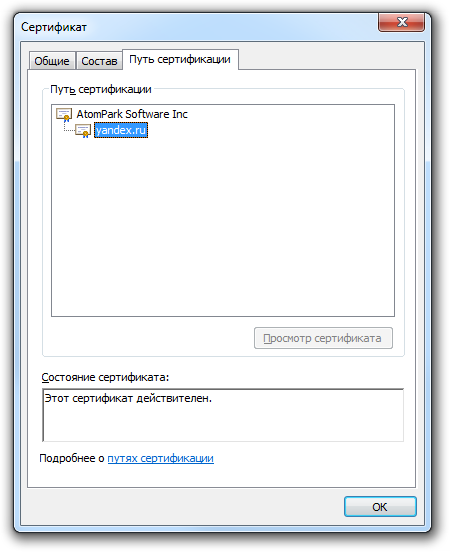

Вот, что видит хром если включить службу:

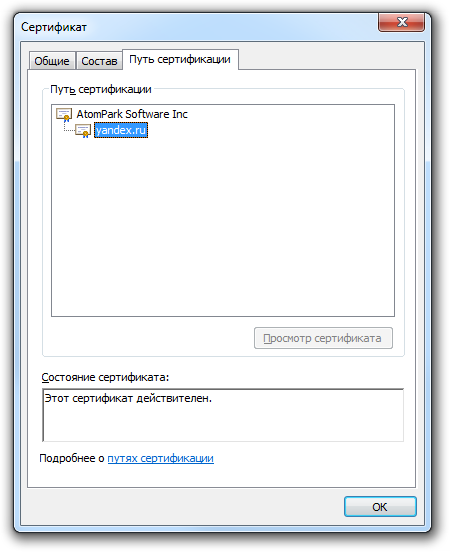

… а вот, что видит если отключить:

Нет, в трудовом такой пометки нет=)

… а вот, что видит если отключить:

Нет, в трудовом такой пометки нет=)

Хром использует системное хранилище сертификатов, лиса — своё.

Свой сертификат Staffcop Agent добавляет в систему в доверенные при установке.

Свой сертификат Staffcop Agent добавляет в систему в доверенные при установке.

Но в хроме же по идее SSL Pinning на сертификаты сайтов Google и он все равно не должен дать зайти на google.com с чужим сертификатом:

Chrome has HTTPS «pins» for most Google properties — i.e. certificate chains for Google properties must have a whitelisted public key, or it will result in a fatal error

В идеале, конечно, именно так. Они много где об этом пишут.

Но на деле, по крайней мере в enterprise версии Хрома (которая из MSI ставится), картина такая:

То есть, Хром без проблем жуёт сертификат для google.com, который сгенерировал прокси-сервер.

Но на деле, по крайней мере в enterprise версии Хрома (которая из MSI ставится), картина такая:

То есть, Хром без проблем жуёт сертификат для google.com, который сгенерировал прокси-сервер.

в enterprise версии Хрома (которая из MSI ставится)Может быть, дело в том, что в вашей enterprise версии это «поправили»?

Почитав Security FAQ наткнулся на такое:

То есть, если корневой сертификат в цепочке доверия — частный (то бишь не поставлялся с ОС, а был добавлен вручную), то Certificate Pinning отключается.

Chrome does not perform pin validation when the certificate chain chains up to a private trust anchor. A key result of this policy is that private trust anchors can be used to proxy (or MITM) connections, even to pinned sites. “Data loss prevention” appliances, firewalls, content filters, and malware can use this feature to defeat the protections of key pinning.

То есть, если корневой сертификат в цепочке доверия — частный (то бишь не поставлялся с ОС, а был добавлен вручную), то Certificate Pinning отключается.

Было решено установить всему персоналу программу StaffCop

После отключения данной службыВаша организация централизованно ставит сотрудникам софт и доверенные сертификаты, но не отбирает админские права (без которых не получится остановить службу)? Оригинальненько.

Было решено установить всему персоналу программу StaffCop, которая осуществляет мониторинг деятельности сотрудниковЯ правильно понимаю, что о таких действиях сотрудники должны быть информированы под подпись?

в иерархии сертификатов корневым сертификатом является сам сертификат (самоподписанный).Нет, это был не самоподписанный сертификат. Наверху иерархии он оказался по той причине, что сертификат его издателя не был найден.

Согласен, запись кем выдан уже говорит нам, что это не самоподписанный. Меня иерархия запутала, обычно системное окно отображает корневой сертификат даже если ему нет доверия=) Когда в хроме увидел, что сертификат имеет свой ЦС, то удостоверился что он не самоподписанный, но забыл прописать в статье.

«Сертификат известен, но нет доверия» и «сертификат не найден» — это разные ситуации, и обрабатываются они по разному.

Обычно сервер отдает не только свой сертификат — но и всю цепочку. Однако, так делать не обязательно. Ваш прокси-сервер решил послать только свой сертификат — вот и получилось что получилось.

Обычно сервер отдает не только свой сертификат — но и всю цепочку. Однако, так делать не обязательно. Ваш прокси-сервер решил послать только свой сертификат — вот и получилось что получилось.

Спасибо за разъяснение, но разве информация в поле «иерархия сертификата» не идентична информации во вкладке «путь сертификации» в системном окне просмотра свойств сертификата? Мне всегда казалось, что если сертификат выдан каким либо центром сертификации, то он должен отображаться в пути сертификации (даже если сертификата физически нет, но описание все равно должно быть указано).

Догадался кто виновник сразу после упоминания AtomPark Software.

Означенный StaffCop — не новая программа, но так и не отлаженная. Жуткое глюкалово! После её установки многое начинает глючить и тормозить.

Означенный StaffCop — не новая программа, но так и не отлаженная. Жуткое глюкалово! После её установки многое начинает глючить и тормозить.

Уже много более качественных, стабильных и функциональных аналогов есть, вот например SecureTower:

falcongaze.ru

falcongaze.ru

Почему chrome, а не Google, но mozilla, а не Firefox? Может стоит называть правильно то, про что Вы пишете? Если что, ПО с названием mozilla (suite) тоже было, но Вы явно не про него.

> Браузер даже не дает права проигнорировать ошибку.

Если я правильно помню, если развернуть «Технические Детали» внизу, там будет опция проигнорировать ошибку.

Если я правильно помню, если развернуть «Технические Детали» внизу, там будет опция проигнорировать ошибку.

Вы не совсем верно интерпретировали свои наблюдения.

StaffCop установил свой корневой сертификат также и в хранилище сертификатов Firefox, его видно на вашем скриншоте окна «Управление сертификатами». Обратите внимание на надпись «Модуль защиты» рядом с ним, она говорит о том, что сертификат не встроенный, а установлен извне.

Но это не сработало из-за пиннинга, который в Firefox работает жестко. В то время как Chrome только отправляет информацию в Гугл о подозрительных сертификатах.

И еще, если пользуетесь Firefox, обязательно установите расширение Cretificate Patrol. Оно поможет заметить подозрительный сертификат по косвенным признакам, даже если он подписан как положено (например украденным ключом корневого CA).

StaffCop установил свой корневой сертификат также и в хранилище сертификатов Firefox, его видно на вашем скриншоте окна «Управление сертификатами». Обратите внимание на надпись «Модуль защиты» рядом с ним, она говорит о том, что сертификат не встроенный, а установлен извне.

Но это не сработало из-за пиннинга, который в Firefox работает жестко. В то время как Chrome только отправляет информацию в Гугл о подозрительных сертификатах.

И еще, если пользуетесь Firefox, обязательно установите расширение Cretificate Patrol. Оно поможет заметить подозрительный сертификат по косвенным признакам, даже если он подписан как положено (например украденным ключом корневого CA).

Спасибо за подробное разъяснение. Я заметил, что корневой сертификат присутствует в хранилище (про «модуль защиты» не знал) и стал грешить на то, что сертификат самоподписанный, что и сподвигло меня на онлайн проверку. Комментарием выше мне уже объяснили, что отсутствие корневого сертификата в иерархии не признак самоподписанного сертификата. Получается, мне просто повезло, что у FireFox более жесткий процесс пиннинга чем у Chrome.

Теперь возник вопрос: Будет ли правильным все эти поправки перенести в конец статьи или наличие их в комментариях будет достаточным?

Теперь возник вопрос: Будет ли правильным все эти поправки перенести в конец статьи или наличие их в комментариях будет достаточным?

Кстати, интересный вопрос — а пинниг ли это, или корневому сертификату просто нет доверия?

Что, если снова найти корневой сертификат в хранилище и нажать на кнопку «Изменить доверия»?

Что, если снова найти корневой сертификат в хранилище и нажать на кнопку «Изменить доверия»?

Кстати, интересный вопрос — а пинниг ли это, или корневому сертификату просто нет доверия?

В данном случае это одно и то же. :)

Теперь вроде все понятно

На днях была аналогичная проблема в Хроме. Выяснилось, что Хрм не доверяет сертификату от Comodo.

В свое время использовал сертификат от Comodo только потому, что на моем телефоне (Android) ему было доверие (поднимал Lync для демонстрации клиенту). Если не ошибаюсь, они еще тогда в архиве помимо моих сертификатов отправляли сертификат центра и вроде тоже приходилось вручную помещал его в хранилище доверительных центров на машинах с Windows 7. Думаю в поздних версиях (Windows 8 и 10) они уже включены.

Еще один сайт для проверки наличия подмененных корневых сертификатов: https://superfish.tlsfun.de/

Sign up to leave a comment.

Mozilla: Ошибка sec_error_unknown_issuer (мысли вслух)