Comments 39

справится даже далекий

sudo: yum: command not found

сомневаюсь, что справится

sourceforge.net/projects/ss5/files/ss5/3.8.9-8/ss5-3.8.9-8.src.rpm

sourceforge.net/projects/ss5/files/ss5/3.8.9-8/ss5-3.8.9-8.tar.gz

работает без проблем

[linux] лучше всего socks over ssh:

ssh server -D8765данная команда просто использует ssh подключение для того чтобы открыть локальный (127.0.0.1) socks5 proxy на указанном порту

при этом, на удаленный сервер ставить вообще ничего не нужно

не слишком удобно для постоянного использования, но зато работает везде и сразу

работает везде и сразу

Win8.1 — не работает :)

использую plink

и да. везде? вы к цысковскому оборудованию пытались так подключиться? :)

также можно настроить и Firefox на работу через прокси, дополнительно решается проблема в подменой DNS провайдерами.

вместо:

sudo ifconfig, которого нет, но можно поставить:

sudo yum -y install net-toolsиспользовать нужно:

ip addrДалее

Разрешаем порт в фаерволе

вернее будет:

sudo vim /usr/lib/firewalld/services/sockd.xmlОписываем наш сервис:

<?xml version="1.0" encoding="utf-8"?>

<service>

<short>sockd</short>

<description>My sockd Server.</description>

<port port="433" protocol="tcp" />

</service>

И добавляем правило:

sudo firewall-cmd --reload

sudo firewall-cmd --get-services

sudo firewall-cmd --permanent --zone=public --add-service=sockd

sudo firewall-cmd --permanent --list-all

sudo firewall-cmd --reload

рекомендую также перенести ssh порт на другой, запретить подключение по ssh для всех пользователей кроме основного

Так же запретить соединение для root, авторизацию по паролю — только ключи и настроить разрыв сессии при простое.

Купил впс за 1 евро в чехии, поднял там ikev2, все работает с компа и мобилы. 2 дня пытаюсь завести в него весь трафик с роутера Ubiquiti EdgeRouterX, который под debian wheezy. Это просто ад какой-то поднять ikev2 клиент на линухе. После кровавых боев он наконец-то подключается, но как, черт бы его побрал, отправить через впн весь трафик, учитывая, что инет в него идет через pppoe?

91.108.12.0/22

149.154.172.0/22

91.108.16.0/22

91.108.56.0/23

149.154.168.0/22

91.108.4.0/22

91.108.8.0/22

91.108.56.0/22

149.154.160.0/20

149.154.164.0/22Чтобы юзер по ssh не гонял на сервер.

Можете подсказать чем отличается

client от socks в контексте конфигурационного файла? "clientmethod" vs "socksmethod", "client pass" vs "socks pass"?

В man sockd.conf не достаточно понятно для меня это изложено =(

clientmethod— список методов авторизации клиента, которые будут по-умолчанию применены при его подключении к прокси-серверу на internal интерфейс.socksmethod— список методов авторизации успешно подключившихся клиентов при их попытке выхода с сервера через external интерфейс.client pass|client drop— один или несколько блоков, которые описывают действия при подключении клиентов, соотвественно, разрешить подключение (client pass) или запретить подключение (client drop) клиентов, указанных в выраженииfrom:, следующих в пункт назначенияto:. Причем, подключениеfrom -> toбудет разрешено только если клиент еще и успешно прошел авторизацию по одному из методов, указанных в спискеclientmethod. Методы авторизации для конкретного блока можно переназначить, указав новыйclientmethodвнутри блока.

client pass {

from: 0/0 to: 0/0

clientmethod: none

}Этот блок разрешает подключаться к серверу всем подряд пользователям, следующим куда угодно без дополнительной авторизации.

socks pass|socks drop— один или несколько блоков, по структуре и смыслу очень похожие на предыдущие, но обрабатывающие уже подключившихся клиентов на этапе их выхода через интерфейсexternal. Причем, подключениеfrom -> toбудет разрешено только если клиент еще и успешно прошел авторизацию по одному из методов, указанных в спискеsocksmethod. Методы авторизации для конкретного блока можно переназначить, указав новыйsocksmethodвнутри блока.

Т.о. сначала мы принимаем решение, пускать ли подключение на сервер в блоке client pass, а потом отдельно принимаем решение, выпускать ли подключение наружу, дальше, в блоке socks pass.

Я могу ошибаться, но понял мануал именно так. И за неимением лучшего объяснения, предлагаю пользоваться пока моим.

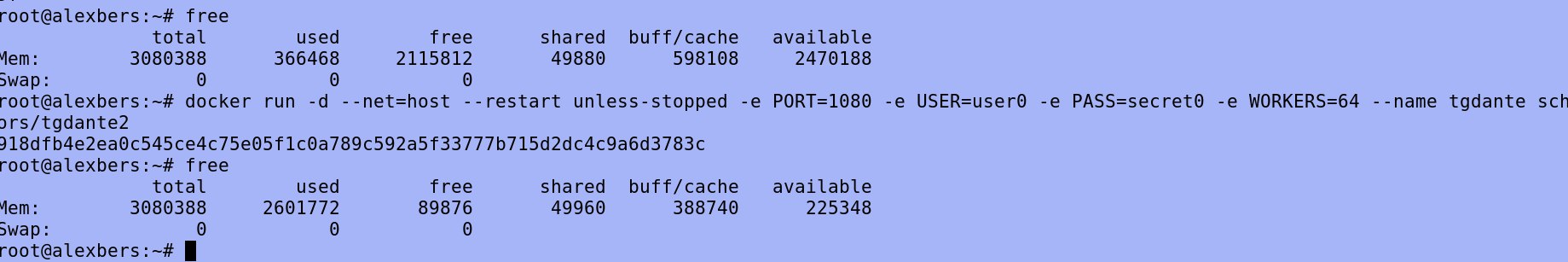

Вчера попробовал поднять dante, но уж больно он память любит.

Судя по документации 64 воркеров хватит, чтобы обслужить около 500 пользователей.

Попробовал найти что-то хорошее/асинхронное, но не удалось. Поэтому по-быстрому написал на питоне свой: https://github.com/alexbers/tgsocksproxy. Он потребляет мало памяти, одновременно держит очень много пользователей и просто поднимается.

Работаю под ним уже сутки, полёт нормальный.

В самом простом виде база данных пользователей прикручивается очень просто, примерно так: https://pastebin.com/4v7xJdXL.

Весь прокси-сервер по-сути состоит из одного файла, размером ~250 строк, поэтому добавлять туда новую функциональность, в соотвествии со своими потребностями (напр. логирование, интеграция с ldap, статистика, другие разрешённые адреса проксирования) должно быть несложно. Сейчас он заточен на максимально простое развёртывание и использование.

Я — ламер, кроме VPN ничего поднять не смог. Прокси не работает хоть об стену расшибись, пробовал уже и dante и ss5, все делал по инчтрукциям, видимо чегото не хватает.

Поднимаем SOCKS прокси для Telegram