Способ обхода VMware ACE

2 мин

Однажды ко мне попал в руки USB-hdd с программным обеспечением.

Нужноe ПО было установлено в виртуальную машину и запаковано в контейнер

VMware ACE. Рядом лежала небольшая инструкция по установке и настройке.

Так как диск был usb2.0, то я, логично предположив что скорость работы при

запуске виртуальной машины будет не совсем комфортной, запустил

копирование на тестовый компьютер (общий объем порядка 500 гб.)

На следующий день я был «приятно» удивлен, запустив установку. На этапе

запуска виртуальной машины появилось сообщение в котором меня уведомили о том что

запуск возможен только с исходного носителя. Cкопированные данные

удалять пока не стал, но как выяснится потом можно было бы смело жать

shift+del.

Нужноe ПО было установлено в виртуальную машину и запаковано в контейнер

VMware ACE. Рядом лежала небольшая инструкция по установке и настройке.

Так как диск был usb2.0, то я, логично предположив что скорость работы при

запуске виртуальной машины будет не совсем комфортной, запустил

копирование на тестовый компьютер (общий объем порядка 500 гб.)

На следующий день я был «приятно» удивлен, запустив установку. На этапе

запуска виртуальной машины появилось сообщение в котором меня уведомили о том что

запуск возможен только с исходного носителя. Cкопированные данные

удалять пока не стал, но как выяснится потом можно было бы смело жать

shift+del.

Хочу поделиться ссылками на несколько полезных сервисов. Некоторые из них помогут сэкономить время, другие — сделают за Вас незнакомую/нелюбимую работу. Список разбит по категориям, чтобы было легче ориентироваться.

Хочу поделиться ссылками на несколько полезных сервисов. Некоторые из них помогут сэкономить время, другие — сделают за Вас незнакомую/нелюбимую работу. Список разбит по категориям, чтобы было легче ориентироваться.

Разработчики TrueCrypt ответили:

Разработчики TrueCrypt ответили:

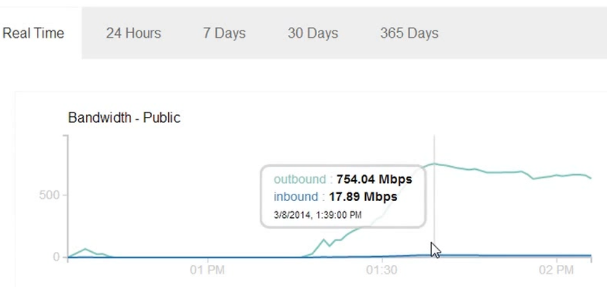

Наверняка вы слышали о сервисах Amazon EC2, Rackspace и им подобным. Может быть даже пользовались. Лично мне бывает нужен иногда личный VPN-сервер. Для этих целей я уже давно держал микро-инстанс на Амазоне, предоставляемый им в течении первого года бесплатно. Плюс использовал для архивов Amazon Glacier, который с его ценой «1 цент за гигабайт в месяц» можно считать тоже почти бесплатным. Но вот год закончился и за EC2 стало нужно платить. Архивы мои тоже разрослись прилично и затраты на Glacier аналогично перестали радовать.

Наверняка вы слышали о сервисах Amazon EC2, Rackspace и им подобным. Может быть даже пользовались. Лично мне бывает нужен иногда личный VPN-сервер. Для этих целей я уже давно держал микро-инстанс на Амазоне, предоставляемый им в течении первого года бесплатно. Плюс использовал для архивов Amazon Glacier, который с его ценой «1 цент за гигабайт в месяц» можно считать тоже почти бесплатным. Но вот год закончился и за EC2 стало нужно платить. Архивы мои тоже разрослись прилично и затраты на Glacier аналогично перестали радовать.