Security Week 51: на старые грабли с новой силой, «растяжка» против уязвимых сайтов, еще один хактивист

5 min

Новость

В Сети бушует эпидемия золотодобытчиков: неизвестные злоумышленники через Linux и Windows-серверы обзаводятся мулами (точнее, криптомайнерами Mule) для выкачки Monero. Кампания продумана до мелочей, агрессивна, как зерг раш, и наречена была Zealot в честь одного из загружаемых вредоносных файлов (других говорящих терминов тоже хватает и в коде, и в названиях файлов: как вам Observer или Overlord?). Об организаторах известно немного: во-первых, они явно фанаты StarCraft, во-вторых, столь же явно профи в своем деле.

В Сети бушует эпидемия золотодобытчиков: неизвестные злоумышленники через Linux и Windows-серверы обзаводятся мулами (точнее, криптомайнерами Mule) для выкачки Monero. Кампания продумана до мелочей, агрессивна, как зерг раш, и наречена была Zealot в честь одного из загружаемых вредоносных файлов (других говорящих терминов тоже хватает и в коде, и в названиях файлов: как вам Observer или Overlord?). Об организаторах известно немного: во-первых, они явно фанаты StarCraft, во-вторых, столь же явно профи в своем деле.

В Сети бушует эпидемия золотодобытчиков: неизвестные злоумышленники через Linux и Windows-серверы обзаводятся мулами (точнее, криптомайнерами Mule) для выкачки Monero. Кампания продумана до мелочей, агрессивна, как зерг раш, и наречена была Zealot в честь одного из загружаемых вредоносных файлов (других говорящих терминов тоже хватает и в коде, и в названиях файлов: как вам Observer или Overlord?). Об организаторах известно немного: во-первых, они явно фанаты StarCraft, во-вторых, столь же явно профи в своем деле.

В Сети бушует эпидемия золотодобытчиков: неизвестные злоумышленники через Linux и Windows-серверы обзаводятся мулами (точнее, криптомайнерами Mule) для выкачки Monero. Кампания продумана до мелочей, агрессивна, как зерг раш, и наречена была Zealot в честь одного из загружаемых вредоносных файлов (других говорящих терминов тоже хватает и в коде, и в названиях файлов: как вам Observer или Overlord?). Об организаторах известно немного: во-первых, они явно фанаты StarCraft, во-вторых, столь же явно профи в своем деле. Профессиональное выгорание, постигшее хактивиста по прозвищу The Doctor (он же The Janit0r), заставило его забросить свой ботнет BrickBot и отправиться в бессрочный отпуск. Причина проста: затевая в 2016 году крестовый поход против дыр в IoT, апологет философии «клин клином вышибают» надеялся заставить производителей и пользователей «умных» устройств серьезнее воспринимать уязвимости интернета вещей. Но как он ни старался, ничего не вышло.

Профессиональное выгорание, постигшее хактивиста по прозвищу The Doctor (он же The Janit0r), заставило его забросить свой ботнет BrickBot и отправиться в бессрочный отпуск. Причина проста: затевая в 2016 году крестовый поход против дыр в IoT, апологет философии «клин клином вышибают» надеялся заставить производителей и пользователей «умных» устройств серьезнее воспринимать уязвимости интернета вещей. Но как он ни старался, ничего не вышло. Если человек упорно жмет на ту же кнопку, несмотря на то, что ничего не происходит, то он либо идиот, либо тестировщик по призванию. На этой неделе, например, таким образом удалось обнаружить почти забавную уязвимость в новеньких MacOS HIgh Sierra 10.13.1 и 10.13.2 Beta: оказалось, что если при выборе пользователя в строке для логина напечатать root, а потом поместить курсор в поле для пароля, ничего туда не вводя, и несколько раз кликнуть «Снять защиту», система пустит вас внутрь с root-правами. Разумеется, на такую уязвимость Apple прореагировала мгновенно.

Если человек упорно жмет на ту же кнопку, несмотря на то, что ничего не происходит, то он либо идиот, либо тестировщик по призванию. На этой неделе, например, таким образом удалось обнаружить почти забавную уязвимость в новеньких MacOS HIgh Sierra 10.13.1 и 10.13.2 Beta: оказалось, что если при выборе пользователя в строке для логина напечатать root, а потом поместить курсор в поле для пароля, ничего туда не вводя, и несколько раз кликнуть «Снять защиту», система пустит вас внутрь с root-правами. Разумеется, на такую уязвимость Apple прореагировала мгновенно.

Когда мы не смотрим, игрушки оживают и начинают делать гадости — студия Pixar бы такой мультик не сняла, а вот реальность оказалась менее разборчивой. Британская организация по защите потребителей Which? проверила несколько интерактивных игрушек распространенных марок и обнаружила почти у всех одну и ту же проблему. Подкованный злоумышленник может без труда взломать использовать их чтобы подслушивать, что творится в семье, разговаривать с ребенком от имени его разноцветного друга или даже попытаться пролезть в домашнюю сеть.

Когда мы не смотрим, игрушки оживают и начинают делать гадости — студия Pixar бы такой мультик не сняла, а вот реальность оказалась менее разборчивой. Британская организация по защите потребителей Which? проверила несколько интерактивных игрушек распространенных марок и обнаружила почти у всех одну и ту же проблему. Подкованный злоумышленник может без труда взломать использовать их чтобы подслушивать, что творится в семье, разговаривать с ребенком от имени его разноцветного друга или даже попытаться пролезть в домашнюю сеть. Сложно объяснить, почему разработчики Twilio решили сделать так, чтобы в код приложений, использующих их Rest API и SDK, было необходимо жестко «зашить» учетные данные для доступа к БД. Но сделали они именно так. И это несмотря на то, что собственные политики безопасности Twilio такие фортели запрещают.

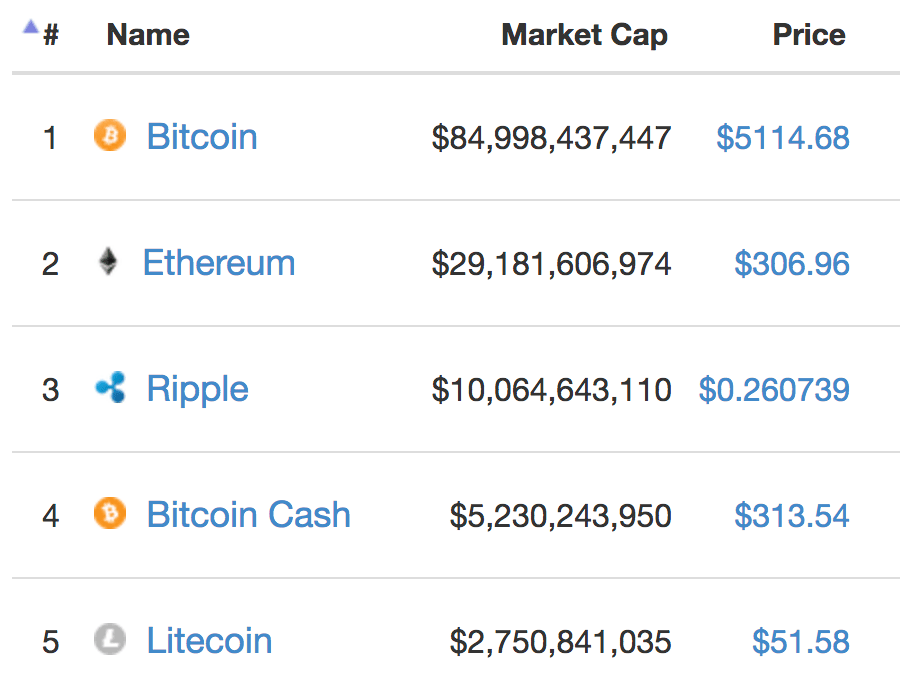

Сложно объяснить, почему разработчики Twilio решили сделать так, чтобы в код приложений, использующих их Rest API и SDK, было необходимо жестко «зашить» учетные данные для доступа к БД. Но сделали они именно так. И это несмотря на то, что собственные политики безопасности Twilio такие фортели запрещают. В мире фанатов технологии блокчейн все очень просто и безопасно. Еще бы, ведь блокчейн так надежен сам по себе, что для обеспечения любых финансовых операций не требует ни регулятора в лице государства, ни банков, ни других надстроек. Мы не будем спорить с тем, что технология лишена многих недостатков и уязвимостей старого мира. Но это вовсе не означает отсутствия у нее собственных слабых мест, которые раньше и вообразить-то было невозможно. В общем, такое дело: из-за уязвимости, обнаруженной в популярном Ethereum-кошельке Parity, замороженными оказались средства в криптовалюте, которые, по разным оценкам, эквивалентны 150-300 миллионам долларов США.

В мире фанатов технологии блокчейн все очень просто и безопасно. Еще бы, ведь блокчейн так надежен сам по себе, что для обеспечения любых финансовых операций не требует ни регулятора в лице государства, ни банков, ни других надстроек. Мы не будем спорить с тем, что технология лишена многих недостатков и уязвимостей старого мира. Но это вовсе не означает отсутствия у нее собственных слабых мест, которые раньше и вообразить-то было невозможно. В общем, такое дело: из-за уязвимости, обнаруженной в популярном Ethereum-кошельке Parity, замороженными оказались средства в криптовалюте, которые, по разным оценкам, эквивалентны 150-300 миллионам долларов США.

Кто не знает Carbanak? Несколько лет назад эти ловкие ребята умело увели, по некоторым данным, до миллиарда долларов из доброй сотни банков России, Украины, США и даже Японии. Наши эксперты

Кто не знает Carbanak? Несколько лет назад эти ловкие ребята умело увели, по некоторым данным, до миллиарда долларов из доброй сотни банков России, Украины, США и даже Японии. Наши эксперты

Покайтесь, ибо грядет! Улицы наводнили безумные проповедники с апокалиптическими плакатами, по ночам из-за горизонта поднимается необычно огромная Луна кровавого цвета, а ученые, в свое время не получившие нобелевку из-за слишком радикальных идей, безуспешно пытаются достучаться до властей со своими шокирующими открытиями. Назревает нечто ужасное. Оно уже близко. Ну или нет.

Покайтесь, ибо грядет! Улицы наводнили безумные проповедники с апокалиптическими плакатами, по ночам из-за горизонта поднимается необычно огромная Луна кровавого цвета, а ученые, в свое время не получившие нобелевку из-за слишком радикальных идей, безуспешно пытаются достучаться до властей со своими шокирующими открытиями. Назревает нечто ужасное. Оно уже близко. Ну или нет.

Новость этой недели и претендент на звание атаки года —

Новость этой недели и претендент на звание атаки года —

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи  «Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то

«Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то