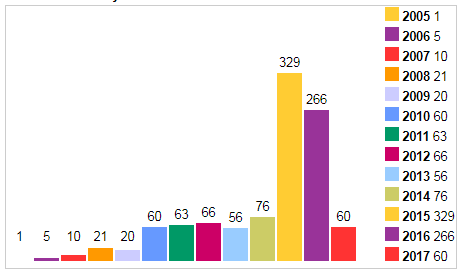

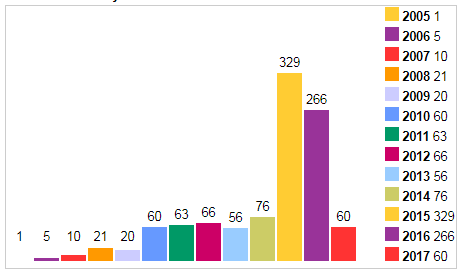

Нет, вы только вдумайтесь в эту цифру: 1033 (

тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку

тема закрыта.

В свое время Flash Player стал настоящей революцией для веба – благодаря ему на сайтах буйно заколосилась анимация, поперли видосики, свистелки, игры для секретарей на ресепшене, ну и, конечно, убойные баннеры (хотел повесить тут пару примеров, но от воспоминаний глаз задергался). Были даже сайты,

полностью сделанные на флеше.

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс

предупреждал, что Flash пора вынести на помойку. Причем главным аргументом была его закрытость. Ну да, глава Apple признал, что у его компании полно собственных проприетарных стандартов, но не для веба же! При этом, кстати, Adobe всячески препятствует появлению и развитию альтернативных проигрывателей Flash. В результате имеем свободный выгул для эксплойтов, раздолье для крупного и мелкого рогатого зловреда.

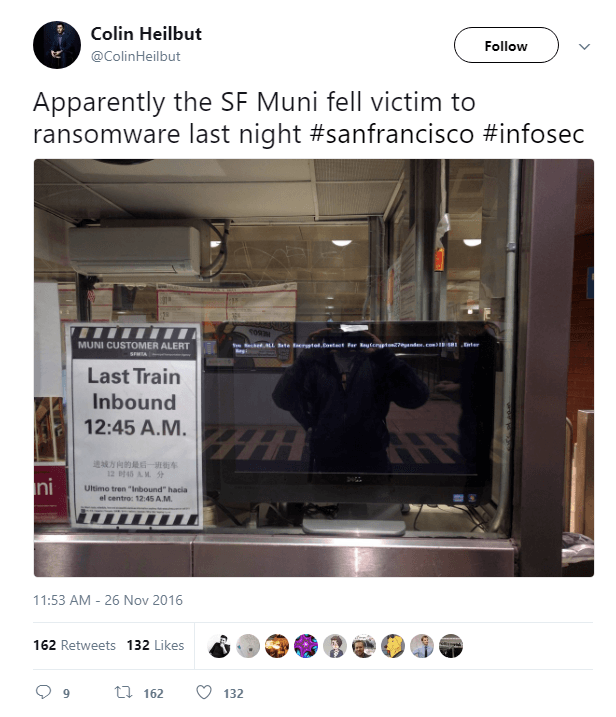

В этот раз новости из нашего дайджеста содержат самоочевидную мораль: многим компаниям плевать на безопасность их клиентов, пока это не наносит прямой финансовый ущерб. К счастью, это касается не всех компаний, но эта неделя выдалась особенно богатой на подобные постыдные истории.

В этот раз новости из нашего дайджеста содержат самоочевидную мораль: многим компаниям плевать на безопасность их клиентов, пока это не наносит прямой финансовый ущерб. К счастью, это касается не всех компаний, но эта неделя выдалась особенно богатой на подобные постыдные истории.

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То

BlueBorne. Запомните это название. Это даже не уязвимость, это — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и даже немножко в iOS.

BlueBorne. Запомните это название. Это даже не уязвимость, это — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и даже немножко в iOS.  Исследователи из EnSilo

Исследователи из EnSilo

Трагическая, но поучительная история молодого британского ИБ-специалиста Маркуса Хатчинса, арестованного в США месяц назад, начала скатываться в откровенный фарс. Надо сказать, Штаты обошлись с Маркусом относительно мягко: парня выпустили под залог в $30 тыс, так что он с браслетом на ноге дожидается суда на воле. Не ограничили даже доступ к компьютеру.

Трагическая, но поучительная история молодого британского ИБ-специалиста Маркуса Хатчинса, арестованного в США месяц назад, начала скатываться в откровенный фарс. Надо сказать, Штаты обошлись с Маркусом относительно мягко: парня выпустили под залог в $30 тыс, так что он с браслетом на ноге дожидается суда на воле. Не ограничили даже доступ к компьютеру. Недавно мы опубликовали статью

Недавно мы опубликовали статью  «Докажи, что не робот: причини вред человеку или своим бездействием допусти, чтобы человек пострадал» — так могла бы выглядеть капча в оживших мирах Айзека Азимова с некоторой примесью позднего киберпанка. Пока же создатели трудящихся бок о бок с человеком роботов (co-bots, или «коботы») о трех законах не задумываются. И совершенно напрасно — в эпоху IoT машины с мозгами набекрень могут здорово насолить своим владельцам. Скажем, остановить конвейер крупного производства или оставить хозяина ночевать за порогом умного дома.

«Докажи, что не робот: причини вред человеку или своим бездействием допусти, чтобы человек пострадал» — так могла бы выглядеть капча в оживших мирах Айзека Азимова с некоторой примесью позднего киберпанка. Пока же создатели трудящихся бок о бок с человеком роботов (co-bots, или «коботы») о трех законах не задумываются. И совершенно напрасно — в эпоху IoT машины с мозгами набекрень могут здорово насолить своим владельцам. Скажем, остановить конвейер крупного производства или оставить хозяина ночевать за порогом умного дома.

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку  Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс

JS-разработчики порой творят друг с другом страшные вещи. Нет бы мирно кодить и радоваться каждому коммиту! Но в ряды

JS-разработчики порой творят друг с другом страшные вещи. Нет бы мирно кодить и радоваться каждому коммиту! Но в ряды  Что мы знаем о Маркусе Хатчинсе? На удивление мало. До истории с WannaCry о нем вообще ничего не было слышно, но тут его прославил блестящий ход со стоп-доменом. Парень порылся в коде троянца, нашел механизм самоуничтожения при получении ответа с захардкоденного домена, зарегал домен (затраты составили $10) и сумел существенно затормозить эпидемию Воннакрая.

Что мы знаем о Маркусе Хатчинсе? На удивление мало. До истории с WannaCry о нем вообще ничего не было слышно, но тут его прославил блестящий ход со стоп-доменом. Парень порылся в коде троянца, нашел механизм самоуничтожения при получении ответа с захардкоденного домена, зарегал домен (затраты составили $10) и сумел существенно затормозить эпидемию Воннакрая. Эта история

Эта история  Взломать одностраничный сайт на Wordpress и

Взломать одностраничный сайт на Wordpress и