Security Week 2404: подглядывание через датчик освещенности

4 min

Научные исследования в сфере безопасности довольно регулярно посвящены угрозам совершенно теоретического плана. В публикации попадают потенциальные уязвимости, которые никто прямо сейчас эксплуатировать не будет. Задача таких работ — усилить безопасность в перспективе. Если когда-то в будущем будут созданы благоприятные условия для реальной атаки, производители устройств и разработчики софта уже успеют подготовиться. Интересным подвидом таких исследовательских проектов является извлечение полезных данных из таких мест, откуда, казалось бы, ничего вразумительного получить невозможно. Например, можно попытаться извлечь звук из мелких дрожаний видеокартинки (если из видео кто-то вырезал нормальную звуковую дорожку). Подслушку можно организовать через встроенный в смартфон акселерометр. Анализ звука нажатий клавиш позволяет реконструировать то, что набирают на клавиатуре.

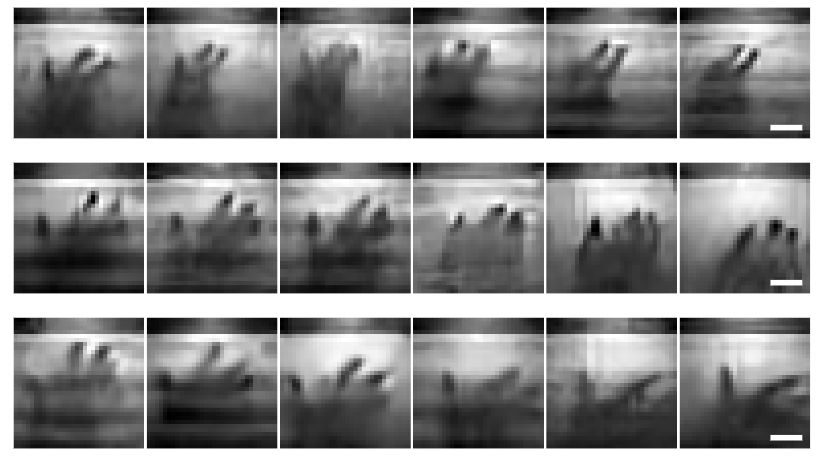

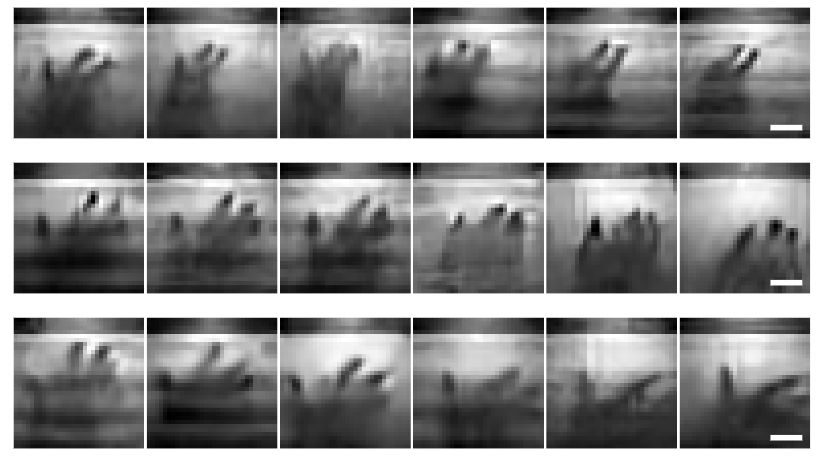

Каждая из этих «возможностей» на самом деле серьезно ограничена различными оговорками и допущениями: например, подслушивать через акселерометр можно только на нереально высокой громкости. В начале января в журнале Science была опубликована научная работа, посвященная извлечению изображений из датчика освещенности. Такой датчик установлен во все смартфоны и планшеты, а также в большинство ноутбуков, многие мониторы и телевизоры. Можно описать этот датчик как своего рода однопиксельную цифровую камеру. Как выяснилось, даже из таких невнятных данных после обработки с использованием систем машинного обучения можно вытащить изображение. Пример — на скриншоте из исследования выше. Это не кадры из фильма ужасов, а снимки руки пользователя, например вводящего пин-код на экранной цифровой клавиатуре. Даже по сравнению с другими подобными исследованиями, эта работа удивляет нереалистичностью предложенного метода атаки. Что, впрочем, никак не умаляет достижений авторов исследования, которые даже в таких сложных условиях смогли хоть как-то извлечь осмысленные данные из шума.

Каждая из этих «возможностей» на самом деле серьезно ограничена различными оговорками и допущениями: например, подслушивать через акселерометр можно только на нереально высокой громкости. В начале января в журнале Science была опубликована научная работа, посвященная извлечению изображений из датчика освещенности. Такой датчик установлен во все смартфоны и планшеты, а также в большинство ноутбуков, многие мониторы и телевизоры. Можно описать этот датчик как своего рода однопиксельную цифровую камеру. Как выяснилось, даже из таких невнятных данных после обработки с использованием систем машинного обучения можно вытащить изображение. Пример — на скриншоте из исследования выше. Это не кадры из фильма ужасов, а снимки руки пользователя, например вводящего пин-код на экранной цифровой клавиатуре. Даже по сравнению с другими подобными исследованиями, эта работа удивляет нереалистичностью предложенного метода атаки. Что, впрочем, никак не умаляет достижений авторов исследования, которые даже в таких сложных условиях смогли хоть как-то извлечь осмысленные данные из шума.