User

Особенности шифрования популярных мессенджеров: выбираем самый безопасный

По данным на осень 2021 года в тройку наиболее популярных мессенджеров в России входят WhatsApp, Viber и Telegram. Давайте выясним уровень конфиденциальности и безопасности каждого из них. Сделать это можно, только сравнив их с другими приложениями, поэтому рассмотрим также Skype, Facebook Messenger и ряд малоизвестных у нас мессенджеров: Signal, Riot, Threema, Wickr Me, Wire, Session. А еще возьмем популярный у обладателей «яблочных» устройств iMessage.

32 типичные ошибки в интернет-рекламе

Всякая реклама — это инвестиция. И она должна приносить прибыль бизнесу, иначе смысла вкладываться нет. Но важно понимать, что реклама рекламе рознь. В контекстной и таргетированной рекламе крайне много параметров, которые нужно учесть для того, чтобы реклама была максимально эффективной. И подрядчики не всегда все эти параметры учитывают. Поэтому многие бизнесмены разочаровываются в интернет-рекламе и считают её неэффективной.

В этой статье разберём типичные ошибки, которые допускают подрядчики по рекламе и которые снижают её эффективность.

Итак, к ошибкам:

Как изучить SQL за ночь или шпаргалка для системного аналитика

Помните, как вы были студентами, и готовились к экзаменам по ночам?

Предлагаю вашему вниманию простую шпаргалку по SQL с теорией и практикой, которой вы сможете воспользоваться в любое время.

Изучите теорию на примерах и закрепите на 13 практических задачах по SQL.

Как повысить безопасность вашего сайта на Wordpress

В этой статье описаны самые распространённые проблемы безопасности WordPress и способы их решения, включая советы, как избежать взлома.

Безопасность WordPress является важной темой с тех пор, как эта система управления содержимым (Content Management System или сокращённо — CMS) была выпущена в 2003 году. Как и любое популярное программное обеспечение с длинной и богатой историей, CMS WordPress также может стать целью хакеров. Вредоносные действия могут включать межсайтовые скриптовые атаки, sql-инъекции, брутфорс атаки и ряд прочих способов получения несанкционированного доступа.

По мере того как хакеры набираются опыта в поиске новых способов использования уязвимостей, WordPress-разработчики и специалисты по безопасности совершенствуются в создании сайтов, которые сложнее взломать. Есть вещи, которые разработчики и владельцы сайтов на WordPress могут предпринять в первую очередь, если они не хотят, чтобы хакеры легко смогли обойти защиту их сайтов и получить доступ к данным. Ниже мы обсудим некоторые действия, которые может предпринять администратор WordPress, чтобы его сайт не могли взломать.

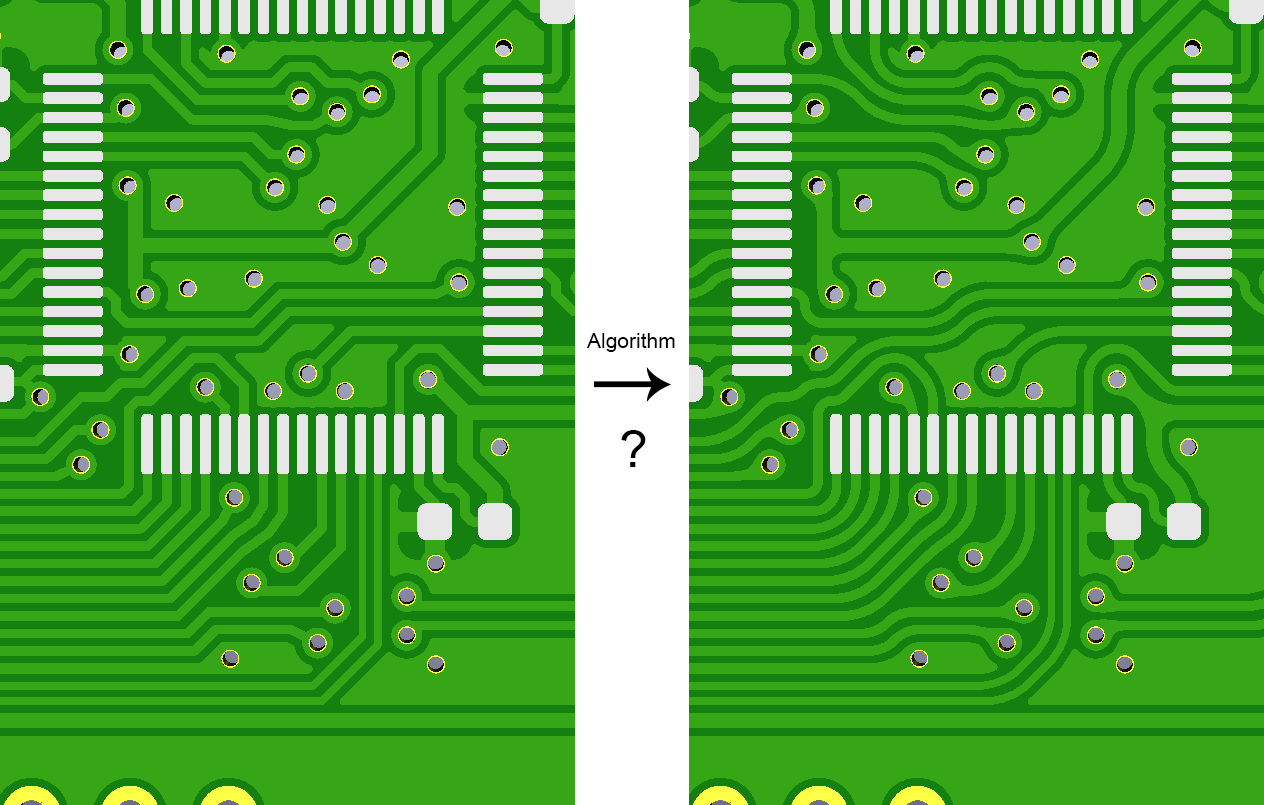

KiCad: скругление дорожек и создание каплевидных падов

KiCad с годами стал намного лучше, но при этом ему по-прежнему недостаёт возможности рисовать плавные, закруглённые дорожки с каплевидными падами (teardrops). И хоть многие находят этот функционал не особо нужным, в его пользу существует ряд аргументов, которые и привели к реализации данного проекта, а именно двух плагинов — для скругления дорожек и формирования каплевидных подводов.

Фантастические веб-уязвимости и где они обитают

Мы часто слышим в новостях фразы «Хакеры атаковали», «Хакеры взломали», «Хакеры украли» и подобные. Как сообщают legaljobs, хакеры проводят 1 атаку в вебе каждые 32 секунды. По прогнозам cybercrime magazine, ущерб от киберпреступлений к 2025 году составит $10,5 трлн против $3 трлн в 2015 году. Но почему у них получается произвести атаку, как это происходит и кто же они такие, “эти хацкеры”?

Рассмотрим пять основных уязвимостей клиентской части веб-приложений, которые входят или входили до недавнего времени в список OWASP. Постараемся максимально простым языком и с примерами показать, как они работают, из-за чего возникают, а также поделимся инструментами и рекомендациями, как обезопасить себя, пользователя и свой продукт от возможного взлома. Кроме этого, расскажем, какими знаниями, по нашему мнению, должен обладать frontend-разработчик, чтобы не попасть впросак.

Статья предназначена как frontend-разработчикам, которые хотят познакомиться с основными видами уязвимостей на клиенте и методами защиты от них, владельцам продуктов, которые заботятся о безопасности своих пользователей, так и тем, кто искал повод «никогда больше не быть онлайн».

15 лучших и бесплатных инструментов компьютерного криминалиста

Добрый день Хабр. Сегодня, мы с вами окунемся в «О дивный мир» форензики. В данной статье Мы решили собрать программы, которые помогут Вам в проведении расследований и, что немаловажно, будут при этом бесплатными.

DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений.

Российские аналоги зарубежных сервисов: большая подборка [В закладки]

Последний месяц мы видим, как иностранные сервисы приостанавливают деятельность в России. Во многом ситуация затронула сферу IT и диджитал-рекламы. Можно по-разному к этому относиться, но продолжать работу в условиях неопределенности нужно в любом случае.

Поэтому мы предлагаем подборку российских сервисов и программ, которые способные частично или полностью заменить зарубежные, чтобы внезапные отключения привычных инструментов не остановили работу над проектом. Для удобства мы сгруппировали их по категориям и постарались рассказать об основных возможностях и фишках.

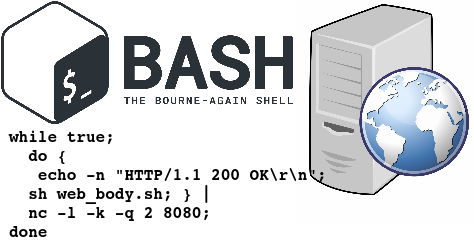

Веб-сервер — это просто скрипт

Есть категория людей, которые особо ценят надёжность, стабильность, безопасность и свободу информации. Наверное, именно такие люди поднимают медиасерверы Plex и Jellyfin, запускают ноды Bitcoin, мосты Tor, инстансы Mastodon и Matrix, приложения YunoHost, VPN-узлы Tailscale и так далее. Это как бы естественный процесс.

Децентрализация, пиринг, автономность, самохостинг — вот основные принципы. Максимальная независимость от условий окружающей среды, государств, банков и прочих внешних факторов. Когда у вас надёжный фундамент под ногами и суверенная автономность с финансовой независимостью, то проблемы сторонних сервисов уходят на второй план. Конечно, сбои в их работе неприятны, но не критичны, если предусмотреть запасные варианты.

У обывателей часто возникает вопрос: наверное, это очень трудно? Поднять свои серверы? На самом деле сложность задачи часто переоценивают. Давайте посмотрим на примере простого веб-сервера.

Как можно сделать плохой звук наушников отличным? Что определяет качество звучания наушников согласно исследованиям?

Начну с небольшого наглядного примера. По данной ссылке вы можете скачать и прослушать записи трех наушников разной ценовой категории (HiFiMAN Sundara — $350, Creative Aurvana Live! SE — $60, Takstar PRO82 — $100) сделанные с помощью искусственного уха. Вносимые им искажения похожи на те, что вносит настоящее человеческое ухо. С помощью одного лишь эквалайзера эти записи были исправлены обратно к исходному воспроизводимому файлу. Попробуйте определить, какая запись соответствует каким наушникам и где находится цифровой оригинал

Атака Ферма на RSA

В 1643 году Пьер де Ферма предложил метод факторизации. Этот метод позволяет эффективно раскладывать целые числа на простые множители.

Алгоритм шифрования и подписи RSA основывается на том, что факторизация — это задача с высокой сложностью. Открытый ключ RSA содержит составное число (обычно называемое N), которое является произведение двух простых чисел (обычно p и q).

Если ключи RSA генерируются из «близко стоящих» простых чисел, то RSA можно взломать с помощью метода факторизации Ферма. И хотя это довольно известный факт, но, насколько я знаю, уязвимые ключи RSA не обнаруживались в «дикой природе» — до сегодняшнего дня.

Я применил метод факторизации Ферма к большим наборам открытых ключей RSA. И я смог обнаружить небольшое количество уязвимых ключей, которые принадлежали принтерам Canon и Fujifilm (первоначально выпускавшихся под маркой Fuji Xerox). В этих устройствах используется криптографический модуль от компании Rambus.

Атаки на сеть. Часть 2

Основной темой данной части будет сканирование и сбор данных о хостах в сети. Рассмотрим основные методы определения наличия рабочих хостов и сервисов в сети. Первую часть можно прочитать здесь.

Атаки на сеть. Часть 1

Цикл статей будет посвящен возможным атакам на современные сети. В первой части познакомимся теоретически с атаками и соберем необходимый инструментарий, в последующих попробуем воспроизвести атаки на базе виртуальной сети. Материал не претендует на полноту и создан для того, чтобы начать изучение проблем безопасности систем, где используются технологии для передачи данных. В статьях в большей степени будет уделяться внимание сетям на базе TCP/IP стека, которые могут использоваться для работы внутри небольшой организации.

Стоматологические мифы, в которые верят сами врачи

У нас, бывает, стажируются студенты медицинских вузов, которые до этого работали в стационарах ОМС. И мы время от времени нанимаем врачей из клиник с технологическим уровнем ниже нашего, а потом некоторое время переучиваем. На мой взгляд, у отечественной медицины две серьёзные системные проблемы:

- Ориентация на KPI врача по выручке.

- Отсутствие целостного подхода к эффективности лечения.

С первым, думаю, вам более-менее понятно. Это классические случаи расширения показаний: «Ваш можно зуб лечить, но лучше сразу вырвать и поставить имплант», это классические передиагностики (назначение избыточных процедур при понятном диагнозе), и самый частый случай — лечение по симптомам.

Лечение по симптомам в стоматологии выглядит так: приходит пациент, у которого есть острая боль. Врач видит один случай кариеса и ещё ряд проблем, которые пока не болят, но дальше будут стоить ему половины челюсти. Боль убирается на первом приёме. А дальше у врача возникает сразу два морально-этических конфликта. Первый связан с тем, что пациент на его «участке», скорее всего, придёт лечить проблему к нему, поэтому если сейчас не говорить, проблема превратится в очевидную с чеком раза в 4 выше минимум. И пациента не надо будет уговаривать на эту сумму лечения. А вторая в том, что если пациенту неочевидно, зачем лечить то, что не болит прямо сейчас, то врач должен дать прогноз. Многим сложно разговаривать, многие понимают, что пациент без боли может и не поверить и пойдёт к другому врачу. В общем, отношения с ним подостынут, и добрым доктором вы для него быть перестанете, потому что он пришёл за простой пломбой, а вы ему про какой-то корень другого зуба. К такому врачу лучше не ходить больше.

В итоге возникает прямо устойчивая практика не говорить пациенту про потенциальные проблемы. В нашей биоэтике — это совершенно недопустимо.

Наиболее распространенные уязвимости в мобильных приложениях

Всем привет, меня зовут Юрий Шабалин, я один из основателей компании "Стингрей Технолоджиз" (входит в группу компаний Swordfish Security), мы разрабатываем платформу анализа защищенности мобильных приложений iOS и Android. Этой статьей я бы хотел открыть серию материалов, посвященных мобильной безопасности. И сегодня поговорить о тех уязвимостях, что мы встречаем чаще всего при автоматическом анализе.

Парадокс Ферми – вовсе не парадокс, а вопрос; в чём он состоит, и как его решать (часть 4)

Водные и океанические миры

Кадр из фильма «Водный мир», ставшего переломным в карьере Кевина Костнера

Ещё две гипотезы, объясняющие отсутствие в нашей Галактике наблюдаемой активности разумных инопланетян, хотя и технически являются отдельными, но, по сути, приводят нас к одному и тому же выводу. Кроме того, обе они имеют дело с одним и тем же веществом – универсальным растворителем и ключевым ингредиентом жизни (насколько нам известно): водой.

Несмотря на схожесть названий, гипотезы описывают принципиально разные типы планет. Гипотеза изобилия водных миров утверждает, что в Галактике могут преобладать миры с гораздо большим отношением массы воды к массе планеты, чем это наблюдается у нас на Земле. Гипотеза изобилия океанических миров же говорит, что, скорее всего, большинство миров находятся за пределами т.н. обитаемой зоны, и представляют собой покрытые льдом планеты, под коркой которого, тем не менее, существуют жидкие океаны.

Сегодня ночью мы успешно выполнили обновление вашего организма

Добрый день!

Мы рады представить вам новую версию, в которой много замечательных изменений! Вот только некоторые из них:

- Убраны пальцы ног. Отдельные пальцы только тратили излишние ресурсы, теперь ступня просто заканчивается второй пяткой меньшего размера. Форма второй пятки примерно совпадает с формой пальцев прошлой версии для совместимости с обувью. В некоторых азиатских и греческих локалях, увы, ряд сандалий будет несовместим с новой версией. Пользователи этих локалей могли прочесть уведомления о необходимости обновить обувь за 2 недели до релиза в подразделе 14.22 оферты на нашем официальном сайте.

- Исправлена ошибка в 6-й жаберной дуге, возвратный гортанный нерв больше не возвратный. В новой стабильной версии это прямой гортанный нерв.

- RBP v1.0: добавлена возможность для разработчиков обращаться к нервной системе по API.

Также исправлено более сотни мелких ошибок, внесено несколько изменений в архитектуру для большего удобства пользователя, поддержки экологичности, стабильности развития, снижения углеродного следа и экономии невозобновляемых энергоресурсов. Часть обновлений связана с безопасностью, но мы не раскрываем эти данные на текущий момент.

Максимально подробное FAQ с глупыми вопросами про зубы и пломбы

Маленькое входное отверстие, через которое пробрались бактерии, иссечённая кариозная полость и пломба в конце

Зубы — это единственное место, где здоровый человек может просто взять и потрогать свой скелет пальцем напрямую.

— Что такое пломба?

Это когда мы высверливаем вам кусок зуба и заливаем на его место цемент с полимером, который станет заменой тканей зуба.

— Я буду чувствовать что-то пломбой?

Нет, но в той ткани, которую мы удаляем, из нервных клеток находятся только температурные датчики. Как таковой зуб устроен как некое твёрдое тело, установленное на корень. Он как бы подвешен в сумке, и эта сумка снабжена рецепторами давления. Большая часть чувствительности приходится как раз на попытки отклонения корня от оси, что позволяет с 10-микронной точностью ощущать еду. Так что в целом не очень важно, что у вас установлено сверху, это просто самое твёрдое и прочное, что нашлось в арсенале у организма. Поскольку по такому техзаданию он может продуцировать только кость, там кость с эмалью.

— То есть можно поменять эту верхнюю часть без особых проблем?

Да, две трети зуба — это корень. На коронковой части можно убирать часть кости и заменять её пломбой, а можно почти полностью снять коронку и заменить её на какой-то современный материал, например, сверхпрочную керамику. Только надо будет восстановить геометрию, иначе при слишком плоском зубе организм будет «додавливать» до контакта, а при слишком «остром» — по первому контакту защищать от закрытия остальные. Кончится такой каскад ошибок не изменением формы зубов, а перекосом челюстей и суставов.

В общем, давайте поговорим про глупые вопросы про пломбы, которые оказываются не такими уж и глупыми.

Сам себе РКН или родительский контроль с MikroTik (ч.1)

Подготовленный ранее цикл статей, посвященный организации безопасности сетей, построенных на оборудовании MikroTik, вызвал определенный интерес у сообщества. В процессе обсуждения представленного материала стало понятно, что у некоторых пользователей подобное оборудование установлено дома (не удивительно, ведь сама простая модель стоит всего 1500 рублей), в связи с чем решено подготовить отдельный материал, посвященный возможностям RouterOS по организации родительского контроля. Поговорим о различных подходах, настройках, сопрягаемых решениях, касающихся предметной области.

Information

- Rating

- 2,216-th

- Registered

- Activity