ASCII игра — компромисс аутентичности и удобства

Пользователь

Hacker - человек, наслаждающийся доскональным пониманием внутреннего устройства систем, компьютеров и компьютерных сетей, в частности.

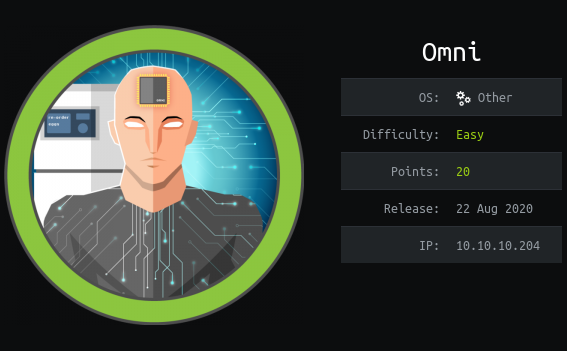

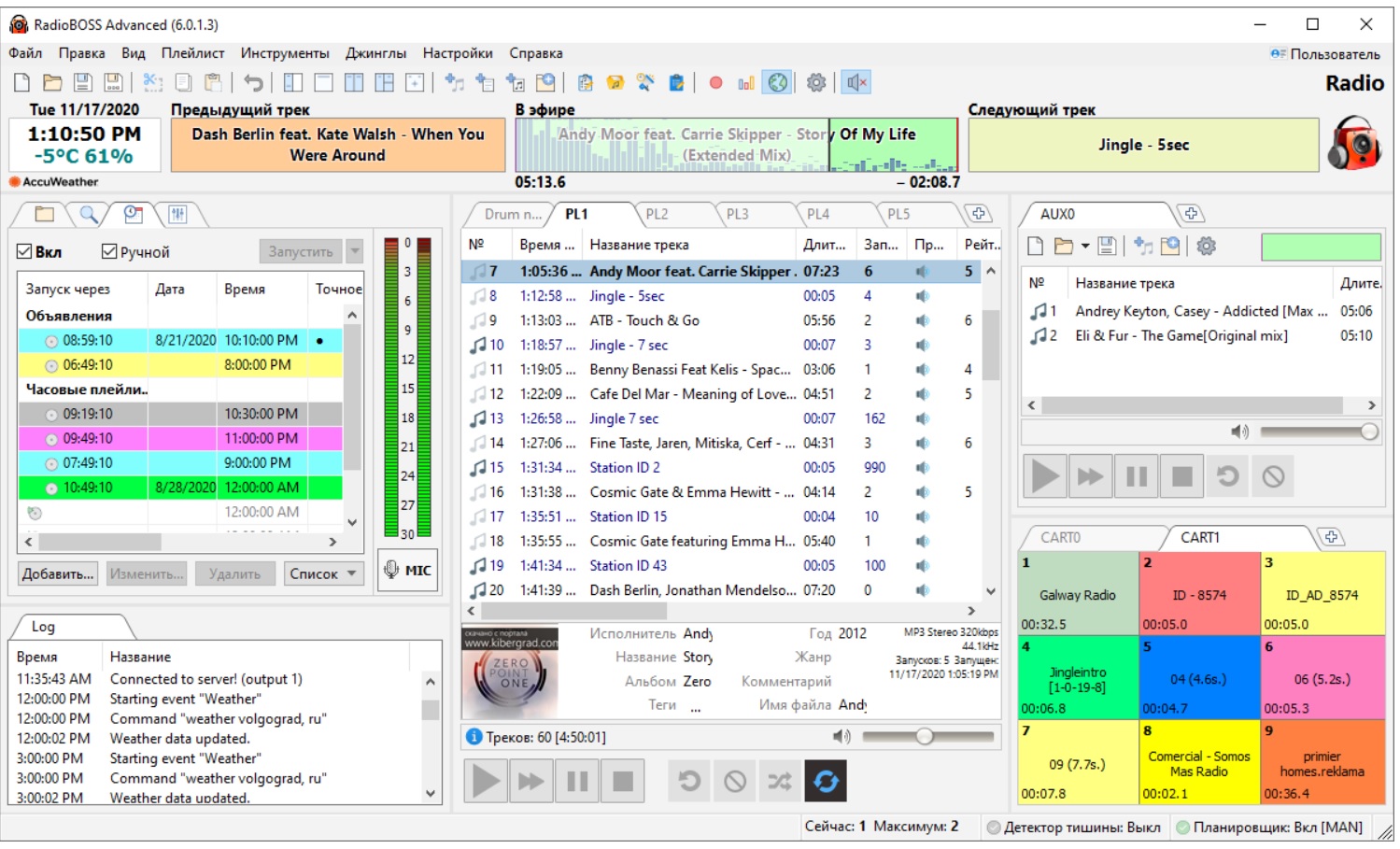

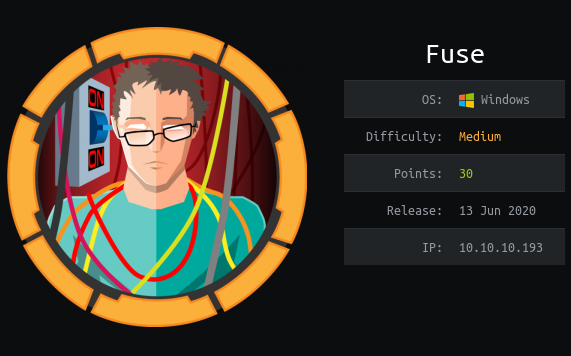

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :)

Веб-токен JSON обычно используется для авторизации в клиент-серверных приложениях. JWT состоит из трех элементов:

Это объект JSON, который представляет собой метаданные токена. Чаще всего состоит из двух полей:

Официальный сайт предлагает два алгоритма хэширования:

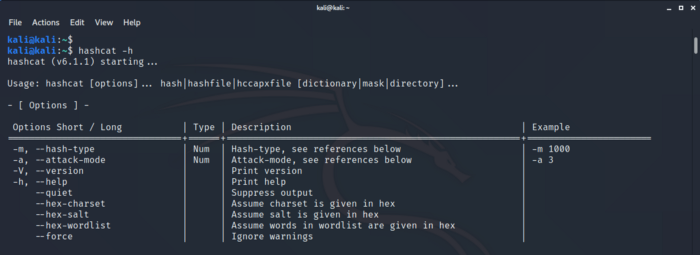

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования.

Hashcat поддерживает:

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей.

HashCat поддерживает следующие режимы атаки:

С помощью данной команды можно проверить все доступные параметры:

hashcat –h

Сегодня мы будем использовать режим атаки по словарю.

Содержание:

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

8743b52063cd84097a65d1633f5c74f5 >hash.txt

Команда:

hashcat -m 0 -a 0 hash.txt passwordlist.txt

Unreal Engine 4 предоставляет достаточный функционал для полноценной разработки игр на мобильные платформы. К сожалению, тема недостаточно освещена, а сам процесс сборки приложения полон багов. Я решил обобщить актуальную на данный момент информацию и поделиться собственным опытом преодоления этого непростого пути.

Я работаю в компании, которая занимается офшорными проектами и ищет тех, кто готов ехать контрактором в штаты. Сразу скажу, участь контрактора совсем не сладкая, и многие при первой же возможности возвращаются назад, или устраиваются на full time. Я постараюсь тезисно поделиться своими самыми яркими впечатлениями о жизни в долине.

На проектах по анализу защищенности корпоративных информационных систем в 2019 году нашим пентестерам удалось преодолеть сетевой периметр 93% компаний. При этом в сеть 50% компаний можно было проникнуть всего за один шаг. Чтобы не дать реальным атакующим достичь цели, важно вовремя выявлять их активность. Один из критически важных этапов атаки — перемещение внутри периметра (lateral movement), когда злоумышленники расширяют свое присутствие в сети.

В этой статье я покажу, какая активность относится к перемещению внутри периметра и как, используя сетевой анализ, выявить применение такой тактики.