Следствие ведет Solar Dozor: 5 нестандартных дел, которые раскрыла DLP

Под катом – подборка самых необычных расследований, проводимых с помощью DLP.

Пользователь

Привет, Хабр!

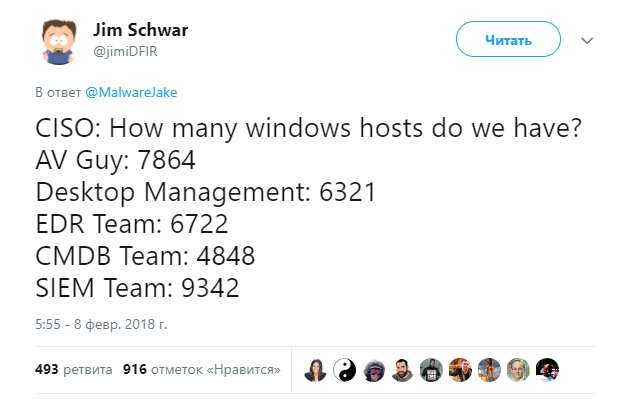

Мы тут часто пишем о том, что работа центра мониторинга и противодействия кибератакам невозможна без определенных процессов (мониторинг, реагирование, расследование инцидентов и т.д.) и, конечно, без систем защиты (AV, WAF, IPS и т.д.).

То же самое мы объясняем заказчикам, но они, быстро пересчитывая деньги в кармане, иногда в ответ спрашивают: "А можно нам SOC в базовой комплектации?"

Предлагаем вам представить себя на месте такого заказчика. Под катом 26 аббревиатур и терминов. Проверьте, насколько вы понимаете принципы мониторинга и противодействия кибератакам и выберите всего 5 буквосочетаний, которые смогут надежно защитить компанию.

Внимание! Среди вариантов возможны honeypots.