Rosetta Flash — кодирование SWF для вызова из JSONP

2 min

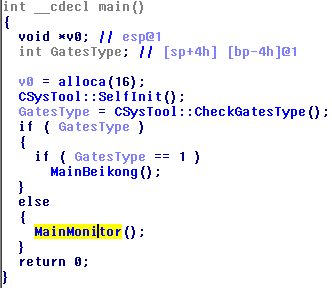

Michele Spagnuolo, специалист по безопасности Google, написал утилиту, которая может закодировать любой SWF-файл любым словарем.

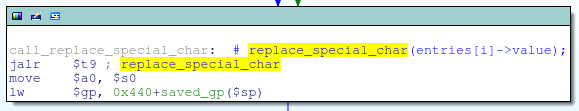

Зачем это нужно? Все очень просто — такой файл можно передать в качестве параметра callback в JSONP на сайте, с которого вам нужно получить информацию, таким образом, вы сможете обойти Same Origin Policy.

Эта проблема была достаточно давно известна, однако, ей не уделяли особого внимания именно из-за того, что получить SWF-файл, состоящий только из символов, которые можно задать как параметр callback, было крайне сложно, однако, сейчас такой инструмент появился.

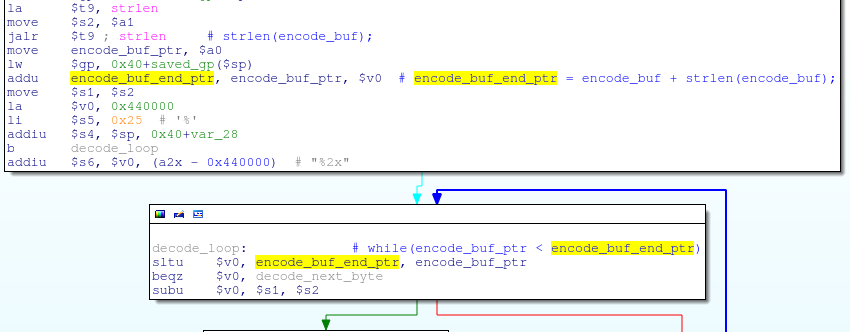

Утилита использует zlib, алгоритм Хаффмана и брутфорс контрольной суммы ADLER32.

Из крупных сервисов, были уязвимы:

Зачем это нужно? Все очень просто — такой файл можно передать в качестве параметра callback в JSONP на сайте, с которого вам нужно получить информацию, таким образом, вы сможете обойти Same Origin Policy.

Эта проблема была достаточно давно известна, однако, ей не уделяли особого внимания именно из-за того, что получить SWF-файл, состоящий только из символов, которые можно задать как параметр callback, было крайне сложно, однако, сейчас такой инструмент появился.

Утилита использует zlib, алгоритм Хаффмана и брутфорс контрольной суммы ADLER32.

Из крупных сервисов, были уязвимы:

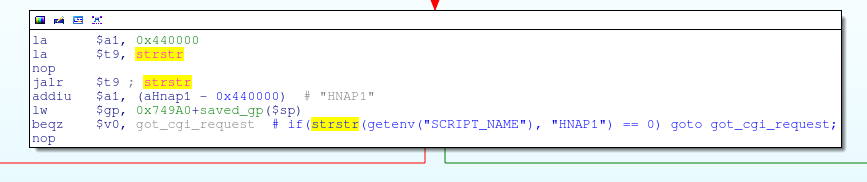

- Сервисы Google (accounts.google.com, books.google.com, maps.google.com)

- Youtube

- Ebay

- Tumblr

- Olark

Решил я поискать какой-нибудь защищенный мессенджер, посмотреть, что сделали люди за все это время. Протестировал более 20 мессенджеров разной степени готовности. Интересовали только мессенджеры со «своим» протоколом, т.к. в XMPP-мире все нормально и ожидаемо.

Решил я поискать какой-нибудь защищенный мессенджер, посмотреть, что сделали люди за все это время. Протестировал более 20 мессенджеров разной степени готовности. Интересовали только мессенджеры со «своим» протоколом, т.к. в XMPP-мире все нормально и ожидаемо. Google запустил сервис по продаже доменных имен

Google запустил сервис по продаже доменных имен

Разработчики TrueCrypt ответили:

Разработчики TrueCrypt ответили: