Если вы регулярно используете Git, то вам могут быть полезны практические советы из этой статьи. Если вы в этом пока новичок, то для начала вам лучше ознакомиться с Git Cheat Sheet. Скажем так, данная статья предназначена для тех, у кого есть опыт использования Git от трёх месяцев. Осторожно: траффик, большие картинки!

Содержание:

- Параметры для удобного просмотра лога

- Вывод актуальных изменений в файл

- Просмотр изменений в определённых строках файла

- Просмотр ещё не влитых в родительскую ветку изменений

- Извлечение файла из другой ветки

- Пара слов о ребейзе

- Сохранение структуры ветки после локального мержа

- Исправление последнего коммита вместо создания нового

- Три состояния в Git и переключение между ними

- Мягкая отмена коммитов

- Просмотр диффов для всего проекта (а не по одному файлу за раз) с помощью сторонних инструментов

- Игнорирование пробелов

- Добавление определённых изменений из файла

- Поиск и удаление старых веток

- Откладывание изменений определённых файлов

- Хорошие примечания к коммиту

- Автодополнения команд Git

- Создание алиасов для часто используемых команд

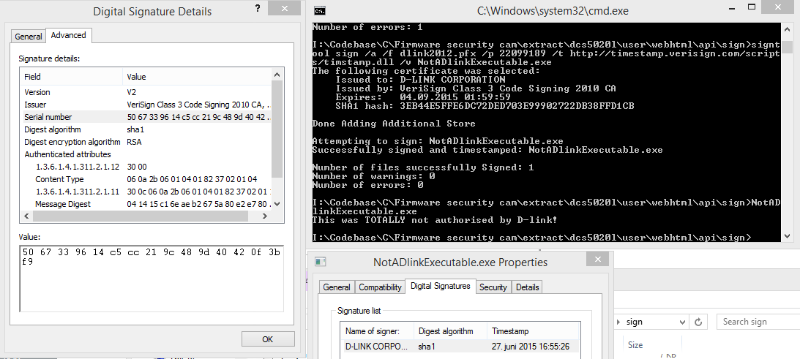

- Быстрый поиск плохого коммита