Чем доступнее информация, тем больше её вокруг. Чем быстрее она распространяется, тем меньше остаётся времени на то, чтобы её проверить. Постепенно информационная среда превращается в некое подобие «белого шума». Всё труднее строить внутри себя новые информационные фильтры, чтобы отсеять лишнее: убрать в сторону лозунги, агитацию, пропаганду, а оставить только то, что на самом деле кроется за ними. А манипулировать нашими мыслями пытаются постоянно, и я говорю не о 25-ом кадре (он не работает), а о более земных вещах — приёмах пропаганды, которые так умело (а зачастую — очень топорно) используют политики, рекламщики и вообще, все, кому не лень. Об этих приёмах и пойдёт речь в статье.

Хвост виляет собакой. ("

Wag the dog") — чтобы избежать большого скандала или «замять», оставить незамеченным какое-нибудь важное, но неприятное событие, часто используется простой, но хитрый и ловкий приём, который англоязычные политтехнологи называют «Wag the dog», а русскоязычные — «Хвост виляет собакой». Он заключается в том, чтобы вовремя поднять волну обсуждения вокруг вопроса второстепенной важности, на фоне которой другое, более важное событие или действие пройдёт незаметно.

Примеры таких вопросов: Отмена перехода на зимнее время, российское гражданство Депардье, поездка Путина или Саши Грей на Ладе Калине по России, полёты со стерхами и т.д.

Своё название этот приём получил в честь английского выражения

tail wagging the dog, который, в свою очередь, появился из следующего народного пассажа:

— Почему собака виляет хвостом?

— Потому, что собака умнее, чем хвост. Если бы хвост был умнее, он вилял бы собакой.

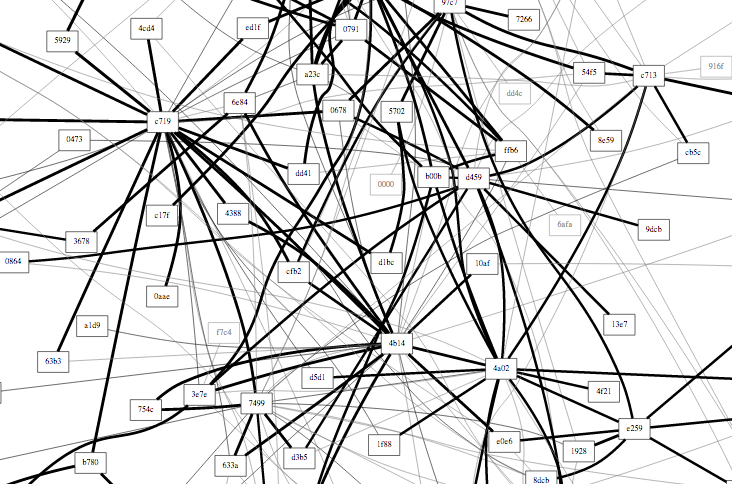

На просторах интернета обнаружен исходник + компилированная версия эксплоита для повышения локальных прав в ОС Windows: NT/2K/XP/2K3/VISTA/2K8/7/8. Сама уязвимость обнаружена 24 мая 2013 —

На просторах интернета обнаружен исходник + компилированная версия эксплоита для повышения локальных прав в ОС Windows: NT/2K/XP/2K3/VISTA/2K8/7/8. Сама уязвимость обнаружена 24 мая 2013 —

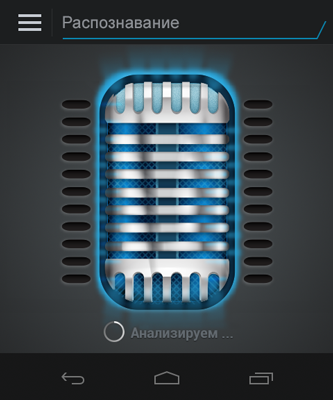

Вероятно многие из вас уже слышали о

Вероятно многие из вас уже слышали о