Приглашаем докладчиков на форум PHDays VI: расскажите о своей кибервойне

2 min

3 декабря в программе шестого международного форума по практической безопасности Positive Hack Days, который состоится в Москве 17 и 18 мая 2016 года, открывается Call for Papers. Программный комитет рассматривает заявки на выступления с докладами как от признанных экспертов в области ИБ, так и от начинающих исследователей.

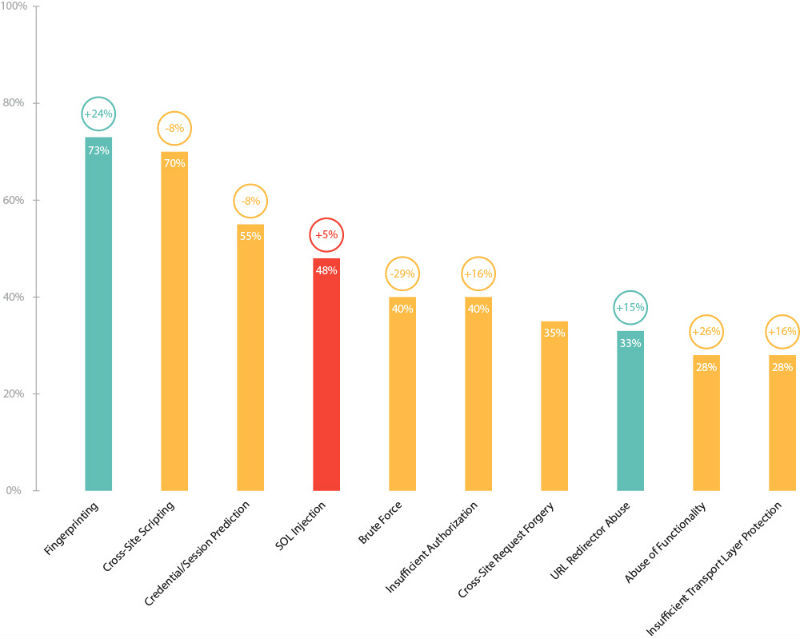

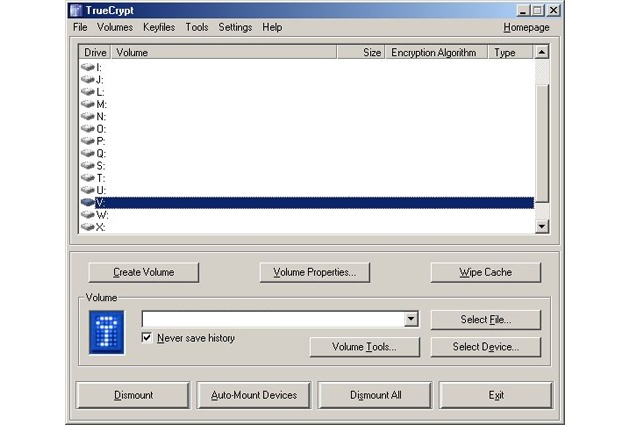

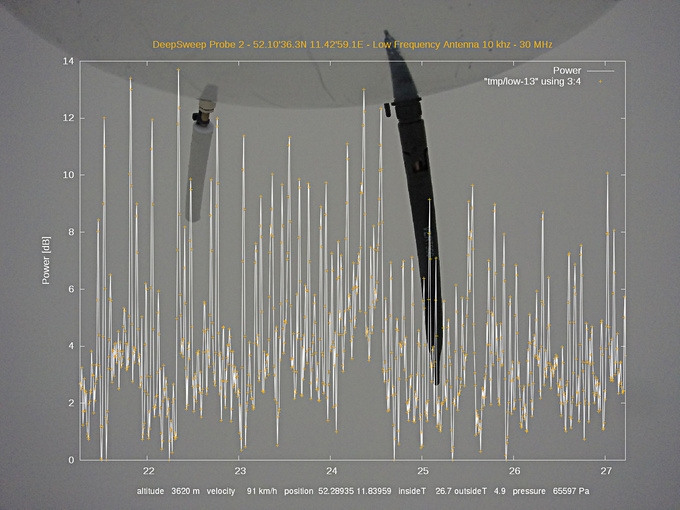

Специалистам по киберугрозам все чаще приходится оказываться по разные стороны баррикад: конкурентная разведка — против DLP, разработчики защитных систем — против таргетированных кибератак, криптографы — против реверсеров, SOC — против продвинутых хакеров. В соответствии с новой концепцией PHDays мы хотели бы отразить объективное состояние индустрии безопасности в формате Противостояния.

Со стороны исследователей уязвимостей мы ждем докладов о реальных угрозах и их возможных последствиях. От разработчиков и интеграторов средств безопасности нам хочется услышать не просто рассказы об «инновационных технологиях защиты», а ответы на эти конкретные угрозы. Возможно, вы сталкивались с малоизученными кибератаками и смогли справиться с ними нетривиальными способами? Расскажите о своем опыте с трибуны PHDays.

Специалистам по киберугрозам все чаще приходится оказываться по разные стороны баррикад: конкурентная разведка — против DLP, разработчики защитных систем — против таргетированных кибератак, криптографы — против реверсеров, SOC — против продвинутых хакеров. В соответствии с новой концепцией PHDays мы хотели бы отразить объективное состояние индустрии безопасности в формате Противостояния.

Со стороны исследователей уязвимостей мы ждем докладов о реальных угрозах и их возможных последствиях. От разработчиков и интеграторов средств безопасности нам хочется услышать не просто рассказы об «инновационных технологиях защиты», а ответы на эти конкретные угрозы. Возможно, вы сталкивались с малоизученными кибератаками и смогли справиться с ними нетривиальными способами? Расскажите о своем опыте с трибуны PHDays.