Первая является старой классической техникой подмены сертификатов.

Позволяет перехватывать данные любого протокола, защищенного при помощи SSL.

Стандартно поддерживаются: HTTPS\POP3S\SMTPS\IMAPS.

Опционально можно указать любой дополнительный порт.

При перехвате HTTPS, сертификаты генерируются «на лету», копируя оригинальную информацию

с запрашиваемого ресурса. Для всех других случаев используется статичный сертификат.

Естественно, при использовании данного функционала неизбежны предупреждения браузера и другого

клиентского ПО.

SSL Strip — «тихая» техника для перехвата HTTPS соединений. Долгое время рабочая версия

существовала только под unix, теперь подобные действия можно проводить и в среде NT.

Суть в следующем: атакующий находится «посередине», анализируется HTTP трафик, выявляются все https:// ссылки и производится их замена на http://

Таким образом клиент продолжает общаться с сервером в незащищенном режиме. Все запросы на замененные ссылки контролируются и в ответ доставляются данные с оригинальных https источников.

Т.к. никаких сертификатов не подменяется, то и предупреждений нет.

Для имитации безопасного соединения производится замена иконки favicon.

Одно закономерное условие успешного перехвата — URL должен быть введен без указания префикса https.

Официальный сайт — sniff.su

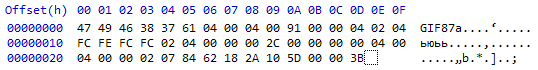

. Видите? :) Тогда она же, увеличенная в 10 раз:

. Видите? :) Тогда она же, увеличенная в 10 раз:

Я продолжаю делиться полезными утилитами, которые использую в различных проектах. На этот раз речь пойдет о

Я продолжаю делиться полезными утилитами, которые использую в различных проектах. На этот раз речь пойдет о