Как вы думаете, стоит ли признать 6 августа

днём хакера?

(или днем социальной инженерии)

Кевин является выдающимся хакером и социальным инженером по следующей причине.

Он «хакнул систему» на метауровне. С точки зрения ТРИЗ он добился

идеального конечного результата.

Кевин организовал все так, что если раньше за то, чем он занимался его преследовали, то теперь за то, чем он занимается стоят в очередь и платят деньги.

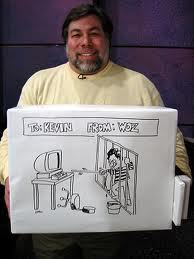

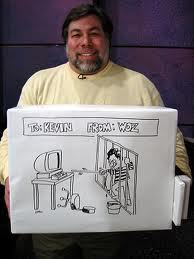

(на фото: Стив Возняк дарит Митнику компьютер Apple)

Еще один примечательный факт, что Кевин не поступал в университет, а учился по

настоящим учебникам мануалам, которые скачивал с хакнутых компов.

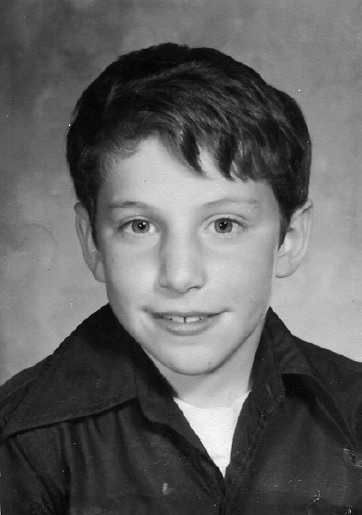

Хронология ранних хаков Митника

12 лет

— первые мошенничества с телефоном;

15 лет

— подделка автобусных билетов;

16 лет

— взлом школьной компьютерной сети;

— взлом радиосвязи Макдональдса;

17 лет

— первое незаконное проникновение на территорию Pacific Telephone;

— «диссертация по взлому

RSTS/E»;

— «подруга» Кевина совершила взлом, воспользовавшись данными Митника, а обвинили его;

— проникновение в здание

COSMOS;

— первый условный срок;

18 лет

— взлом Университета Южной калифорнии, арест;

25 лет

— первый тюремный срок — 12 месяцев, запрет пользоваться телефоном, под предлогом того, что Митник может взломать

NORAD;

28 лет

— взлом телефона Novatel (с использованием соц. инженерии), что позволяло менять Митнику

ESN.

Под катом несколько видео-интервью Митника, история о взломе радиосвязи Макдональдса и ссылки на интересные статьи.