Аппаратура для съёма электромагнитного сигнала

Любой компьютер во время работы создаёт электромагнитное поле, у которого слегка меняются спектральные компоненты в зависимости от операций, которые выполняет устройство. Эти законы физики являются базой для проведения атаки по электромагнитному излучению — представителя класса атак по сторонним каналам. Информации о физических процессах в устройстве может быть достаточно, чтобы восстановить значение битов в памяти.

Сканирование электромагнитного излучения ПК для считывания паролей осуществлялось и раньше, здесь нет ничего нового. Но раньше для этого применялась масса дорогого и громоздкого оборудования. Теперь угроза вышла на новый уровень. В принципе, такую атаку можно проводить даже незаметно для жертвы, просто сидя рядом с ПК с маленьким «жучком» в кармане (на фото вверху).

Исследователи из компании Fox-IT продемонстрировали атаку TEMPEST с расстояния 1 метр, используя минимальный набор оборудования стоимостью всего 200 евро. Для сбора необходимого количества информации нужно записывать электромагнитное излучение в течение 5 минут (расстояние 1 метр) или 50 секунд (расстояние 30 см).

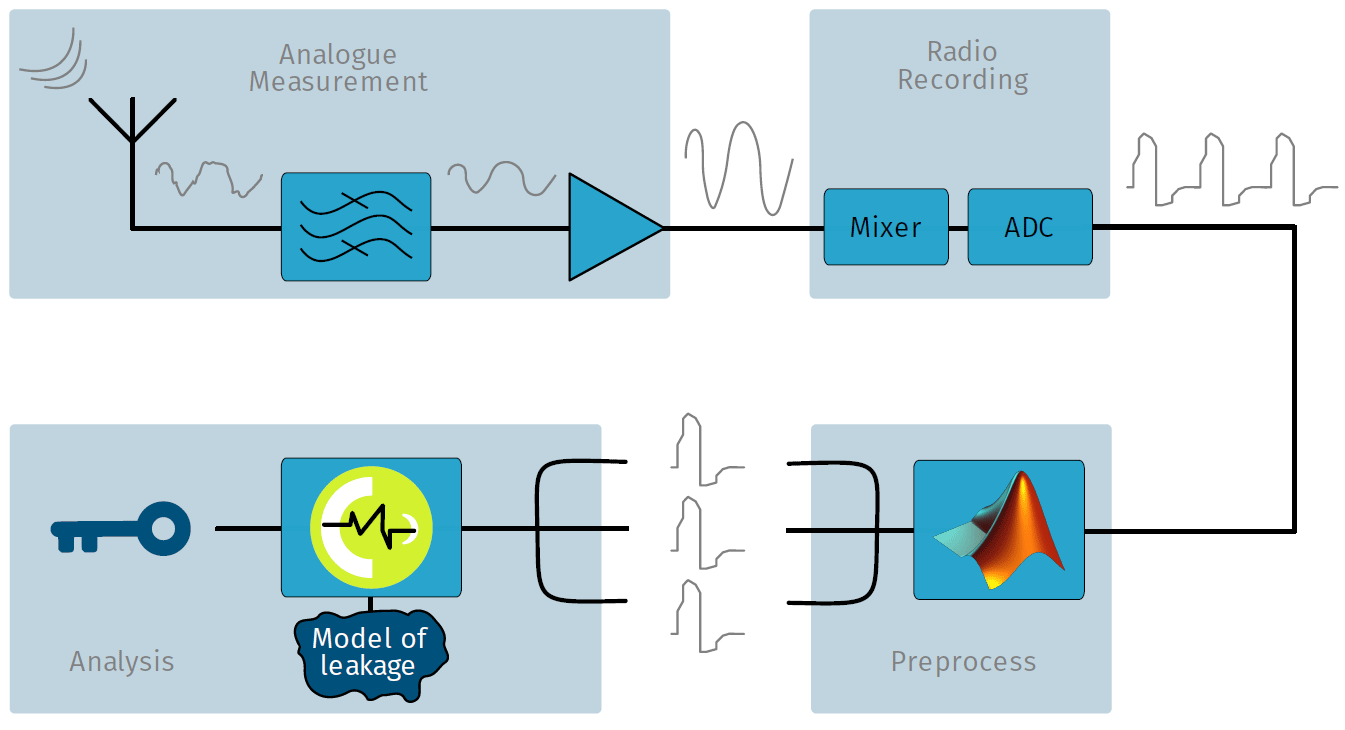

Более подробно условия эксперимента авторы описали в научной работе (pdf). Алгоритм атаки изображён на схеме внизу. Он включает в себя четыре фазы:

- Аналоговые измерения.

- Запись радиосигнала.

- Предварительная обработка.

- Анализ.

Для аналоговых измерений нужна антенна с сопутствующей электроникой, которая бу��ет измерять характеристики электромагнитного поля, фильтровать нужные частоты и усиливать сигнал. Как выяснилось, на удивление эффективно ловит сигнал маленькая и простая петлевая антенна, которую очень легко сделать из кусочка ненужного кабеля и скотча.

Петлевая антенна

Дальше сигнал фильтруется и усиливается. Исследователи фильтровали участок шириной 10 МГц около тактовой частоты (142 МГц) и усиливали его с помощью дешёвого усилителя производства Mini Circuits. Стоимость всего «железа» — менее 200 евро.

Усилитель с фильтром

Перед записью радиосигнала выполняется преобразование в цифровую форму. Записывать сигнал можно на разное оборудование: от дорогой профессиональной аппаратуры до бюджетного программного радио в виде флешки за 20 евро. Эксперименты показали, что даже такой дешёвой флешки достаточно, чтобы записать сигнал для успешной атаки. Другими словами, проводить подобную атаку могут не только спецслужбы или корпорации с большими бюджетами на разведку, но и абсолютно любые люди. Много денег тут не нужно.

Во время предварительной обработки программа ищет участки сигнала, где начинается шифрование в памяти компьютера с использованием ключа AES-256. Сигнал делится на соответствующие блоки. Происходит также преобразование данных для последующего анализа.

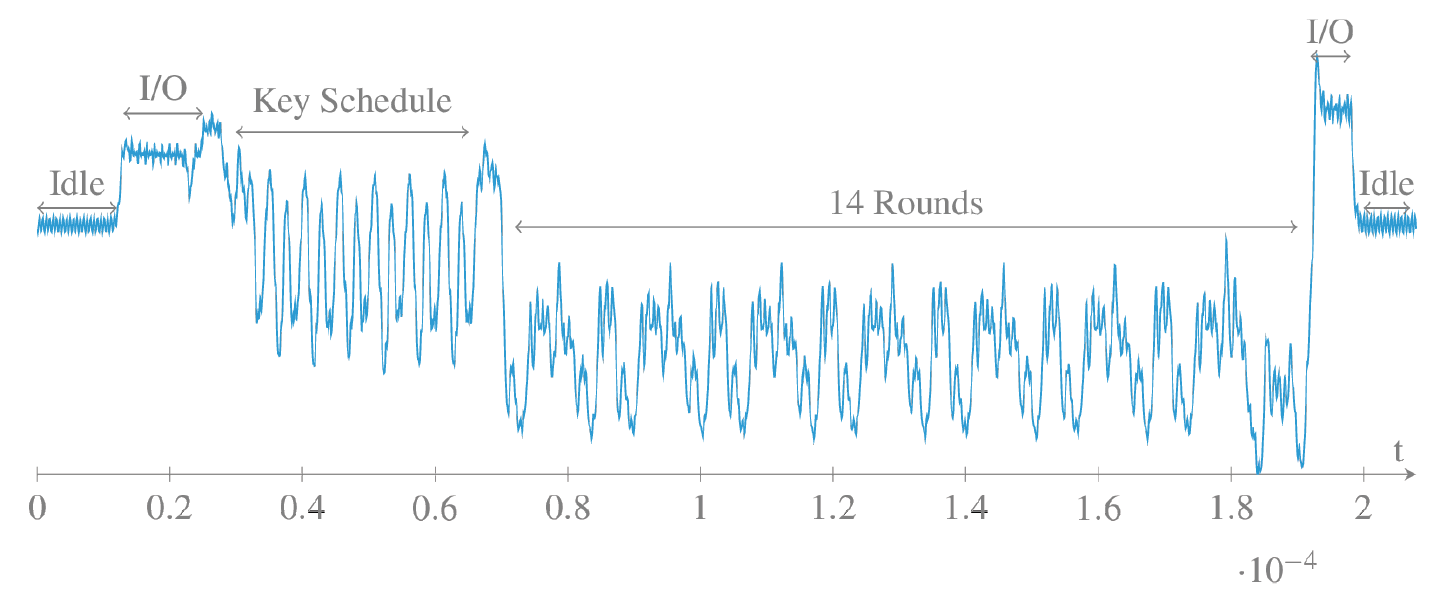

На иллюстрации внизу показан сигнал, который записал радиоприёмник SR-7100 в полосе частот шириной 10 МГц. Этот сигнал соответствует одному блоку шифрования AES-256, работающему на SoC SmartFusion2. В эксперименте применялась OpenSSL реализация AES на ядре ARM Cortex-M3. Как можно убедиться, заметны явные, чистые паттерны на каждой стадии обработки. Виден сигнал ввода-вывода данных с процессора, фаза вычислений для расписания ключей и 14 раундов шифрования.

Конечно, по такому маленькому фрагменту шифр не восстановить. Нужно накопить очень много таких вычислительных блоков с раундами шифрования на разных входных данных. Для накопления информации и требуется сидеть рядом с компьютером несколько минут, спрятав антенну в кармане.

Записанный сигнал электромагнитного излучения соответствует энергопотреблению устройства. В свою очередь, оно коррелирует с данными, которые в конкретный момент времени обрабатывает процессор.

В конце концов, анализ выполняется с помощью программы Riscure Inspector. Задача заключается в поиске корреляций между догадками байтов ключа и записанным сигналом. Это самая сложная часть, потому что нужно разработать эффективную модель утечки информации из памяти компьютера в электромагнитное поле, чтобы анализ действительно мог предсказывать байты ключа шифрования. В данном случае анализ выполняется методом перебора всех 256 возможных значений каждого байта ключа. Исследователи пишут: для того, чтобы угадать корректное значение каждого байта достаточно всего нескольких секунд (256 вариантов на байт, для 32 байт это 8192 попытки). Для сравнения, прямой брутфорс на AES-256 потребовал бы перебора 2256 вариантов и продолжался бы до скончания Вселенной.

Итак, специалистам Fox-IT удалось сложить воедино все части головоломки. Насколько они могут судить, это первая публичная демонстрация скрытой атаки по электромагнитному излучению на расстоянии. Это повод задуматься тем, кто стремится надёжно защитить компьютер от утечек информации. Для такой защиты нужно его надёжно экранировать. Может быть, заворачивать в фольгу.