Коллеги из ИБ-отдела финансовой организации рассказали нам, как недавно атаковали их ИТ-специалистов — эту статью мы написали вместе с CISO, который активно участвовал в расследовании.

Кажется, что ИТ-специалисты должны лучше разбираться в интернет-мошенничестве из-за специфики работы, но навыки разработки или управления сетевыми устройствами не дают человеку иммунитет от кибератак.

Первый сотрудник попался на обновленную схему с фейковым голосованием и отдал мошенникам аккаунт в Телеграме вместе со всеми переписками. У второго сотрудника пытались выманить 100 тысяч рублей, но он вовремя обратился за помощью к своей команде безопасности и сохранил деньги.

На примерах атак покажем, почему фейковые голосования работают даже на матерых специалистах, как защититься от схемы и научить всех сотрудников отражать атаки.

Для сохранения анонимности героев мы будем называть их другими именами.

Разработчик Слава голосует за «друга», лишается аккаунта и нервов

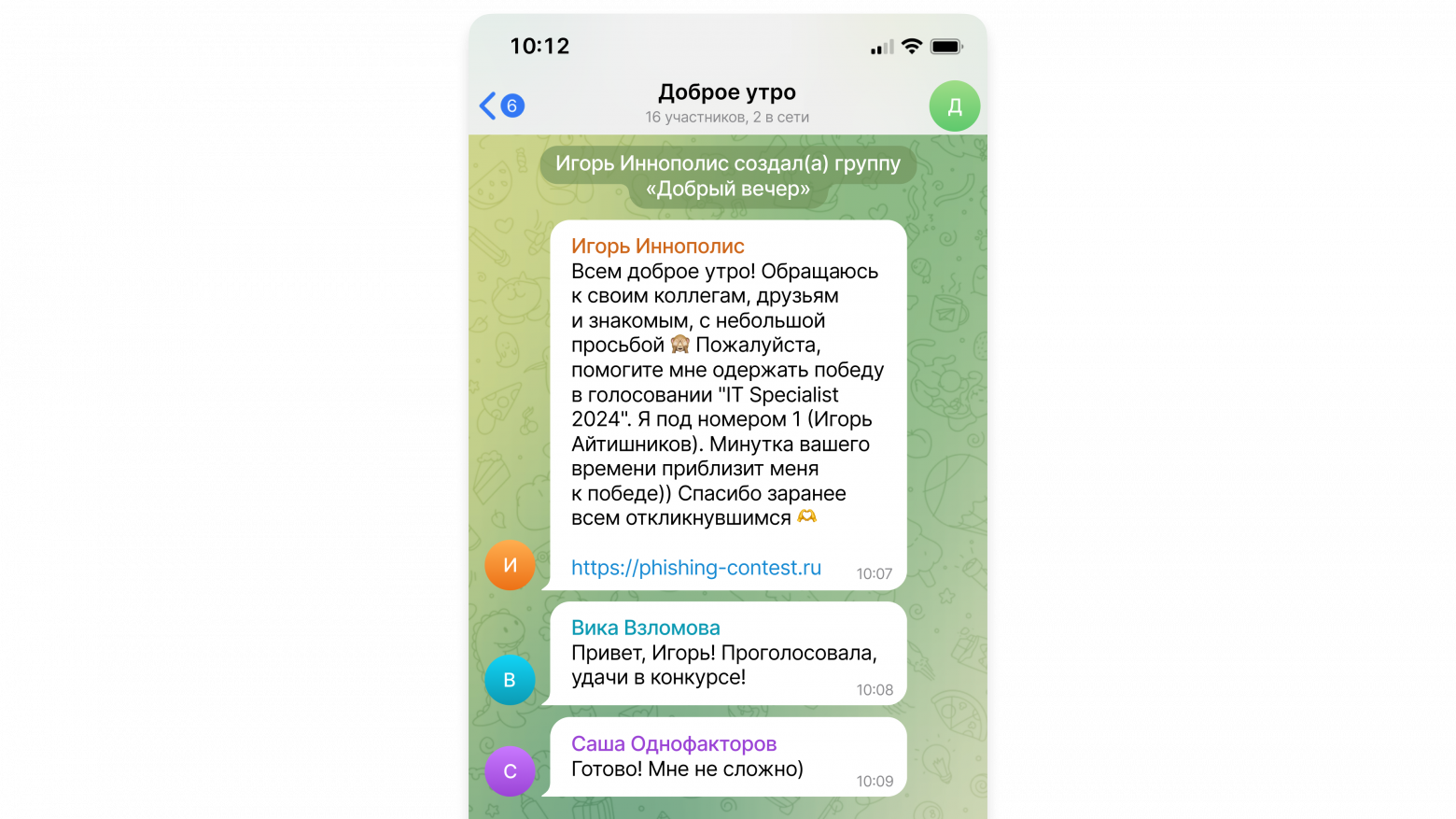

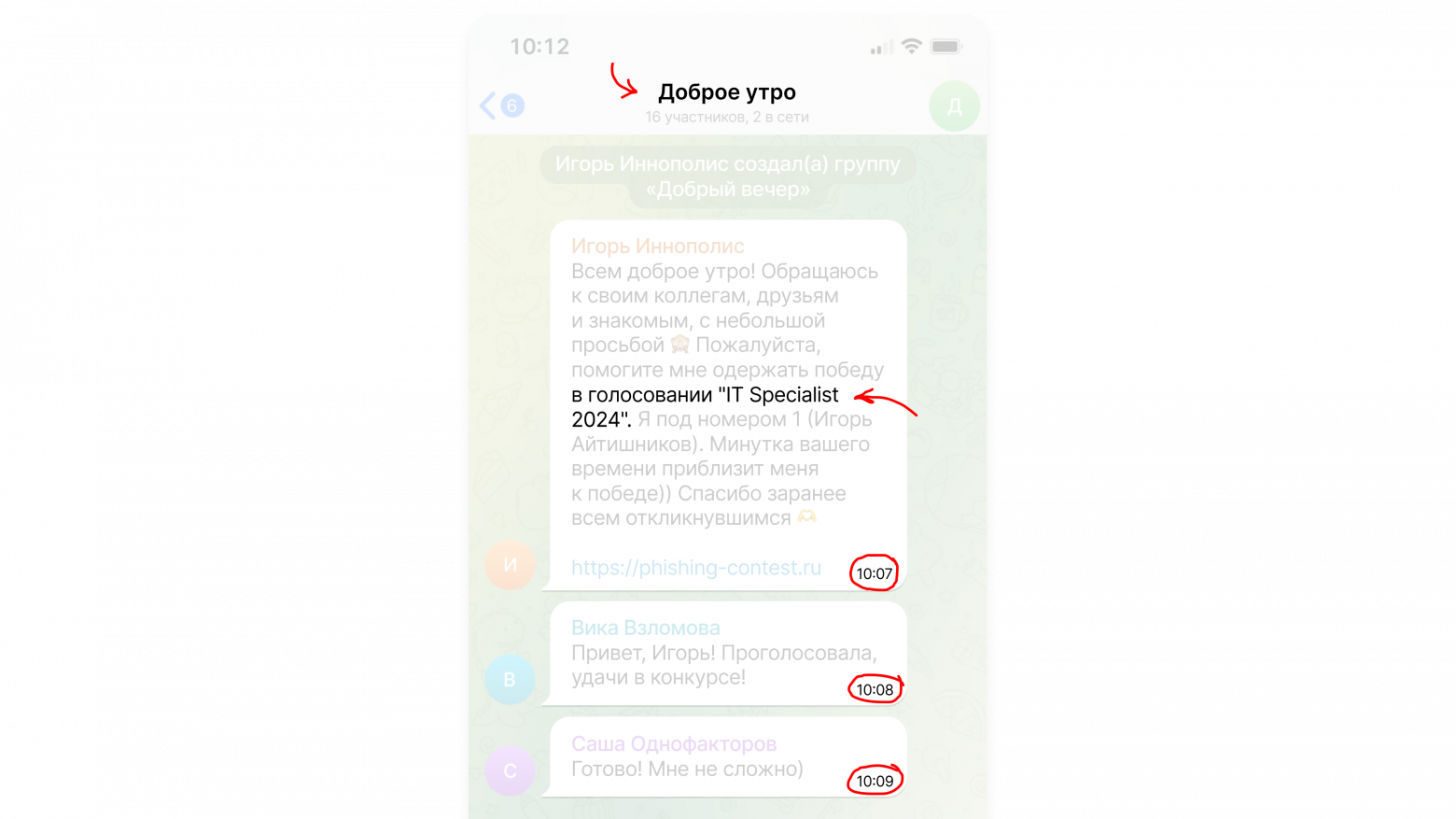

Суббота. Утро. Разработчик Слава отдыхает от рабочих будней и листает Телеграм — читает новости, пересылает посты друзьям и ищет, куда можно сегодня сходить. Вдруг Славу добавляют в незнакомый чат, где организатор просит проголосовать за него в профессиональном конкурсе.

Интуиция говорит Славе, что это развод, но Игоря, владельца чата, он знает лично. Это бывший коллега, с которым они виделись в Иннополисе. Да и нескольких людей из чата он тоже знает по работе. Слава сомневается, но все же переходит по ссылке и голосует за Игоря.

Голос учтен. Дальше ничего не происходит, и Слава забывает об этом случае.

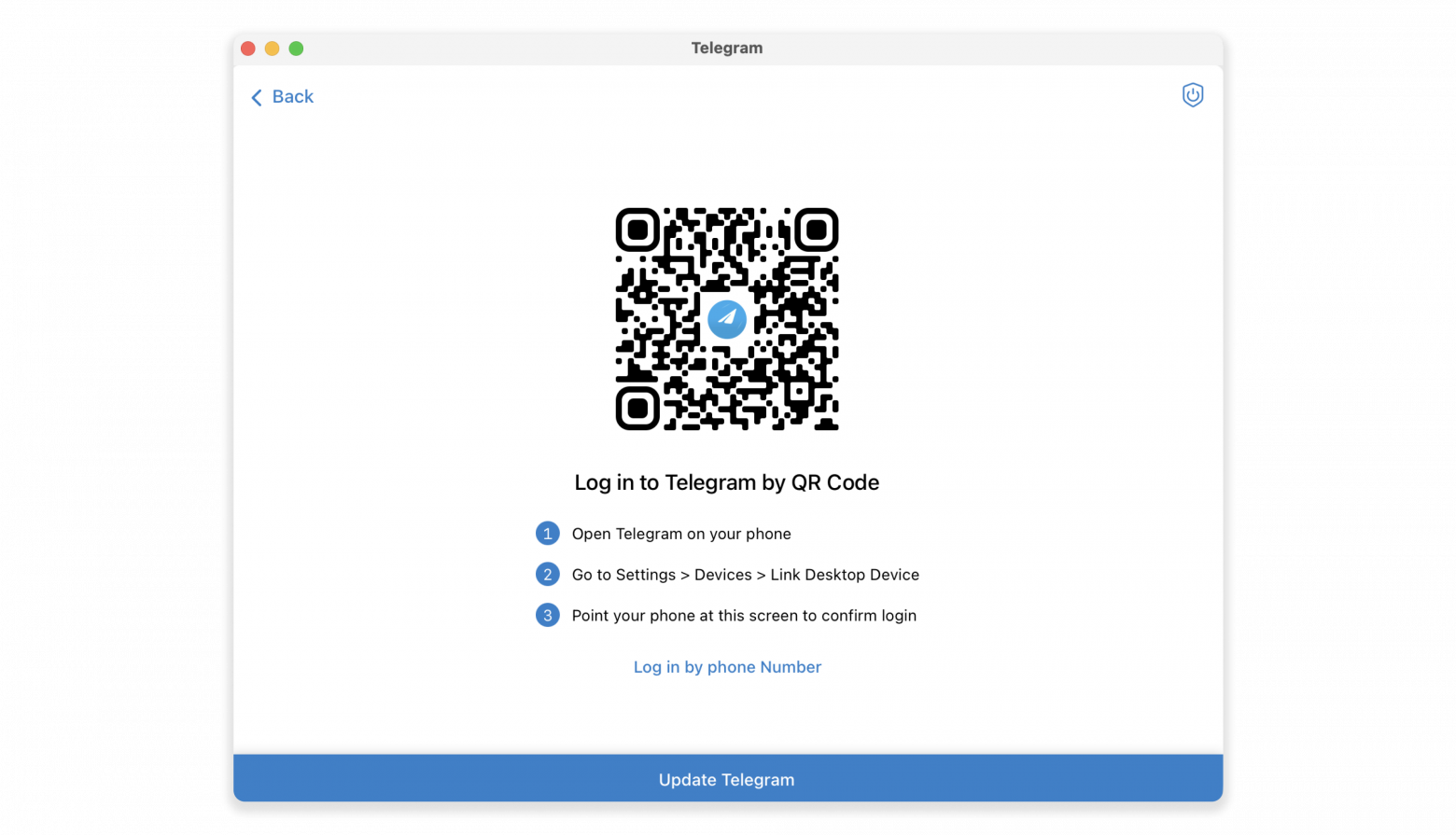

Вторник. Полдень. Слава возвращается после обеда за рабочий ноутбук и видит окно авторизации в Телеграме.

«Странно, я же не выходил из аккаунта» — думает Слава, когда вводит номер телефона в окно. Он ждет код подтверждения, но ничего не приходит. Уже с нарастающей тревогой открывает Телеграм в телефоне и там его встречает тот же экран.

Позже Слава поймет, что в субботу его сессию перехватили мошенники и тихо ждали три дня, чтобы «выкинуть» владельца из всех устройств и завладеть аккаунтом. Но сейчас он просто пытается восстановить доступ.

Наконец-то Славе удается зайти, но почему-то только на 10 секунд, дальше снова сброс. Так повторяется несколько раз, Слава зовет на помощь коллег из команды безопасности своей компании.

К этому моменту Телеграм начинает действовать против пользователя: сессия мошенников становится доверенной, а сессия, с которой приходят постоянные попытки входа — подозрительной.

Спустя 18 часов после обнаружения взлома Славе и его коллегам удается зацепиться на целых пять минут — этого хватает, чтобы:

удалить почту злоумышленников из настроек аккаунта;

привязать свою резервную почту;

получить код деактивации;

деактивировать аккаунт и разорвать тем самым все сессии.

Слава потерял сотни тысяч сообщений — личные переписки, фотографии, админские каналы и еще много чего, с чем никто не хотел бы расставаться. Конечно, Слава в итоге зарегистрировался по своему номеру телефона снова, но к этому моменту информация из старых переписок осталась у мошенников навсегда.

Компания, возможно, раскрыла чувствительную информацию — помимо личных чатов, мошенники узнали данные коллег и руководителей Славы, прошлись по сохраненным и закрепленным сообщениям. Если где-то были данные для входа в систему или данные клиентов, это может обернуться взломом организации.

Давайте теперь посмотрим на атаку еще раз в виде схемы:

Скомпрометированные аккаунты мошенники могут использовать по схеме с голосованиями до бесконечности, параллельно рассылая от них голосовые сообщения с просьбой выслать деньги и шантажируя владельцев аккаунта.

Некоторых пользователей из чата взломали по той же схеме с трехдневным ожиданием.

Как другой сотрудник не поддался уловкам через голосовые сообщения

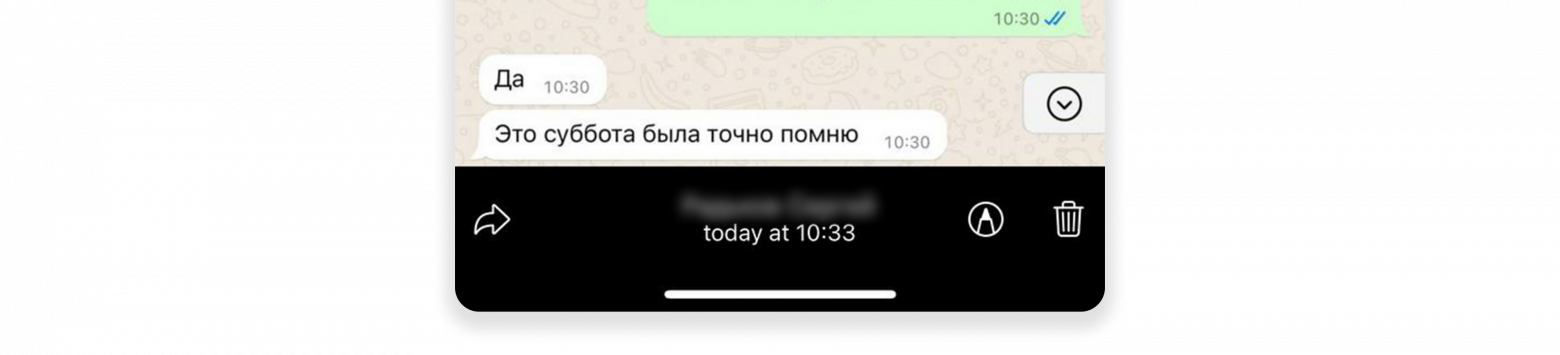

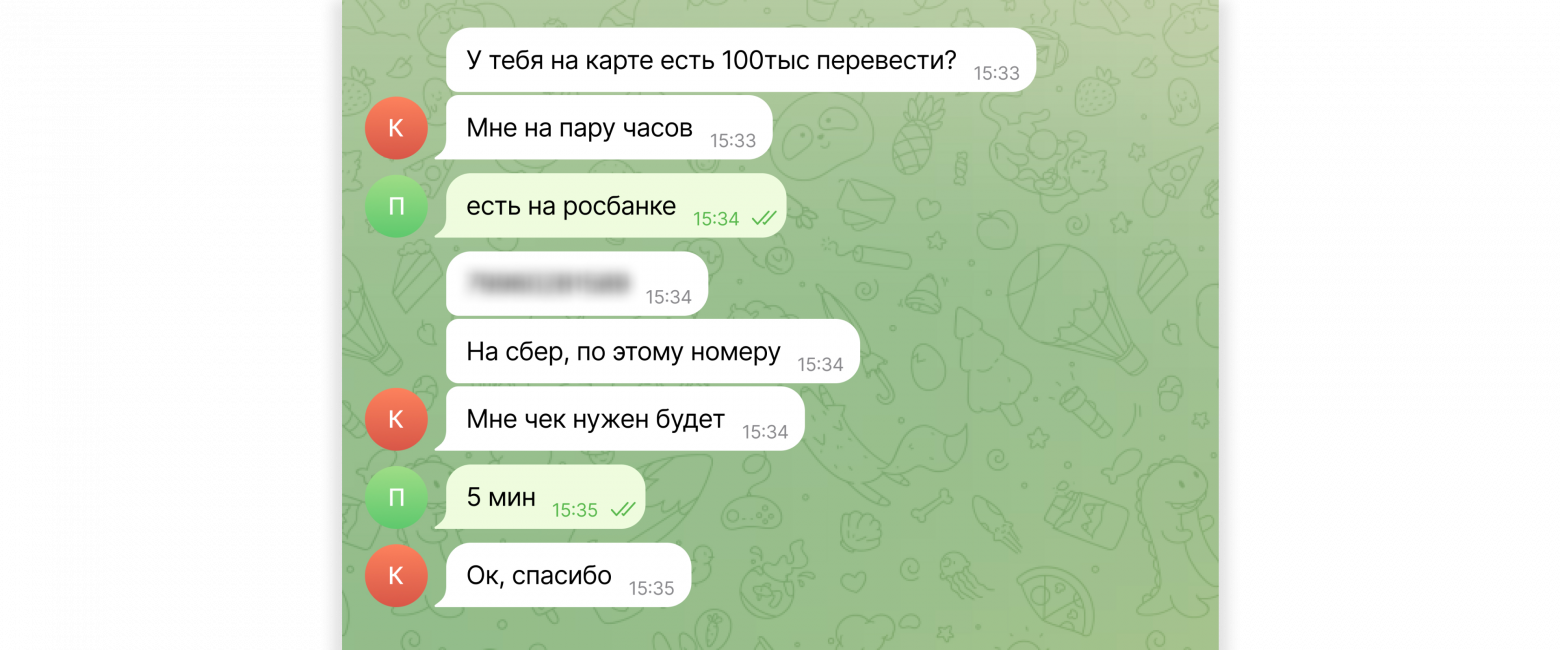

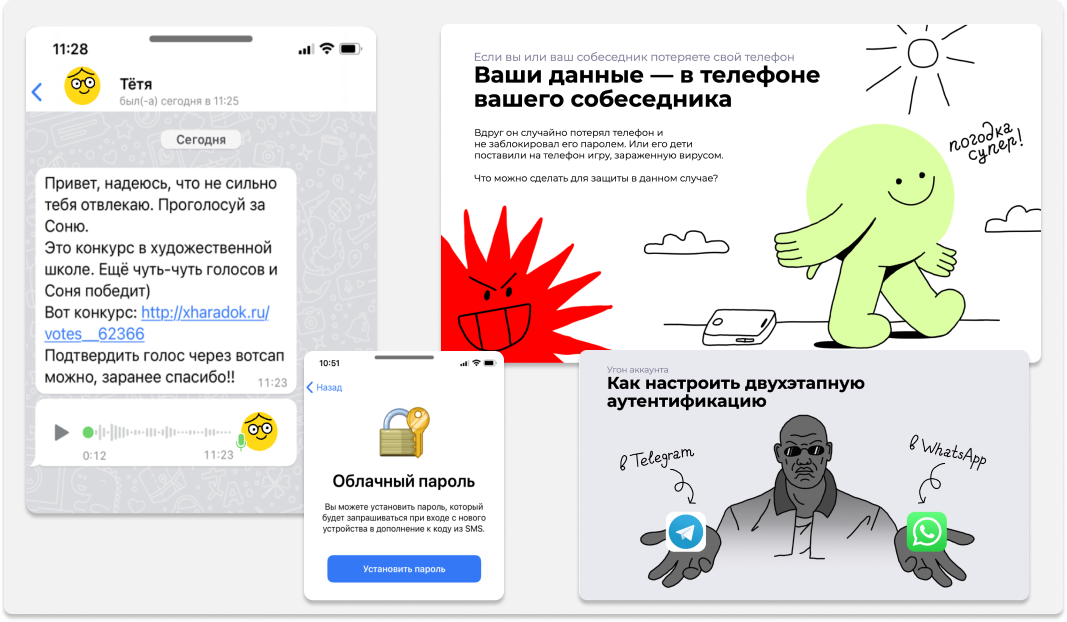

Тестировщик Паша получает от бывшего коллеги Кости сообщение с просьбой перевести по номеру 100 тысяч рублей. Контакт не новый и переписка с ним уже есть, но ситуация подозрительная.

Паша советуется с коллегами и просит Костю подтвердить, что это действительно он — в ответ приходит несколько коротких голосовых сообщений. На Пашу это не действует, и он пробует позвонить Косте в Телеграме — тот сбрасывает.

Паша все-таки копирует номер телефона из чата, на который Костя просит перевести ему деньги и вводит этот номер в мобильном банке — выходит незнакомое имя. Паша решает связаться с Костей в другом мессенджере и узнает, что его взломали.

Другие жертвы в сумме перевели 300 тысяч рублей, но не по указанному номеру в чате, а на известный им номер Кости. Деньги Костя вернул.

Как Телеграм мог бы защитить своих пользователей от таких атак

На кейсе Славы и многих других жертв угона аккаунтов заметно, что иногда настройки безопасности в мессенджерах могут только облегчить работу мошенникам.

Вот минимальный набор того, что разработчики Телеграма могли бы улучшить в настройках безопасности мессенджера:

Настроить Access и Refresh-токены так, чтобы сессия злоумышленника не считалась доверенной. В Случае Славы мошенники тихо ждали с субботы до вторника, потому что знали — если они начнут операцию раньше, Слава их распознает и спокойно закроет доступ. Многие кейсы угонов аккаунтов ссылаются на эту уязвимость — если ее устранить, аккаунты жертв можно сохранить.

Уведомлять пользователей о новой сессии не внутри Телеграма, а по СМС или электронной почте. Если бы Слава узнал о входе раньше, то успел бы сохранить аккаунт.

Уведомлять пользователей о важности двухфакторной аутентификации (2ФА). Телеграмом пользуются почти миллиард человек — учитывая, как часто в Телеграме происходят угоны аккаунтов, есть смысл лучше доносить до пользователей важность этой настройки.

Делать рассылки о последних схемах мошенничества. Короткий дайджест с парой советов может привлечь внимание пользователей и убедить их зайти в настройки и защитить свой аккаунт.

Ждать этих обновлений можно долго, поэтому давайте посмотрим, что каждый может сделать с безопасностью своего аккаунта прямо сейчас.

Как мне самому не попасться на уловки мошенников в Телеграме

У Кости из второго кейса не был настроен облачный пароль, про 2ФА он не знал в принципе. Слава знал о правилах безопасности, но решил сделать доброе дело для старого знакомого.

Какие выводы можно сделать из их историй:

Не вводить личные данные в формы. В истории с голосованием Слава ввел в форму номер телефона и код верификации → мошенники скопировали его Access-токен → вставили в код на своем устройстве → получили доступ к аккаунту. Поэтому лучше отказаться от «доброго дела», которое требует от вас коды и личные данные.

Настроить двухфакторную аутентификацию. Когда пользователь авторизуется с нового устройства, Телеграм попросит ввести облачный пароль — если мошенник его не знает, а сам пароль достаточно надежный, то в ваш аккаунт никто не попадет.

Придумать подсказку для облачного пароля — учтите, что мошенники ее тоже увидят, поэтому сделайте ее понятной только для вас.

Чек-лист развода с фейковым профессиональным голосованием

Если раньше было популярно голосовать в детских конкурсах, то теперь мошенники просят коллег жертвы проголосовать уже за взрослых коллег. Конечно, в таких мероприятиях номинантов оценивает жюри, а механизма со сбором голосов в них практически нет, но давайте посмотрим на конкретные признаки этой схемы в Телеграме.

Неподходящее название группы. Чтобы каналы было сложно обнаружить по ключевым словам «голосование» и «конкурс», мошенники называют группы нейтрально — «Добрый вечер», «Добрый день» и «Доброе утро».

Абстрактный конкурс. Обычно такие конкурсы проводят крупные компании или профессиональные организации, и их названия включены в название конкурса. Мошенники же выбирают простые названия, причем на английском: «Digital Woman», «Marketing and PR Specialist» «The Best Project Manager».

Участники голосуют моментально. Возможно, мошенники сначала взламывают несколько аккаунтов и только после этого создают группы. Так они могут отписываться о голосовании и о том, как это было легко, чтобы подтолкнуть других участников.

Неполный список мошеннических сайтов с фейковым профессиональным голосованием, на апрель 2024 года их более 400 (Источник: Центр кибербезопасности F.A.C.C.T.)

alliance-capital24[.]ru

alliance-happy[.]ru

alliance-happy24[.]ru

alliance-headway[.]ru

alliance-headway24[.]ru

alliance-luck[.]ru

alliance-luck24[.]ru

alliance-moscow24[.]ru

alliance-online24[.]ru

alliance-people[.]ru

alliance-people24[.]ru

alliance-russia24[.]ru

alliance-success[.]ru

alliance-success24[.]ru

bizxp[.]ru *до апреля 2018 году существовала связь с capital-alliance.ru

capital-alliance[.]ru

capital-alliance24[.]ru

capital-happy[.]ru

capital-happy24[.]ru

happy-alliance[.]ru

happy-alliance24[.]ru

happy-capital[.]ru

happy-capital24[.]ru

happy-moscow24[.]ru

happy-online24[.]ru

happy-people24[.]ru

happy-russia24[.]ru

happy-world24[.]ru

headway-alliance[.]ru

headway-alliance24[.]ru

luck-alliance[.]ru

luck-alliance24[.]ru

moscow-alliance24[.]ru

moscow-happy[.]ru

moscow-happy24[.]ru

online-alliance[.]ru

online-alliance24[.]ru

online-happy[.]ru

online-happy24[.]ru

people-alliance[.]ru

people-happy24[.]ru

russia-alliance[.]ru

russia-alliance24[.]ru

russia-happy[.]ru

russia-happy24[.]ru

success-alliance[.]ru

success-alliance24[.]ru

world-happy24[.]ru

Почему на месте жертвы может оказаться и бухгалтер, и продвинутый разработчик

Кажется, что если человек привык работать с кодом, знает устройство инфраструктур и в целом постоянно варится в ИТ-тематике, то он лучше справится с атакой, чем обычный сотрудник. На самом деле довериться мошеннику может любой человек, независимо от должности, если он не проходит регулярные тренировки навыков безопасной работы.

Фишинг завязан на эмоциях — психологических триггерах, которые отключают у человека критическое мышление. В случае с голосованием на жертву давит желание помочь, а сообщения от других участников работают как социальное доказательство. Если бы условный бухгалтер Нина Ивановна знала об этой схеме и прошла имитированную атаку, то с реальной атакой она бы справилась лучше прожженного в ИТ Славы. С каждой новой схемой атаки становится сложнее составить портрет типичной жертвы хакера.

Что обо всем этом думает CISO финансовой организации

Кажется, что безопасность современных финансовых организаций сводится к DevSecOps и безопасному хранению клиентских данных. Компании с большими командами разработки и приоритетом на микросервисную архитектуру действительно сильно концентрируются на безопасной разработке. Сейчас DevSecOps — это такой же тренд, каким Security Awareness был десять лет назад.

При этом личные навыки безопасной работы не теряют актуальность — они по-прежнему остаются большой частью «пакета безопасности» компании.

У нас был случай, когда злоумышленники отправили майнер на виртуальную машину, взломав пароль в системе — администратор искренне верил, что для сложного пароля достаточно девяти символов.

Были и сотрудники, которые переходили по всем ссылкам и нажимали на любые кнопки, надеясь на антивирус.

К счастью, в нашем кейсе у мошенников не получилось взломать компанию через аккаунт ИТ-специалиста в мессенджере. Кажется, что атаки с угоном аккаунта — боль обычных пользователей, но на их месте может оказаться любой. Даже подкованный в ИТ человек не справился с простой атакой в Телеграме.

Защищать рабочие переписки можно и нужно с помощью внедрения корпоративных мессенджеров, но не рассчитывайте, что все сотрудники в один момент перестанут общаться в любимой Телеге.

Тренируйте сотрудников действовать безопасно там, где есть мошенники прямо сейчас. Большинство тренировок на рынке Security Awareness заточено на имитированные атаки по электронной почте, но специалистам в ИБ очевидно, что арсенал векторов нужно расширять. Ищите такие решения, которые учат сотрудников отражать атаки и безопасно общаться и в Телеграме, и Вотсапе.

Вывод

Главным вектором атак все еще остаются люди. Взлом одного сотрудника в Телеграме не кажется проблемой — но только до тех пор, пока это не топ-менеджер или ИТ-специалист с административными доступами во все системы.

Если у человека нет специальных навыков и насмотренности, которая выключает эмоции и включает подозрение, он может довериться мошеннику.

Работать с человеческим фактором проактивно и тренировать сотрудников по всем актуальным векторам атак поможет платформа Start AWR.

К примеру, в курсе по безопасной работе с мессенджерами мы учим сотрудников распознавать фишинговые сообщения, устанавливать облачные пароли, прерывать сессии и делать то, о чем говорили в этой статье. Вы можете назначить этот курс всем сотрудникам на бесплатном пилоте.