Подчеркнем, что хотя наши рекомендации направлены на поддержание бдительности сотрудников компаний, общественности их также стоит взять на вооружение.

Компания Digital Security временно не ведёт блог на Хабре

Автор статьи Закиров Руслан @backtrace

Исследования в области безопасности UEFI BIOS уже не являются чем-то новомодным, но в последнее время чувствуется некоторый дефицит образовательных материалов по этой теме (особенно — на русском языке). В этой статье мы постараемся пройти весь путь от нахождения уязвимости и до полной компрометации UEFI BIOS. От эксплуатации execute примитива до закрепления в прошивке UEFI BIOS.

Предполагается, что читатель уже знаком с основами UEFI BIOS и устройством подсистемы SMM.

В поле нашего зрения попала матрица Shield от MITRE, в которой приводятся тактики активной защиты от действий злоумышленников. В отличие от матрицы ATT&CK, которую многие знают, уважают и используют, Shield не так хорошо известна. Тем не менее, описанные в ней тактики помогут более эффективно противостоять атакам.

Злоумышленники очень изобретательны и редко пасуют перед трудностями. Поэтому методы активной защиты, подразумевающие изучение их поведения, отслеживание действий и реагирование в реальном времени всегда будут актуальны.

Привычная всем нам классификация методов защиты выглядит следующим образом:

Kubernetes (или K8s) — это расширяемая платформа, которая становится стандартом среди систем оркестрации при построении Cloud Native приложений. Сейчас все больше компаний переходят на Kubernetes. Поскольку он является одной из самых критичных составляющих DevOps-процесса, возникает вопрос: “С чего начинать формирование безопасности Kubernetes?”

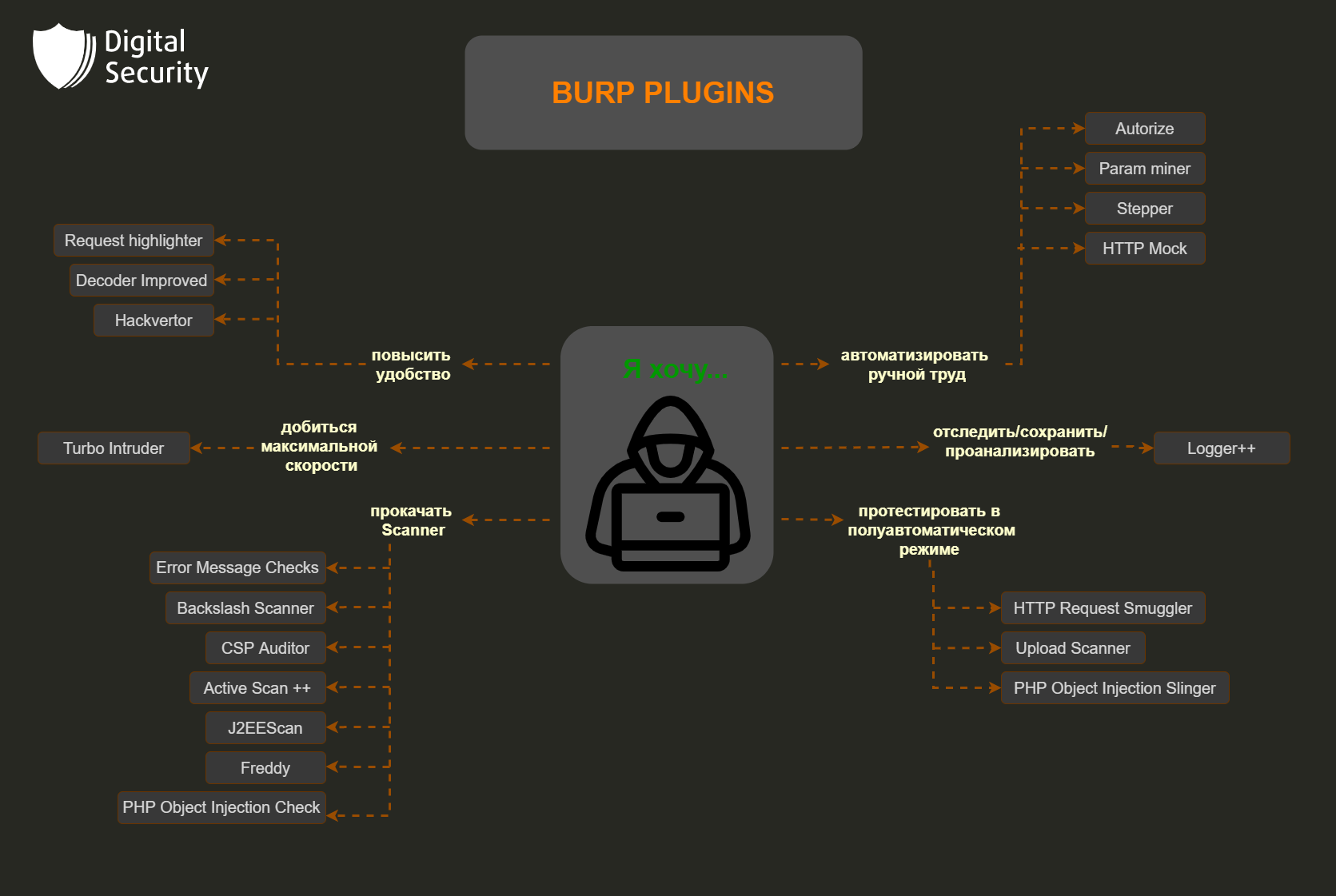

В этой статье мы расскажем о полезных плагинах для Burp Suite Professional — инструмента для анализа веб-приложений. Плагинов много, и, чтобы помочь аудиторам сделать правильный выбор, мы составили список тех, которые сами чаще всего используем в работе.

Сегодня компьютеры пишут тексты и сочиняют стихи, создают картины и обрабатывают фотографии. Роботы не только умеют самостоятельно двигаться, но даже помогают врачам проводить операции. Все это возможно благодаря технологиям искусственного интеллекта, одним из разделов которого является машинное обучение.

Предлагаем снова поговорить о безопасности данных в веб-приложениях. Пользовательские данные — это драгоценный ресурс, утрата которого сулит целый ряд последствий с варьирующейся степенью серьезности. Но в очередной раз читать про пароли или рассматривать классические фишинг-примеры большинству пользователей будет скучно — этой информации в сети предостаточно. Поэтому сегодня мы расскажем вам несколько нетипичных историй, с которыми пришлось столкнуться нашим экспертам.

Давайте начнем с одного простого и уже всем набившего оскомину тезиса: информационные технологии беспрестанно развиваются. Помимо очевидных преимуществ, которые влекут за собой подобные качественные изменения, существует и ряд вполне очевидных трудностей. Наиболее релевантным из них для нас, как ИБ-специалистов, является усложнение систем защиты информации.

Если когда-то давно можно было обойтись простым разграничением доступа и шифрованием конфиденциальной информации, то сейчас так сразу и не разберешься, что именно использовать. К некоторым аббревиатурам (вроде IPS, DLP и WAF) уже многие привыкли. Однако копнешь чуть глубже – откроется невиданный мир многофункциональных систем защиты и маркетинга. Разберемся, что же значат все эти модные аббревиатуры и что за ними скрывается.

С удовольствием и даже гордостью публикуем эту статью. Во-первых, потому что автор — участница нашей программы Summ3r of h4ck, Nalen98. А во-вторых, потому что это исследовательская работа с продолжением, что вдвойне интереснее. Ссылка на первую часть.

Добрый день!

Прошлогодняя стажировка в Digital Security не оставила меня равнодушной к компании и новым исследованиям, так что в этом году я взялась поработать над проектом так же охотно. Темой летней стажировки «Summer of Hack 2020» для меня стала «Символьное исполнение в Ghidra». Нужно было изучить существующие движки символьного исполнения, выбрать один из них и реализовать его в интерфейсе Ghidra. Казалось бы, зачем, ведь в основном движки представляют собой самостоятельные решения? Этот вопрос будет возникать до тех пор, пока не попробовать то, что автоматизирует действия и сделает их наглядными. Это и стало целью разработки.

Статья в какой-то степени является еще и продолжением статьи моего наставника, Андрея Акимова, о решении Kao’s Toy Project с Triton. Только сейчас нам не придется писать ни строчки кода – решить крякми можно будет практически двумя кликами.

Итак, начнем по порядку.

Узнав результаты голосования, проведённого в одной из наших прошлых статей, мы решили более подробно обсудить вопрос организации фаззинга. Кроме того, в рамках онлайн-встречи по информационной безопасности "Digital Security ON AIR" мы представили доклад, основанный на нашем опыте в DevSecOps, где также рассказали об этой интересной теме.

Записи всех докладов можно посмотреть на нашем Youtube-канале. Если же вы предпочитаете текстовый формат, добро пожаловать под кат!

Электронная коммерция — одна из самых больших и быстро растущих областей, в связи с чем она привлекает внимание как исследователей информационной безопасности, так и злоумышленников. Поэтому хотелось бы разобраться в некоторых аспектах механизмов безопасности, применяемых при проведении онлайн-платежей.

Один из протоколов, используемых для увеличения безопасности онлайн-платежей — 3D Secure. Это протокол, который был разработан на основе XML в качестве дополнительного уровня безопасности платежей, проводящихся без физического участия карты (card not present payment). VISA создала первую версию этого протокола, но вскоре его начали использовать и другие компании (Master Card, JCB International, AmEx, Мир), впоследствии объединившиеся с VISA в содружество EMV. EMV занимается поддержкой и развитием протокола 3DS.

10 июня компания Digital Security провела онлайн-встречу по информационной безопасности Digital Security ON AIR. Записи докладов можно посмотреть на Youtube-канале.

По материалам докладов мы выпустим цикл статей, и первая из них — об уязвимостях PHP-фреймворков уже ждет под катом.

Не секрет, что реализация механизмов безопасности IoT-устройств далека от совершенства. Известные категории уязвимостей умных устройств хорошо описаны в Top IoT Vulnerabilities от 2018 года. Предыдущая версия документа от 2014 года претерпела немало изменений: некоторые пункты исчезли совсем, другие были обновлены, появились и новые.

Чтобы показать актуальность этого списка, мы нашли примеры уязвимых IoT-устройств для каждого типа уязвимостей. Наша цель – продемонстрировать риски, с которыми пользователи умных устройств сталкиваются ежедневно.

Уязвимые устройства могут быть совершенно разными – от детских игрушек и сигнализаций до автомобилей и холодильников. Некоторые устройства встречаются в нашем списке не один раз. Все это, конечно же, служит показателем низкого уровня безопасности IoT-устройств вообще.

За подробностями следуйте под кат.

Компании, у которых не были организованы системы удалённого доступа, в экстренном порядке разворачивали их пару месяцев назад. Не все администраторы были готовы к такой “жаре”, как следствие — упущения в безопасности: некорректная конфигурация сервисов или даже установка устаревших версий ПО с обнаруженными ранее уязвимостями. Одним эти упущения уже вернулись бумерангом, другим повезло больше, но выводы уж точно стоит сделать всем. Лояльность к дистанционной работе кратно возросла, и всё больше компаний принимают удалёнку как допустимый формат на постоянной основе.