Мир информационной безопасности манит своей романтикой: борьба со злом, защита данных, хакерские трюки. Но за ширмой героических будней скрывается изнурительная работа, горы рутины и постоянный стресс. Эта статья — не хвалебная ода профессии, а откровенный разговор о ее темной стороне.

Возможно, в комментариях напишут «Не надо обобщать, у меня все не так» — это правда, многое зависит от конкретной компании или специализации. Но в ИБ есть общие «болячки», о которых нельзя молчать.

Ненормированный рабочий график

Как-то так получается, что в информационной безопасности, в отличие от, например, разработки, нет «спринтов» и гибкого Agile — новый указ регулятора или обнаруженная атака могут заставить действовать здесь и сейчас, даже если на дворе глубокая ночь.

Работа безопасника — довольно утомительная и может плохо сказаться на вас, вашей семье и ваших отношениях с друзьями. Скорее всего, вы будете на связи 24 часа в сутки, 365 дней в году, особенно в небольших компаниях. Будьте готовы отвечать на звонки в отпуске. Это часть работы, многих устраивает такое положение дел, но это не означает, что нужно игнорировать этот факт.

Частое отсутствие информации и «кейсов»

В силу специфики работы в ИБ зачастую приходится решать нетривиальные задачи. Например, кроме вас, никто не внедрял новое средство защиты информации на конкретно вашем объекте — вам придется разбираться в этом самостоятельно. Даже без видео индусов на ютубе. Даже без Stack Overflow.

Конечно, многие нетривиальные задачи могут разбиваться на мелкие и тривиальные, но даже если задача кажется тривиальной, часто бывает непросто определить причину проблемы или предсказать возможные последствия своих действий. В итоге безопасники вынуждены самостоятельно искать решения, что требует не только технических знаний, но и навыков анализа и принятия решений в условиях неопределенности.

Проблемы никогда не заканчиваются. А еще — большая часть из них не очень-то интересная

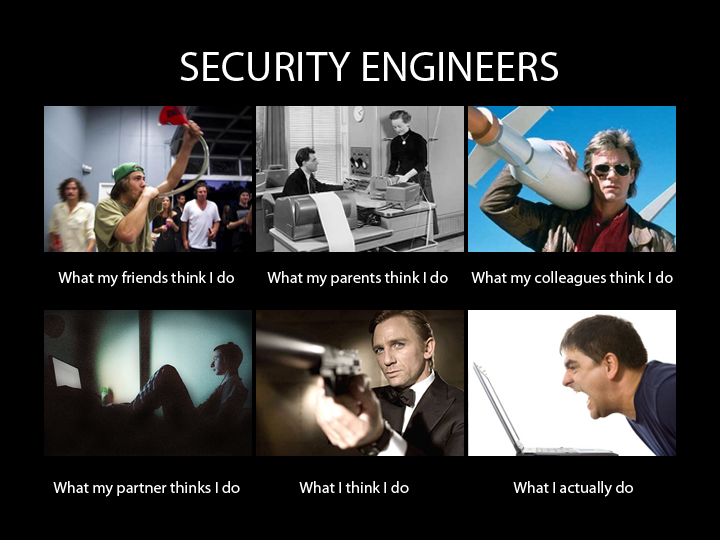

Работа в сфере безопасности никогда не заканчивается. Всегда найдется еще одна уязвимость, которую нужно оценить, еще один эксплойт, который нужно обнаружить и от которого нужно защититься. Но это еще полбеды. Большое количество задач в ИБ не очень похожи на кино про хакеров.

Обеспечение соответствия требованиям — одна из многих неинтересных задач, с которыми вам придется работать, если вы станете специалистом по информационной безопасности. Повседневная работа большинства специалистов по информационной безопасности связана с созданием систем, соответствующих нормам безопасности, проверкой соответствия или устранением проблем, которые могут привести к тому, что организации, которые они защищают, перестанут соответствовать требованиям.

Огромное количество регуляторов и нормативных актов

В области информационной безопасности три главных регулятора: Федеральная служба по техническому и экспортному контролю (ФСТЭК), Федеральная служба безопасности (ФСБ) и Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Уже немало, а если посмотреть список нормативно-правовых актов, то становится еще понятнее, почему в этой статье есть такой пункт:

Безопасность объектов критической информационной инфраструктуры (закон «О безопасности критической информационной инфраструктуры РФ» №187-ФЗ);

Информационная безопасность финансовых организаций (ГОСТ Р 57580, СТО БР ИББС 1.0);

Защиты прав и свобод личности при обработке персональных данных (закон «О персональных данных» №152-ФЗ, ПП РФ №1119, Приказ №21 ФСТЭК);

Коммерческая тайна субъектов предпринимательства (закон «О коммерческой тайне» №98-ФЗ);

Безопасность государственных информационных ресурсов (закон №149-ФЗ, Приказ №17 ФСТЭК);

Средства шифрования и электронной подписи (закон «О лицензировании отдельных видов деятельности» №99-ФЗ, ПП РФ №313, закон «Об электронной подписи» №63-ФЗ, Приказ ФАПСИ №152, ПКЗ-2005);

Техническая защита конфиденциальной информации (закон «О лицензировании отдельных видов деятельности» №99-ФЗ).

Список неполный, узнать про все законы можно, например, из этой статьи. И все требования нужно соблюдать. Иначе организации грозят большие штрафы. Минус субъективный, возможно, кому-то такое нравится, но зачастую нормативные акты устаревают и не отвечают современным угрозам, а последствия невыполнения бывают похуже штрафов — см. следующий пункт.

Закон не на вашей стороне

Применимо не ко всем направлениям, но да: специалиста по информационной безопасности могут привлечь к уголовной ответственности. В новостях то и дело появляются сообщения об арестах безопасников.

Так, например, был осужден основатель компании по обеспечению кибербезопасности Group-IB Илья Сачков. 26 июля 2023 года его приговорили к 14 годам колонии строгого режима, году ограничения свободы и штрафу в 500 тыс. рублей. Мосгорсуд признал его виновным в госизмене. По данным источников СМИ, следственные органы обладают информацией, что Сачков работал на иностранные спецслужбы и передавал им материалы, составляющие гостайну в области кибербезопасности в России.

Еще один курьезный, но прогремевший случай — история Владимира Жоглика, на которого было заведено уголовное дело за взлом электронного дневника, чтобы исправить оценки. Следствие длилось два года. К счастью, в 2019 году суд снял с юноши все обвинения за неимением состава преступления, а в 2021 году Владимир даже получил компенсацию за моральный ущерб. Но станет ли юный хакер специалистом по информационной безопасности — вопрос открытый.

Такие истории случаются не только в России. В 2019 году проблемы с законом были у Петко Петрова, специалиста в области информационной безопасности из Болгарии. Он обнаружил уязвимость в программном обеспечении, используемом в детских садах Болгарии. Процесс использования уязвимости специалист снял на видео и выложил в Facebook. Петко Петров получил доступ к данным о более 235 тыс. жителей города Стара-Загора (Болгария), в котором проживают более 300 тыс. человек. После публикации специалистом заинтересовалась полиция.

Таких историй множество, а сколько тех, которые не попали в новости, — можно только представить.

Большая ответственность (за все)

Компании не тратят достаточно средств на безопасность, нередко до нее не доходят руки, не хватает денег, нет времени, авось пронесет и т.д. Это приводит к устареванию систем защиты, нехватке квалифицированных специалистов и, как следствие, повышенной уязвимости. Но даже если бюджет есть, вы не всегда сможете его использовать так, как считаете правильным, — из-за бюрократии, согласований или игнорирования предложений.

При этом работа специалистов по безопасности часто остается «невидимой», пока не произойдет инцидент. Зато когда он произойдет — вся ответственность будет переложена на вас, даже если вы не обладали полномочиями для предотвращения инцидента. Ну или если вы указывали на все недостатки и проблемы, но получили ноль поддержки и ресурсов на их устранение.

Постоянное обучение

Это не минус, но определенно сложность — недостаточно один раз что-то узнать или сделать. Даже если однажды вы расследовали инцидент определенного типа, то далеко не факт, что злоумышленники не поменяют тактики и техники или не применят новые инструменты — в таком случае придется «учиться» заново.

Кроме этого, учеба и самообразование — это отдельная работа, нередко неоплачиваемая. Приходится тратить значительную часть времени, энергии, а иногда и денег, чтобы разобраться с новым программным обеспечением, инструментом, подходом или пройти сертификацию. Есть компании, которые вкладываются в обучение сотрудников, но нередко специалисты учатся сами, без поддержки работодателя, просто потому что они интересуются своей сферой и хотят оставаться конкурентоспособными на рынке труда.

Заключение

Повторимся: все написанное выше немного субъективно. С одной стороны, специалисты по ИБ решают сложные задачи, постоянно учатся новому и знают про самые современные технологии. С другой стороны, в работе безопасников много стресса, переработок и ответственности. Но как говорится, думайте сами, решайте сами — какие минусы для вас критичны.

А освоить пентест или комплаенс можно на магистерской программе «Информационная безопасность» от МИФИ и Skillfactory.