Советы и лайфхаки по Windows Terminal

Расширяемое средство автоматизации от Microsoft

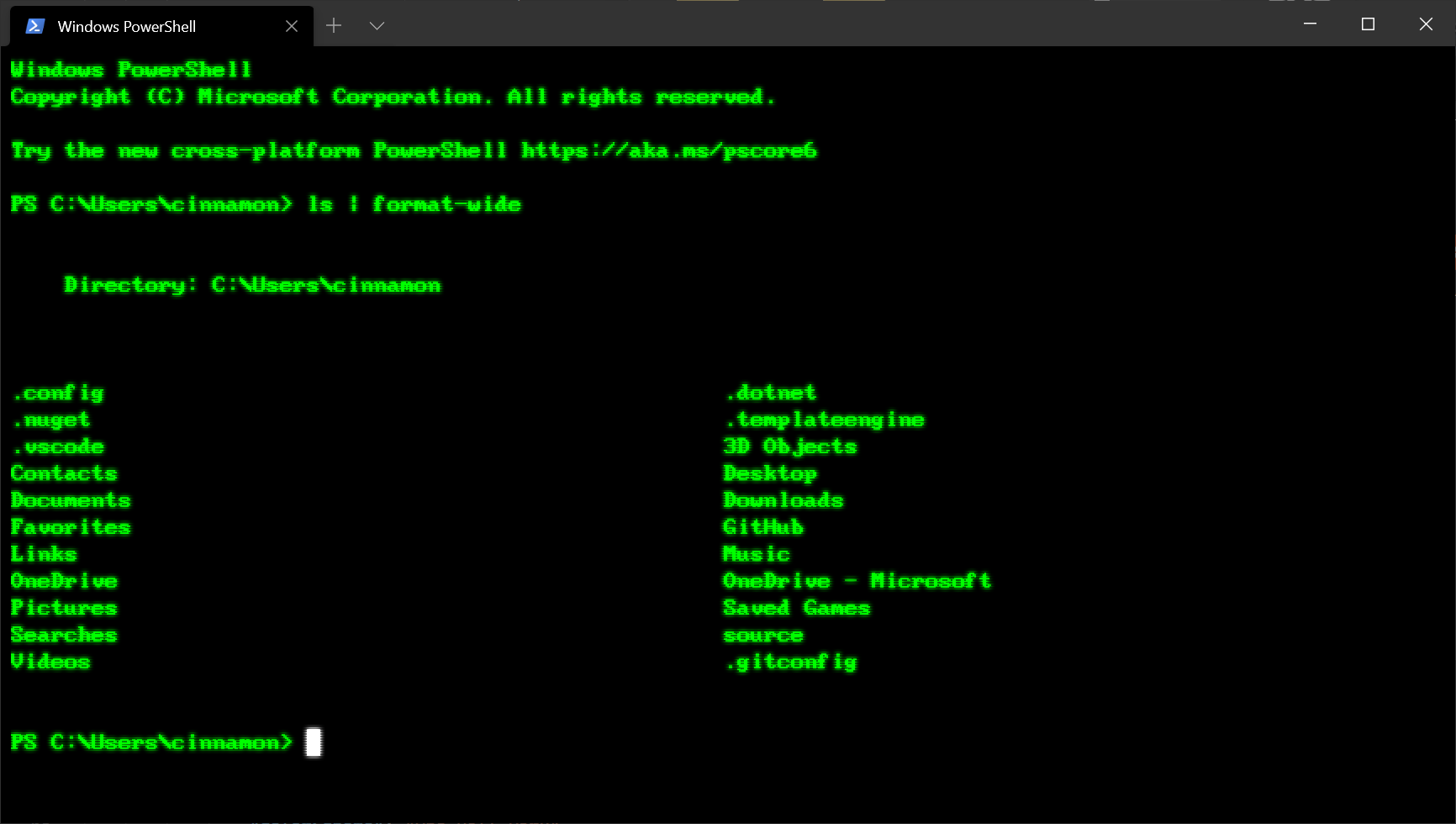

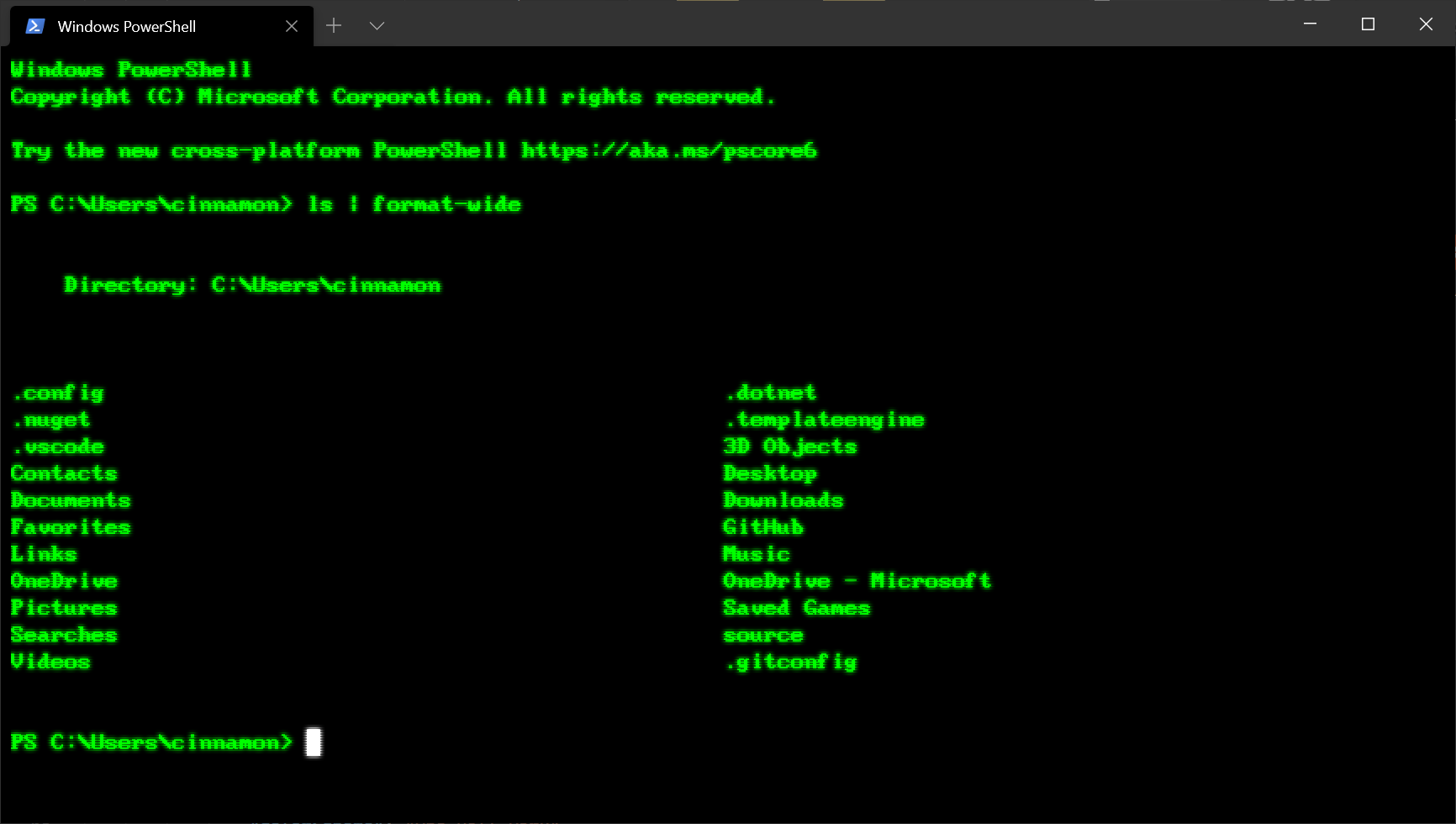

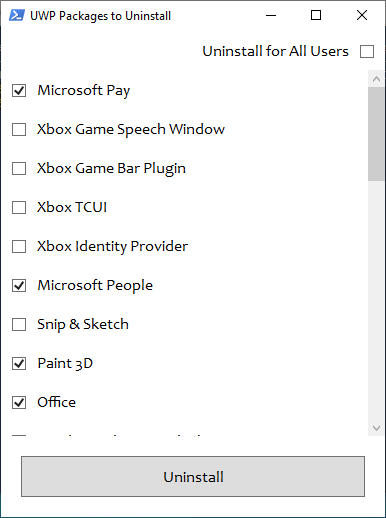

Чуть больше года назад выкладывал свой скрипт по автоматизации настройки Windows 10. Давеча переписал Windows 10 Sophia Script в виде модуля на 10 000+ строк. Под катом — всегда самое интересное!

Я давно собирался настроить мониторинг службы DFS Replication на нашем Zabbix, но готовых шаблонов в сети не нашел. Попалось несколько заброшенных проектов тут и тут, но первый автор так и не довел до конца, а во втором не работала ссылка для скачивания шаблона. К тому же, оба ограничивались лишь мониторингом бэклогов, хотя по факту метрик намного больше. Поэтому я решил сделать свой велосипед с круглым рулем и турбинами шаблон с дискавери и скриптами. Начал уже давно, но довести дело до конца всё руки не доходили. Как говорится, нет худа без добра: на удаленке в самоизоляции наконец доделал. Работы было проделано много, но я не жадный, поэтому делюсь.

Remove-Item * -Force -Recurse -Include name1,name2,name3 -ErrorAction SilentlyContinue

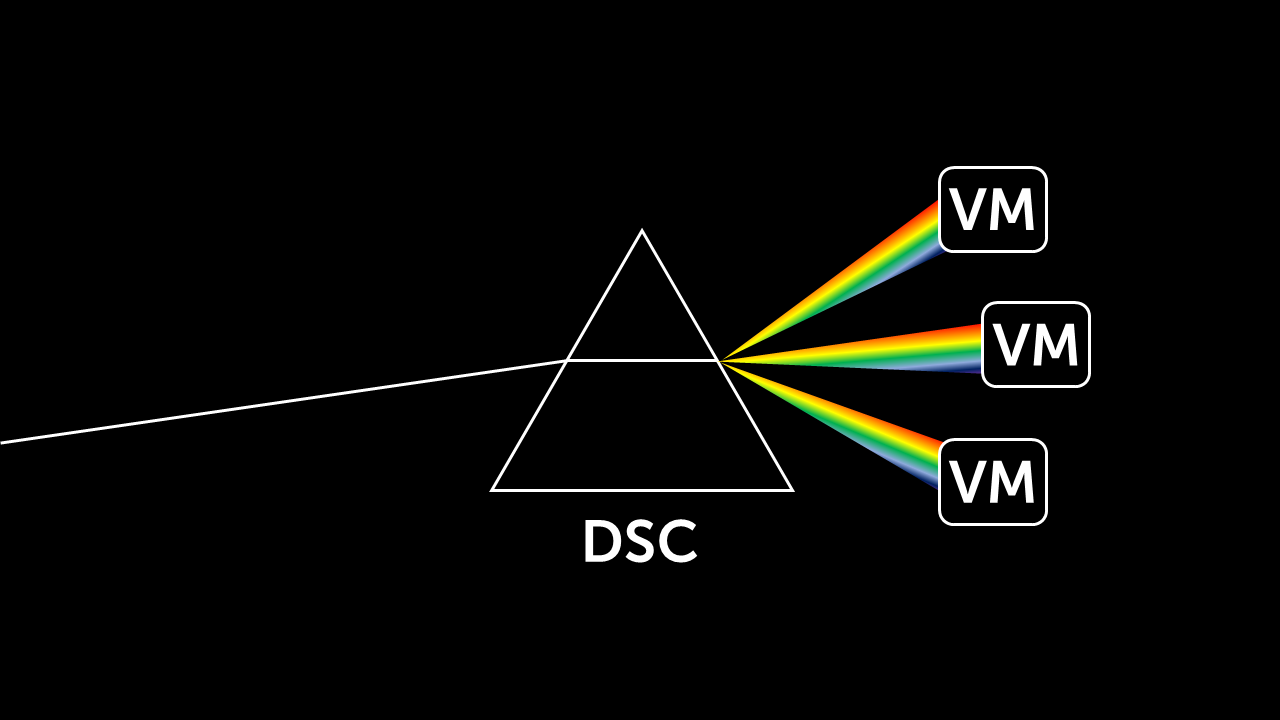

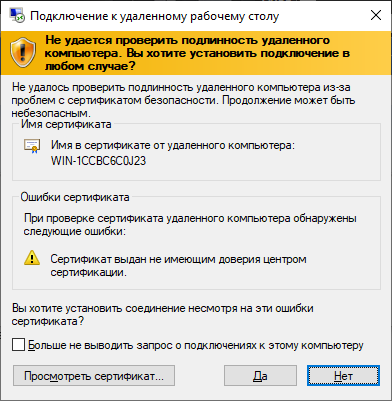

Дисклеймер: Все описанные шаги желательно сделать ДО ввода сервера Hyper-V в прод. Hyper-V никогда не прощает ошибок проектирования и подведет вас при первом удобном случае. То есть уже на следующий день.

$exitcode = $args[0]

Write-Host 'Out to host.'

Write-Output 'Out to output.'

Write-Host ('ExitCode: ' + $exitcode)

Write-Output $exitcode

$host.SetShouldExit($exitcode)@Echo OFF

PowerShell .\TestOutput1.ps1 1

ECHO ERRORLEVEL=%ERRORLEVEL%Out to host.

Out to output.

ExitCode: 1

1

ERRORLEVEL=1