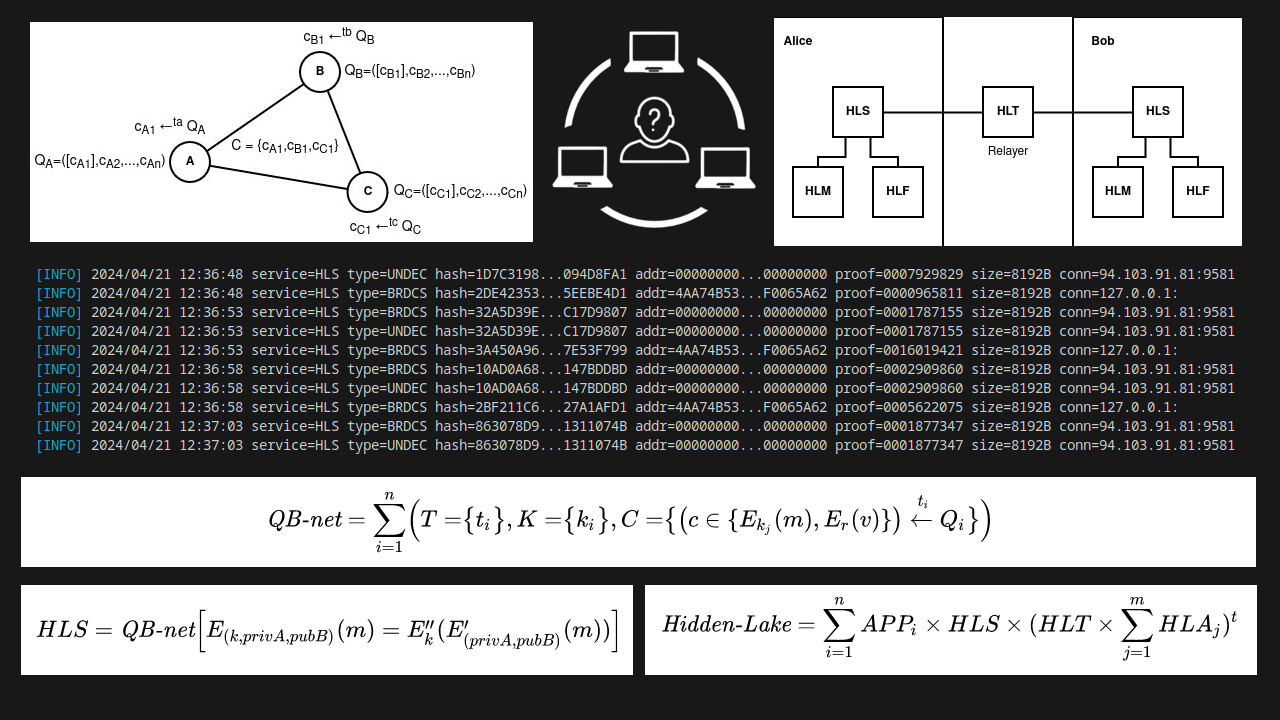

Анонимная сеть «Hidden Lake»: текущее состояние, развитие и перспективы

С последней статьи о Hidden Lake прошло больше года. За это время сеть успела достаточно сильно измениться - были переименованы и структуризованы сервисы, была переосмыслена концепция адаптеров и прикладных приложений, был написан клиент для работы с узлом HL, было улучшено покрытие тестами, многократно модифицировался сервис файлообмена, упрощался сервис обмена сообщениями и т.д. и т.п.

В этой статье я хотел бы отразить вкратце основной список изменений (с 1.7.7 по 1.10.2), привести актуальную версию запуска узла анонимной сети и сопутствующего ей клиента для комфортной работы, а также описать будущее видение развития данного проекта.