Утро 26 ноября началось для меня с интересной новости — ребята из Perfect Privacy

опубликовали информацию об уязвимости Port Fail, которая позволяет раскрывать IP-адрес клиентов VPN-сервисов с функцией проброса портов. Я немного понегодовал из-за того, что ее назвали уязвимостью, т.к. это никакая не уязвимость, а особенность маршрутизации: трафик до IP-адреса VPN-сервера всегда идет напрямую, в обход VPN. Вполне очевидная вещь, подумал я, о которой должен знать любой сетевой администратор. Заметка вменяемая и технически грамотная, придраться можно только к слову vulnerability (уязвимость). Но потом за дело взялись СМИ, и пошло-поехало…

Критическая уязвимость во всех протоколах VPN на всех операционных системах. У-у-у, как страшно!

Критическая уязвимость во всех протоколах VPN на всех операционных системах. У-у-у, как страшно!

В новости, опубликованной на

Geektimes, изначально имевшей желтый заголовок, было сказано о награде в $5000 за найденную «уязвимость» от Private Internet Access — одного из крупнейших VPN-сервисов. «$5000 за типичную, совершенно очевидную любому сетевику вещь?» — подумал я — «Невероятно!», и высказал свое негодование по этому поводу в комментариях, попутно

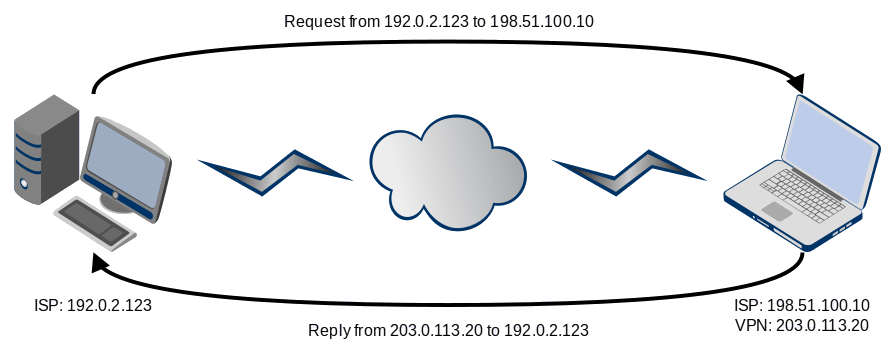

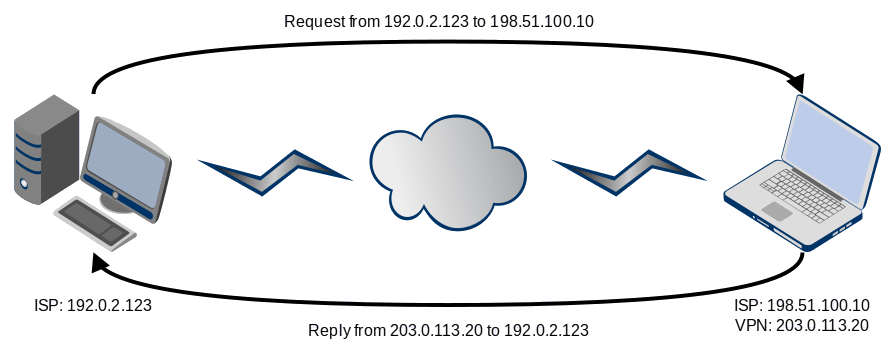

расписав еще одну, не менее очевидную, особенность маршрутизации, с которой сталкивался любой настраивавший работу двух и более интернет-провайдеров на одном компьютере: ответ на входящий запрос не обязательно уйдет через этого же провайдера и с этим же IP, чего запросившая сторона совсем не ожидает. Если мы представим, что вместо второго провайдера у нас VPN-соединение, то отправив запрос на IP-адрес нашего провайдера, при определенных условиях может получиться так, что ответ на наш запрос мы получим с IP VPN-сервера.

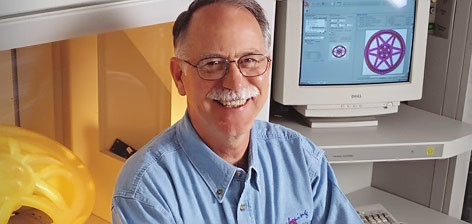

Более 30 лет назад в 1983 году, Чак Хилл (Chuck' Hull) изобрел первый STL 3D-принтер (STL это технология стереолитографии, когда под воздействием, как правило, УФ излучения отверждают слой за слоем полимер с определёнными свойствами), спустя 3 года он основал компанию 3D Systems. И хотя технология 3D печати ровесница CD-плеерам и камкордерам, популярности она такой не добилась. Однако с появлением проекта RepRap расстановка сил изменилась, а дешевые китайские 3D принтеры, пускай и FDM а не STL привнесли в последние годы эту технологию в массы. Сейчас уже про 3D-печать слышали почти все, а в новостях постоянно возникают необычные методы применения этих технологий. Но фото ниже как раз первый в мире 3D STL принтер.

Более 30 лет назад в 1983 году, Чак Хилл (Chuck' Hull) изобрел первый STL 3D-принтер (STL это технология стереолитографии, когда под воздействием, как правило, УФ излучения отверждают слой за слоем полимер с определёнными свойствами), спустя 3 года он основал компанию 3D Systems. И хотя технология 3D печати ровесница CD-плеерам и камкордерам, популярности она такой не добилась. Однако с появлением проекта RepRap расстановка сил изменилась, а дешевые китайские 3D принтеры, пускай и FDM а не STL привнесли в последние годы эту технологию в массы. Сейчас уже про 3D-печать слышали почти все, а в новостях постоянно возникают необычные методы применения этих технологий. Но фото ниже как раз первый в мире 3D STL принтер.

Соревнования по различным аспектам анализа текста проводятся на международной конференции по компьютерной лингвистике «Диалог» каждый год. Обычно сами соревнования проходят в течение нескольких месяцев до мероприятия, а на самой конференции объявляют результаты. В этом году планируются три соревнования:

Соревнования по различным аспектам анализа текста проводятся на международной конференции по компьютерной лингвистике «Диалог» каждый год. Обычно сами соревнования проходят в течение нескольких месяцев до мероприятия, а на самой конференции объявляют результаты. В этом году планируются три соревнования: