Обмен секретными сообщениями через серверные логи

3 min

Согласно определению в Википедии, тайник (dead drop) — это инструмент конспирации, который служит для обмена информацией или какими-то предметами между людьми, использующими секретное местоположение. Смысл в том, что люди никогда не встречаются — но при этом обмениваются информацией, поддерживая эксплуатационную безопасность.

Тайник не должен привлекать внимание. Поэтому в офлайновом мире часто используют неброские вещи: свободный кирпич в стене, библиотечную книгу или дупло в дереве.

В интернете есть много инструментов для шифрования и анонимизации, но сам факт использования этих инструментов привлекает внимание. Кроме того, они могут быть заблокированы на корпоративном или государственном уровне. Что делать?

Тайник не должен привлекать внимание. Поэтому в офлайновом мире часто используют неброские вещи: свободный кирпич в стене, библиотечную книгу или дупло в дереве.

В интернете есть много инструментов для шифрования и анонимизации, но сам факт использования этих инструментов привлекает внимание. Кроме того, они могут быть заблокированы на корпоративном или государственном уровне. Что делать?

В прошлом году

В прошлом году

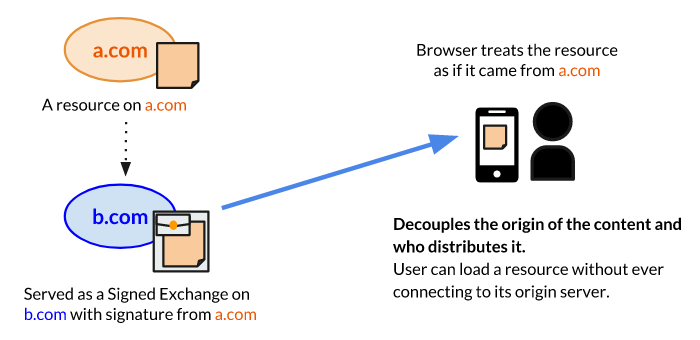

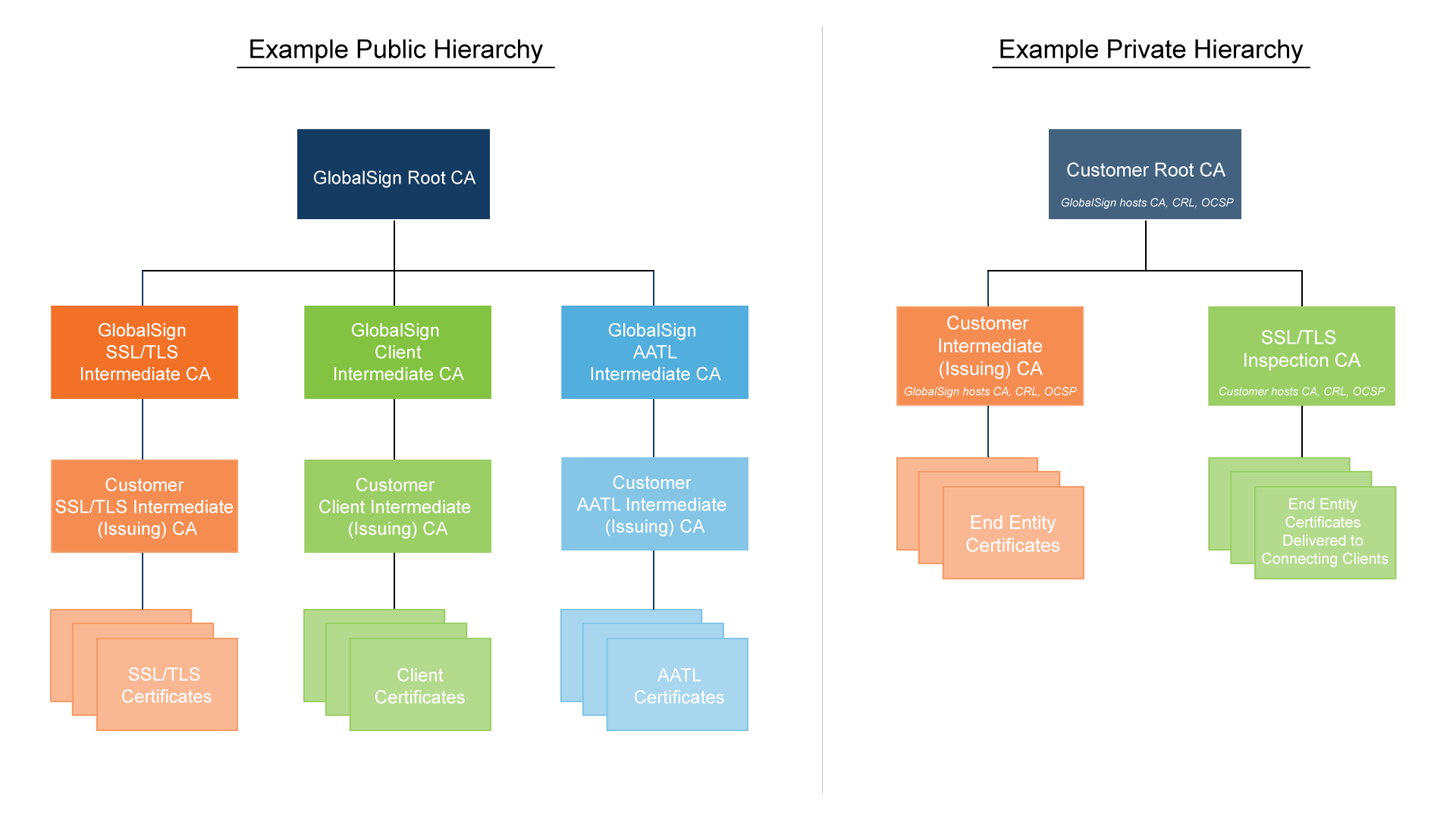

Несколько дней назад компания GlobalSign

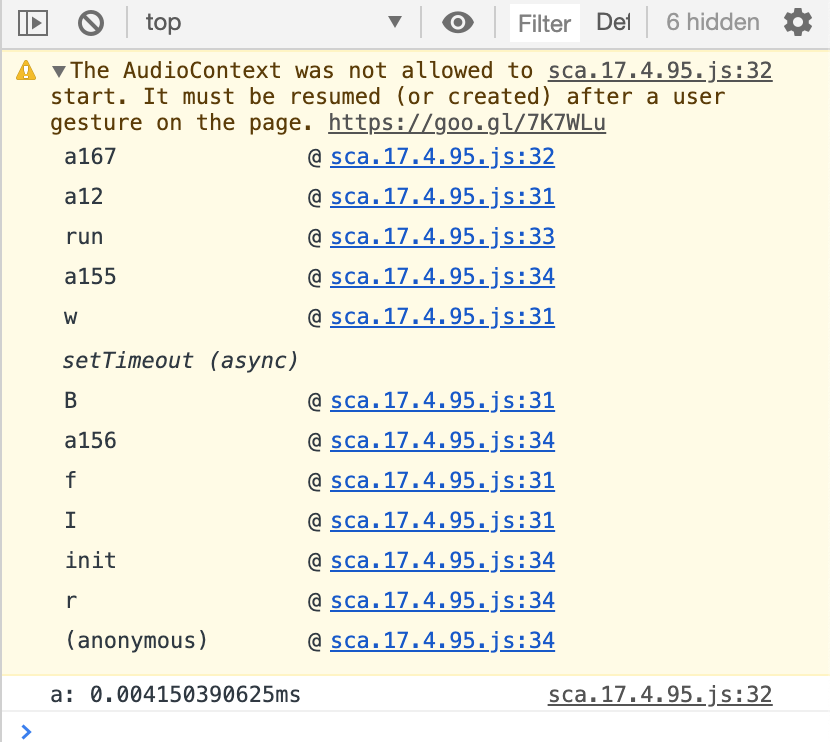

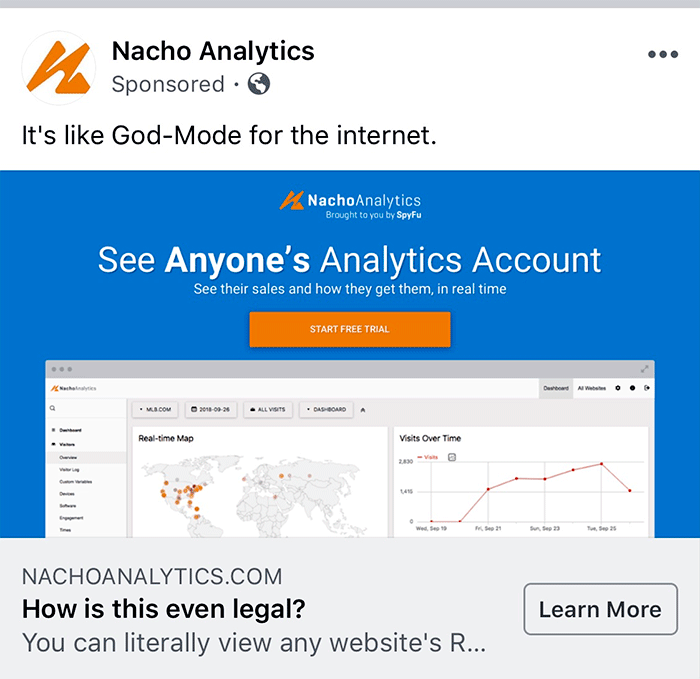

Несколько дней назад компания GlobalSign  У многих в браузере установлены расширения. Как минимум, блокировщик рекламы. Но при установке расширений следует проявлять осторожность: не все они полезны, а некоторые и вовсе используются для слежки.

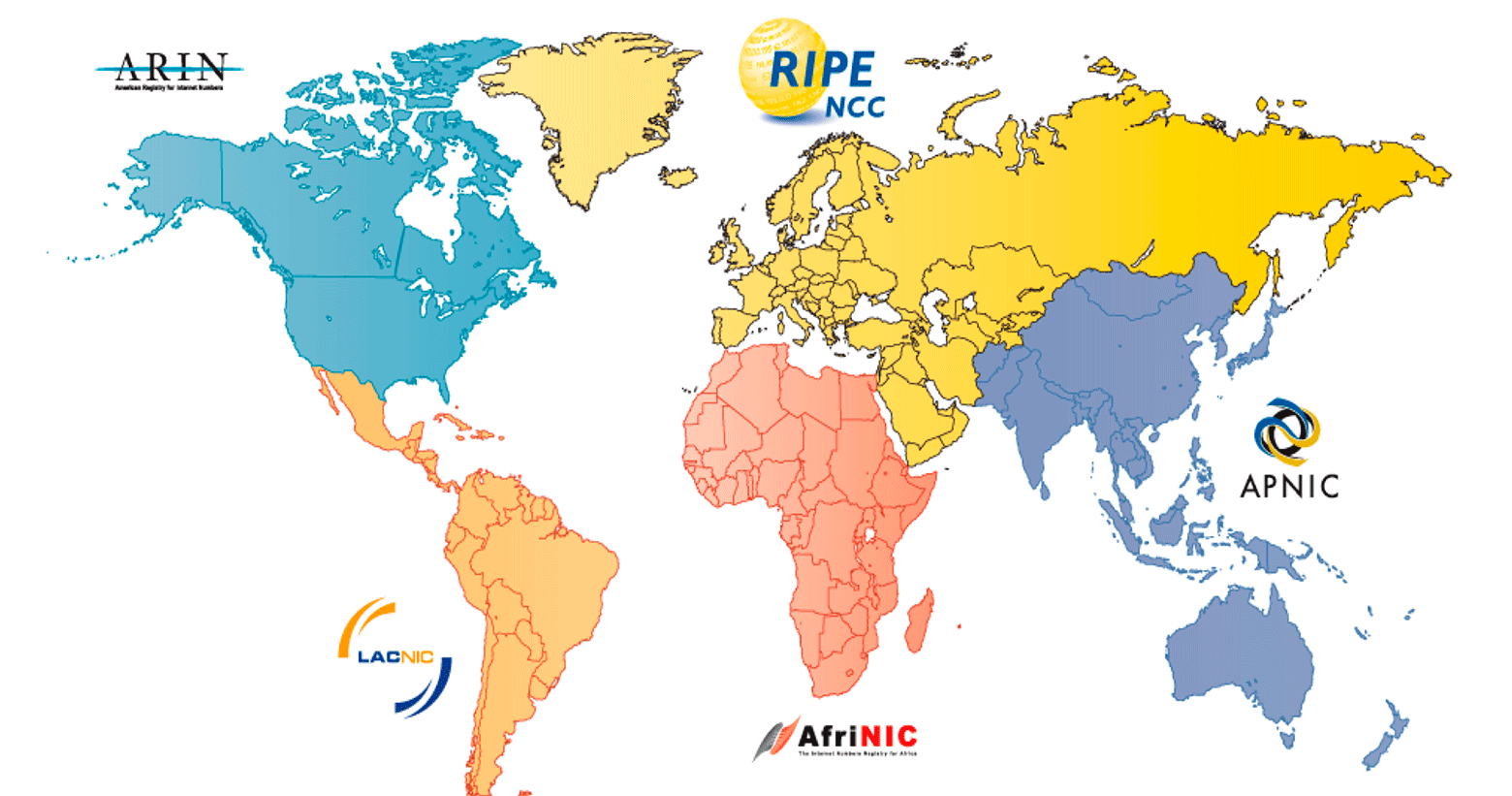

У многих в браузере установлены расширения. Как минимум, блокировщик рекламы. Но при установке расширений следует проявлять осторожность: не все они полезны, а некоторые и вовсе используются для слежки. В начале июля Ассоциация интернет-провайдеров Великобритании (ISPA-UK)

В начале июля Ассоциация интернет-провайдеров Великобритании (ISPA-UK)