Security Week 2244: расследование фишинговой атаки на Twilio

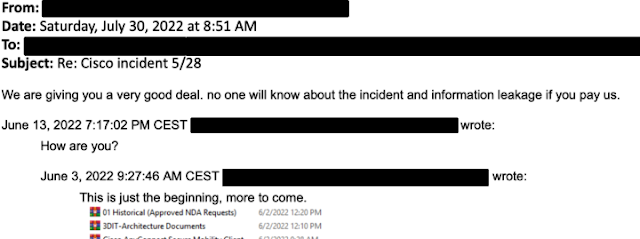

Основной вектор атаки был известен уже в августе: это массовая рассылка фишинговых SMS сотрудникам компании с предложением сбросить пароль к рабочей учетной записи. Ссылка в сообщении вела на один из (как позднее выяснилось) десятков фишинговых сайтов, заранее подготовленных с учетом данных о реальной инфраструктуре компании. В Twilio не указывают, сколько именно сотрудников получили сообщения и как часто они передавали свои пароли злоумышленникам. Но из отчета Cloudflare об их опыте противодействия похожей атаке известно, что из 76 сотрудников, получивших сообщение, свой пароль на фишинговом сайте ввели трое. В финальном отчете о расследовании Twilio раскрыла еще один вектор атаки: злоумышленники звонили сотрудникам голосом.

На прошлой неделе исследователи «Лаборатории Касперского» опубликовали подробный

На прошлой неделе исследователи «Лаборатории Касперского» опубликовали подробный