Warning

Информация в статье устарела, Flipper Zero был полностью пеработан на другой платформе. Актуальная информация в нашем блоге blog.flipperzero.one

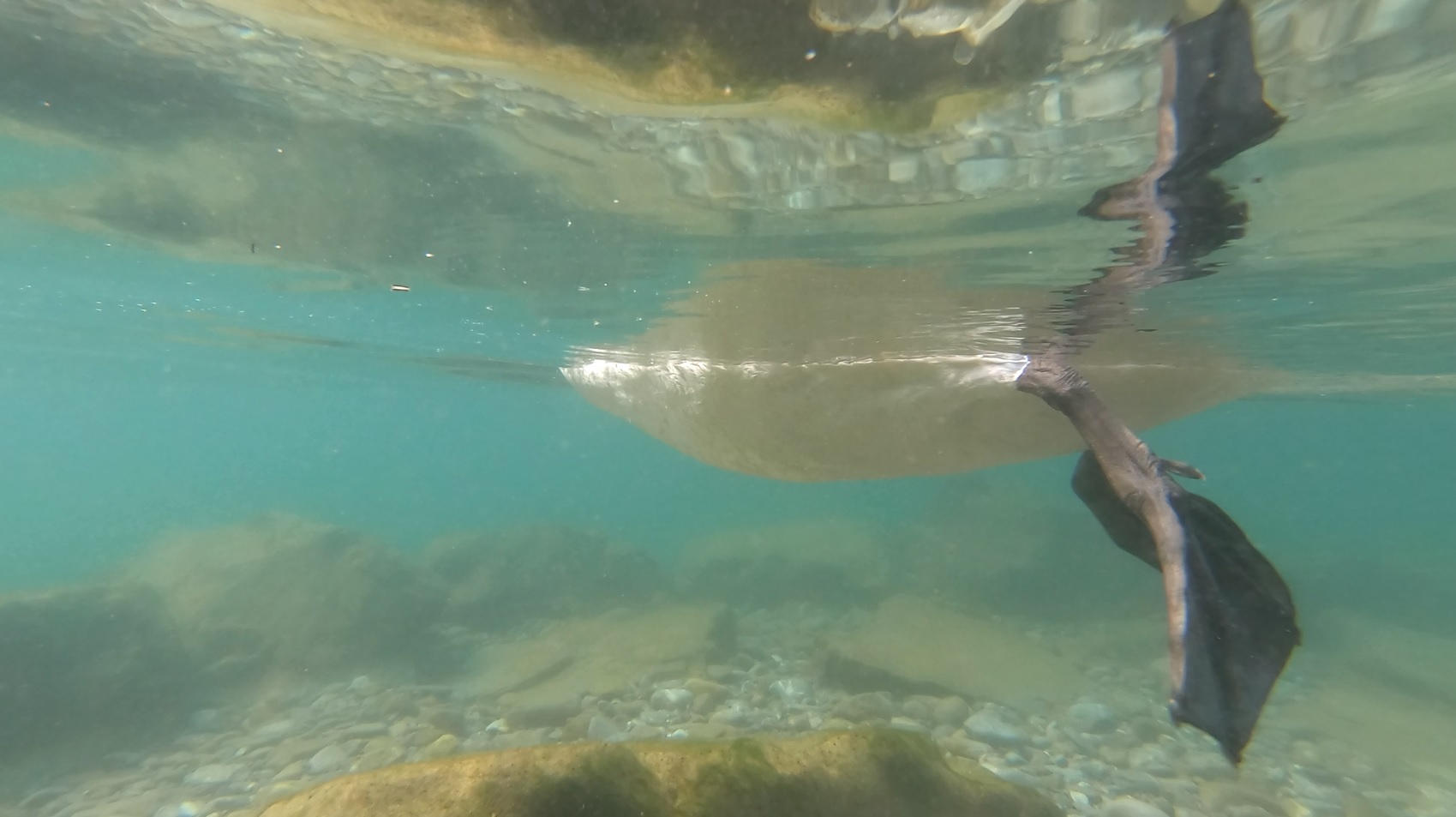

Flipper Zero — проект карманного мультитула на основе Raspberry Pi Zero для пентеста IoT и беспроводных систем контроля доступа, который я разрабатываю с друзьями. А еще это тамагочи, в котором живет кибер-дельфин.

Он будет уметь:

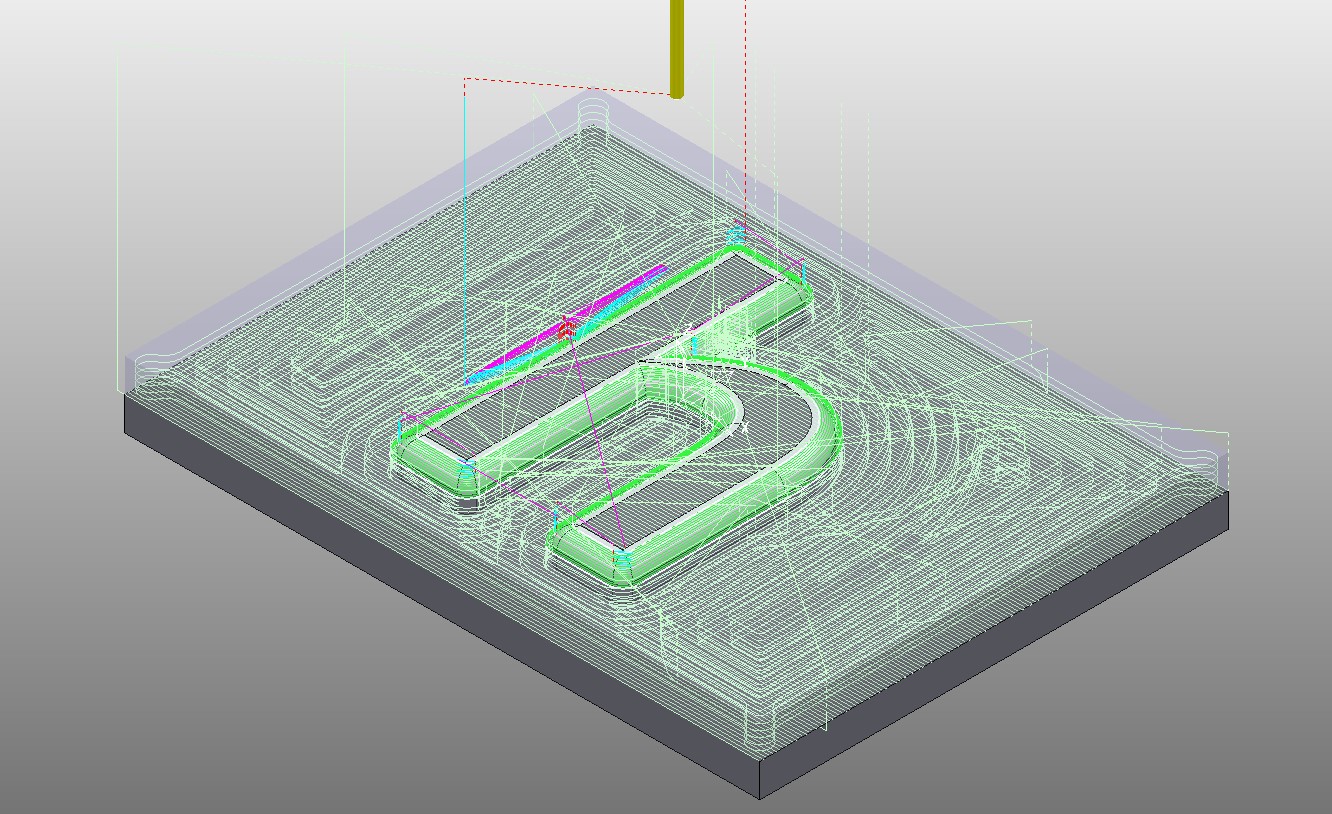

- Работать в диапазоне 433 MHz — для исследования радиопультов, датчиков, электронных замков и реле.

- NFC — читать/записывать и эмулировать карты ISO-14443.

- 125 kHz RFID — читать/записывать и эмулировать низкочастотные карты.

- iButton ключи — читать/записывать и эмулировать контактные ключи, работающие по протоколу 1-Wire.

- Wi-Fi — для проверки защищенности беспроводных сетей. Адаптер поддерживает инъекции пакетов и мониторный режим.

- Bluetooth — поддерживается пакет bluez для Linux

- Режим Bad USB — может подключаться как USB-slave и эмулировать клавиатуру, ethernet-адаптер и другие устройства, для инъекции кода или сетевого пентеста.

- Тамагочи! — микроконтроллер с низким энергопотреблением работает, когда основная система выключена.

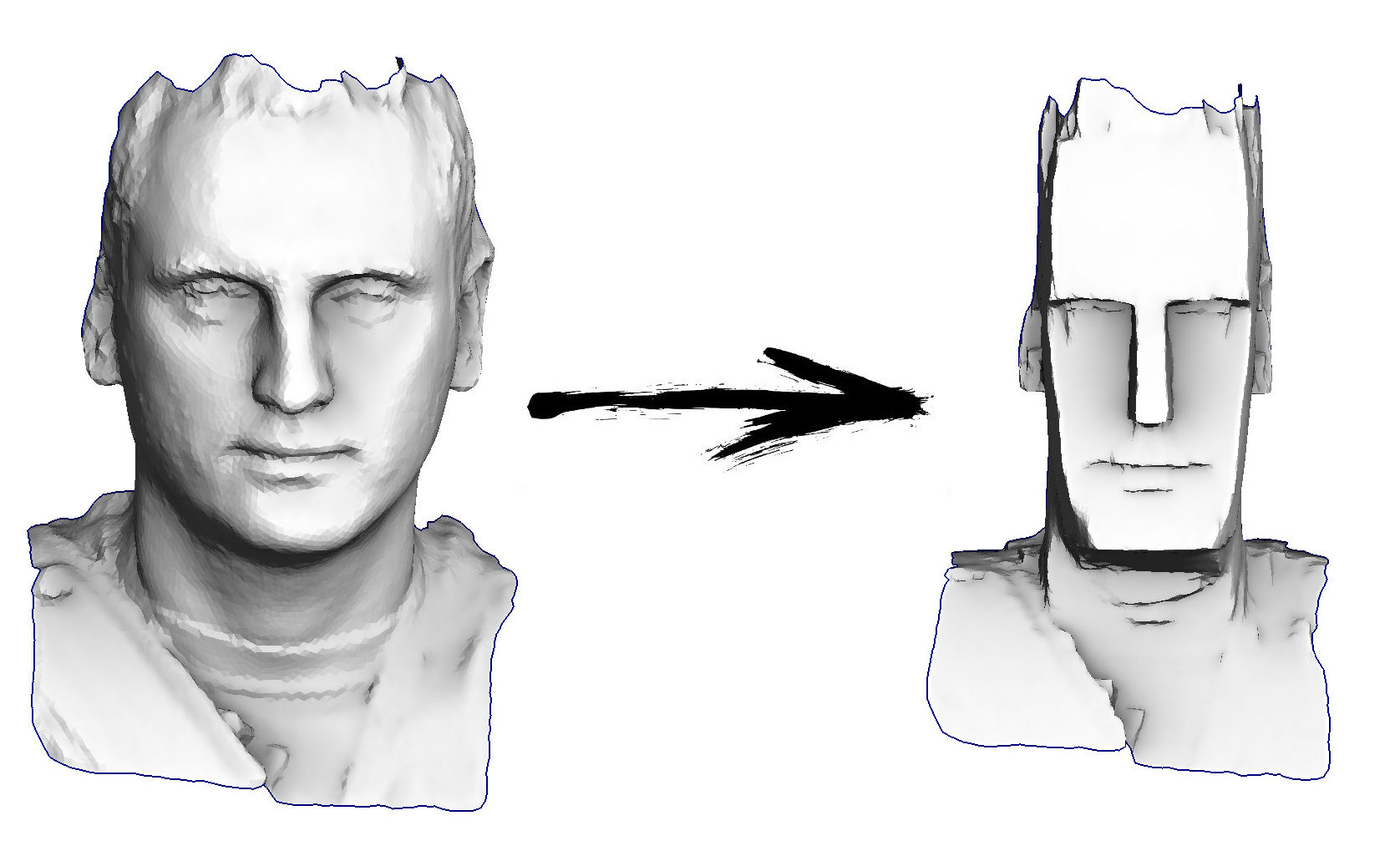

Я с волнением представляю свой самый амбициозный проект, идею которого я вынашивал много лет. Это попытка объединить все часто необходимые инструменты для физического пентеста в одно устройство, при этом добавив ему личность, чтобы он был милым до усрачки.

В данный момент проект находится на стадии R&D и утверждения функционала, и я приглашаю всех поучаствовать в обсуждении функций или даже принять участие в разработке. Под катом подробное описание проекта.