В статье «Как учить английские слова» возникло очень оживленное обсуждение, в котором читатели привели ряд ссылок на интересные ресурсы. Теперь все они собранны в одном месте.

User

English Learning Hacks

2 min

9KМногим понравился первый пост об хаках в изучении английского. Настал момент для второго, финального.

+54

Обзор бесплатных инструментов для пентеста web-ресурсов и не только v2

8 min

195KКак-то давно я уже писал об этом, но немного скудно и сумбурно. После я решил расширить список инструментов в обзоре, добавить статье структуры, учесть критику (большое спасибо Lefty за советы) и отправил ее на конкурс на СекЛаб (и опубликовал ссылку, но по всем понятным причинам ее никто не увидел). Конкурс закончен, результаты объявили и я с чистой совестью могу ее (статью) опубликовать на Хабре.

В данной статье я расскажу о наиболее популярных инструментах для пентестинга (тестов на проникновение) веб-приложений по стратегии «черного ящика».

Для этого мы рассмотрим утилиты, которые помогут в данном виде тестирования. Рассмотрим следующие категории продуктов:

Бесплатные инструменты пентестера веб-приложений

В данной статье я расскажу о наиболее популярных инструментах для пентестинга (тестов на проникновение) веб-приложений по стратегии «черного ящика».

Для этого мы рассмотрим утилиты, которые помогут в данном виде тестирования. Рассмотрим следующие категории продуктов:

- Сетевые сканеры

- Сканеры брешей в веб-скриптах

- Эксплойтинг

- Автомазация инъекций

- Дебаггеры (снифферы, локальные прокси и т.п.)

+103

Батники против эксплойтов

11 min

59KДоброго времени суток, многоуважаемый %USERNAME%. Меня зовут Голованов Сергей, и я всё еще являюсь ведущим вирусным аналитиком в «Лаборатории Касперского». Я понимаю, что название этого поста в корпоративном блоге компании может вызвать смех, грусть, а у некоторых даже эпилептический припадок, но дайте мне всё объяснить.

Я понимаю, что для всех батники выглядят как нечто очень простое и со времен AUTOEXEC.BAT уже практически забытое, в то же время эксплойты, если вы конечно не профессиональный исследователь уязвимостей, выглядят очень сложно и практически неправдоподобно, особенно для некоторых разработчиков. Но! В данном посте я постараюсь перевернуть эти представления и рассказать, что всё как будто наоборот. Батники чуть легче и сильнее по функционалу brainfuck'а, а эксплойты не страшнее сортировки пузырьком на basic'е.

(Осторожно! 3 МБ иллюстрированного потока сознания и куча скриптов)

Я понимаю, что для всех батники выглядят как нечто очень простое и со времен AUTOEXEC.BAT уже практически забытое, в то же время эксплойты, если вы конечно не профессиональный исследователь уязвимостей, выглядят очень сложно и практически неправдоподобно, особенно для некоторых разработчиков. Но! В данном посте я постараюсь перевернуть эти представления и рассказать, что всё как будто наоборот. Батники чуть легче и сильнее по функционалу brainfuck'а, а эксплойты не страшнее сортировки пузырьком на basic'е.

(Осторожно! 3 МБ иллюстрированного потока сознания и куча скриптов)

+108

5 основных анти-паттернов системного администрирования

4 min

47KВведение

Эта статья – скорее из разряда «для самых маленьких», чем «для умудренных опытом», но она призвана повышать профессиональную культуру системных администраторов.

В силу специфики работы мне «по наследству» достается самый разнообразный облачный ад, который приходится разгребать, оптимизировать, приводить в чувство и делать прозрачным и красивым. Эти заметки, пожалуй, иллюстрация к тем моментам, которые вообще недопустимы в системном администрировании.

В причинах, которыми порождаются эти анти-паттерны, можно разбираться очень долго: дедлайны, законы и темпы бизнеса, да и просто идиотизм, наконец. Но цель статьи другая. Мне бы хотелось породить конструктивную дискуссию. А вот уже её результаты и являются основной целью статьи.

+61

Материалы конференции «ZeroNights» 0x01

3 min

2.5K

Этот пост призван собрать все материалы (приоритетно презентации) конференции «ZeroNights» проходившей 25 ноября в г. Санкт-Петербурге, до их «официальной» публикации на сайте конференции (кому невтерпёж, а может и поможет организаторам). Полезно тем, кто не был, и тем, кто хочет еще раз пересмотреть/перечитать материалы.

— все презентации в upd 2 ---

+33

MySQL: Взламываем черный ящик

2 min

13KО чем пойдет речь: забавный и экстравагантный способ «взлома» веб-сайта, у которого «всего-лишь» не экранируются кавычки одного из параметров. При этом пропустим рассуждения о том, почему все не экранируется на стороне самого языка программирования или ORM.

Вводная: веб-сайт, у которого не экранируется один из параметров в простом SELECT запросе. При этом все ошибки перехватываются, обрабатываются и выводится скромное «Нет данных» или «Произошла ошибка».

Казалось бы: не велика беда. Обновление или изменение данных в него втереть, данные наружу не открываются, все сводится к «Извините, нет данных» — черный ящик.

Но, что на самом деле можно сделать в данной ситуации?

Вводная: веб-сайт, у которого не экранируется один из параметров в простом SELECT запросе. При этом все ошибки перехватываются, обрабатываются и выводится скромное «Нет данных» или «Произошла ошибка».

Казалось бы: не велика беда. Обновление или изменение данных в него втереть, данные наружу не открываются, все сводится к «Извините, нет данных» — черный ящик.

Но, что на самом деле можно сделать в данной ситуации?

+68

Наносим удар по ddos ботнету своими силами

7 min

35K

Доброго времени суток уважаемое хабрасообщество, по просьбам хабровчан решил поделится некоторыми своими наработками борьбы с ддосом на основании личного практического опыта отражения атак.

В данной статье не будет очередного нового способа, как защититься от ддоса своими силами, информации по этому предостаточно. Мы зайдем немного с другой стороны.

Как говорится лучшая защита — нападение. Вот мы и будем с вами наносить удар по самому больному месту ддосеров — по ботам. Дополнительным приятным бонусом для нас будет то, что мы сделаем доброе дело и освободим хоть какую-то часть зараженных машин из плена злых ботнетчиков.

Понятно, что ботнет нам не убить, однако нанести порой вполне существенный удар можно, особенно если основную часть ботнета составляют дедики с руткитами, которые порой создают основную проблему при отражении атаки. Ну и кулхацкеру васе с его сотней кровью и потом добытых ботов тоже можно очень неплохо напакостить. Ибо боты, особенно на хороших каналах и из хороших регионов, стоят денег и порой немалых. Если они начнут дохнуть от посыпавшихся абуз, ддосерам может быть накладно продолжать ддосить вас и они могут повысить цену для заказчика или вообще приостановить атаку. Намного проще ддосить того, от кого не будет лишнего шума.

+149

Практический эпизод борьбы с DDoS

4 min

9.2KОдин юноша очень любил ругаться на тематическом ресурсе. И за это его регулярно банили. А один раз взяли, да и не разбанили.

Обиделся юноша, и решил отомстить. Поднакопил денег, взял да и заказал DDoS ресурса. Благо это в РФ не уголовно, к сожалению, наказуемое деяние.

DDoS, на который юноше удалось накопить, заключался в отсылке армией ботов одинаковых HTTP-запросов.

Как водится, для придирчивых админов не нашлось удовлетворительно выглядящих решений, которые бы просто читали HTTP-лог и выдавали наружу те адреса, которые надо банить.

Поэтому пришлось построить свой лунапарк, с этим самым и этими самыми. Камрад metakey справился написать собственно логику отнесения айпи в бан, а ваш покорный слуга — настроить всю оставшуюся обвязку.

Тем, кто (предпо)читает Хемингуэя в подлиннике, можно сразу отправляться сюда. Там и код тоже можно найти.

Обиделся юноша, и решил отомстить. Поднакопил денег, взял да и заказал DDoS ресурса. Благо это в РФ не уголовно, к сожалению, наказуемое деяние.

DDoS, на который юноше удалось накопить, заключался в отсылке армией ботов одинаковых HTTP-запросов.

Как водится, для придирчивых админов не нашлось удовлетворительно выглядящих решений, которые бы просто читали HTTP-лог и выдавали наружу те адреса, которые надо банить.

Поэтому пришлось построить свой лунапарк, с этим самым и этими самыми. Камрад metakey справился написать собственно логику отнесения айпи в бан, а ваш покорный слуга — настроить всю оставшуюся обвязку.

Тем, кто (предпо)читает Хемингуэя в подлиннике, можно сразу отправляться сюда. Там и код тоже можно найти.

+46

Гипервизор против руткитов: как это работает

4 min

12KВ последнее время наша компания разрабатывала детектор руткитов на базе аппаратной виртуализации. Проект задумывался с целью разобраться, как можно использовать новые возможности процессоров Intel и AMD для информационной безопасности. После нескольких итераций мы остановились на вполне работоспособном методе детектирования руткитов. О нем и пойдет речь.

+29

Анализ проникновения бота через эксплоит в старых версиях phpmyadmin и рекомендации по настройкам безопасности php-хостинга

11 min

13KИмею на администрировании несколько серверов, на которых хостятся восновном свои проекты, но кроме них ещё довольно много пришлось разместить левых сайтов — клиентов, знакомых, знакомых знакомых и т.п. За время администрирования встречались разные проблемы, поэтому настроены кое-какие мониторинги (zabbix и самописные скрипты).

И вот вчера на одном из серверов скрипт, проверяющий активные соединения, забил тревогу: постоянно висит исходящее соединение на неизвестный хост на порт 433, уже более 9 часов на момент когда я осилил прочитать почту в понедельник утром ;)

При беглом просмотре кроме этого активного соединения больше никаких аномалий и левых процессов в системе не было обнаружено, резкого роста трафика на интерфейсе тоже не обнаружено, но это меня не успокоило, поэтому пришлось выяснять подробнее.

По результатам анализа я выяснил что подобная дыра в безопасности может быть на большинстве серверов с базовыми настройками PHP, поэтому решил сделать пост на хабре чтобы обезопасить остальных владельцев серверов с хостингом от подобных случаев, а также описал способы поиска источников попадания заразы на сервер.

И вот вчера на одном из серверов скрипт, проверяющий активные соединения, забил тревогу: постоянно висит исходящее соединение на неизвестный хост на порт 433, уже более 9 часов на момент когда я осилил прочитать почту в понедельник утром ;)

При беглом просмотре кроме этого активного соединения больше никаких аномалий и левых процессов в системе не было обнаружено, резкого роста трафика на интерфейсе тоже не обнаружено, но это меня не успокоило, поэтому пришлось выяснять подробнее.

По результатам анализа я выяснил что подобная дыра в безопасности может быть на большинстве серверов с базовыми настройками PHP, поэтому решил сделать пост на хабре чтобы обезопасить остальных владельцев серверов с хостингом от подобных случаев, а также описал способы поиска источников попадания заразы на сервер.

+120

Новые бесплатные онлайн курсы от Stanford

1 min

24KВ начале текущего учебного года Stanford организовал 3 бесплатных онлайн курса (основаные на трёх стационарных курсах Стэнфорда): Machine learning, Artificial intelligence и Introduction to Database. Все курсы идут с видео лекциями и домашними заданиями. Для курсов Artificial intelligence и Introduction to Database предусмотрены ещё и экзамены. После успешного окончания любого из курсов будет выслан сертификат (digital-signed pdf) от преподавателя.

И вот, были анонсированы ещё несколько онлайн курсов, которые будут стартовать в январе/феврале 2012 года.

У нас есть замечательный шанс послушать некоторые знаменитые Стэнфордские курсы, записывайтесь!

Update Спасибо recky, который заметил, что добавились ещё несколько курсов. Один из CS секции — по криптографии, и два из Entrepreneurship секции:

UUpdate продолжают радовать, новый доступный курс:

И вот, были анонсированы ещё несколько онлайн курсов, которые будут стартовать в январе/феврале 2012 года.

- Computer Science by Nick Parlante

- Natural Language Processing by Dan Jurafsky and Chris Manning

- Software Engineering for SAAS by Armando Fox and David Patterson

- Human-Computer Interfaces by Scott Klemmer

- Game Theory by Matthew Jackson and Yoav Shoham

- Probabilistic Graphical Models byDaphne Koller

- Machine Learning by Andrew Ng (тот же класс, что идёт сейчас)

У нас есть замечательный шанс послушать некоторые знаменитые Стэнфордские курсы, записывайтесь!

Update Спасибо recky, который заметил, что добавились ещё несколько курсов. Один из CS секции — по криптографии, и два из Entrepreneurship секции:

- Cryptography by Dan Boneh

- The Lean Launchpad by Steve Blank

- Technology Entrepreneurship by Chuck Eesley

UUpdate продолжают радовать, новый доступный курс:

- Design and Analysis of Algorithms I by Tim Roughgarden

+124

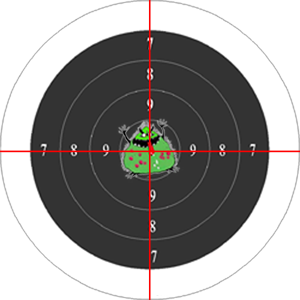

Когда антивирус бессилен

2 min

8.9KМне зачастую приходится чинить домашние компьютеры знакомым и друзьям. Благо есть опыт и кое-какие навыки. От обычных вирусов спасают антивирусы. Но когда только-только появился Trojan.Winlock, это было большой проблемой, потому что модификаций у него море и ни один антивирус не справлялся оперативно с таким потоком. Пришлось учиться делать очистку вручную. Чтобы с этим разобраться в первый раз, было потрачено достаточно времени, часов 5, но теперь вся процедура занимает от силы 10 минут.

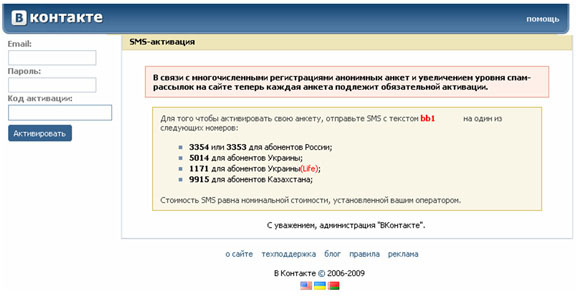

Но недавно я столкнулся с чем-то необычным, что было очень похоже на очередное Trojan.Winlock вымогательство. Для пользователя это выглядело так, что все сайты открываются нормально, но вот с сайтом «Вконтакте» прямо беда — вместо обычного входа требуют прислать денег. Это явно фишинговая атака!

Откуда же идет атака и почему ни антивирусы, ни ручная чистка не спасают?

Компьютер при тщательнейшей проверке оказался абсолютно чистым.

Но недавно я столкнулся с чем-то необычным, что было очень похоже на очередное Trojan.Winlock вымогательство. Для пользователя это выглядело так, что все сайты открываются нормально, но вот с сайтом «Вконтакте» прямо беда — вместо обычного входа требуют прислать денег. Это явно фишинговая атака!

Откуда же идет атака и почему ни антивирусы, ни ручная чистка не спасают?

Компьютер при тщательнейшей проверке оказался абсолютно чистым.

+149

Разбор вредоносной программы под Android на примере Trojan-Spy.AndroidOS.Zbot.a / Android.Smssniffer / Android/SpySMS / AndroidOS_SMSREP.B

6 min

55KСодержание топика можно представить в таком виде:

1. Общая информация об APK-файлах

2. Разбор вредоноса

2.1 Утилиты для разбора

2.2 Разбор

Для того, чтобы лучше понять особенности исследования вредоносных программ под Android необходимо сначала разобраться с тем, что такое APK-файлы. Если вам это уже известно, то можете сразу переходить ко второй части.

1. Общая информация об APK-файлах

2. Разбор вредоноса

2.1 Утилиты для разбора

2.2 Разбор

1. Информация об APK-файлах

Для того, чтобы лучше понять особенности исследования вредоносных программ под Android необходимо сначала разобраться с тем, что такое APK-файлы. Если вам это уже известно, то можете сразу переходить ко второй части.

+32

Обзор зарплат «мобильных» разработчиков

4 min

88KНаша компания занимается подбором IT-персонала во многих крупных городах России и Европы. Два раза в год мы проводим исследования зарплат сотрудников IT компаний, чтобы быть в курсе малейших изменений рынка.

В этом посте была затронута малая часть проводимого исследования. В комментариях народ потребовалхлеба и зрелища более конкретных данных по многим позициям, и я пообещал, что мы будем стараться регулярно публиковать данные о зарплатах по различным специальностям в сфере IT.

Сказано — сделано! Первый пост посвящен детальному разбору зарплат специалистов в сфере мобильных разработок. Руководствоваться будем данными, полученными в ходе исследования в Москве, Санкт-Петербурге и Нижнем Новгороде.

В этом посте была затронута малая часть проводимого исследования. В комментариях народ потребовал

Сказано — сделано! Первый пост посвящен детальному разбору зарплат специалистов в сфере мобильных разработок. Руководствоваться будем данными, полученными в ходе исследования в Москве, Санкт-Петербурге и Нижнем Новгороде.

+72

Проверка кармы пользователя сайта habrahabr.ru с помощью Python на Android

2 min

25KЯ очень люблю язык программирования Python и так же люблю Android OS. Для меня было приятным открытием, что для этой ОС существует полноценный интерпретатор Python, но я постоянно откладывал знакомство с ним. В этой статье я хочу рассказать про основные принципы программирования на этом языке под эту ОС.

+106

Grab — python библиотека для парсинга сайтов

13 min

150KЛет пять-шесть назад, когда я ещё программировал преимущественно на PHP, я начал использовать библиотеку curl для парсинга сайтов. Мне нужен был инструмент, который позволял эмулировать сессию пользователя на сайте, отсылать заголовки обычного браузера, давать удобный способ отсылки POST-запросов. Сначала я пытался использовать напрямую curl-расширение, но его интерфейс оказался очень неудобным и я написал обёртку с более простым интерфейсом. Время шло, я пересел на python и столкнулся с таким же дубовым API curl-расширения. Пришлось переписать обёртку на python.

+78

Порядок разрешения методов в Python

15 min

191KВ этой заметке рассматривается алгоритм MRO С3 и некоторые специфические проблемы множественного наследования. Хотя и алгоритм и проблемы не ограничиваются рамками одного языка, я акцентировал своё внимание на Питоне. В конце приведён список полезных ссылок по данной теме.

+61

Пишем консольный переводчик для *nix на Python

4 min

17KЗдравствуйте. Наверняка Вам встречались незнакомые английские слова или фразы, и Вам постоянно приходилось лезть в браузер, открывать сайт с онлайн переводчиком и переводить, при этом думая как хорошо было бы, если это было реализовано бы в виде софта под *nix.

+20

+187

Information

- Rating

- Does not participate

- Location

- Россия

- Date of birth

- Registered

- Activity