Банковские карты с чипом разработаны так, чтобы не было смысла клонировать их с помощью скиммеров или вредоносных программ, когда вы расплачиваетесь, используя чип карты, а не магнитную полосу. Однако несколько недавних атак на американские магазины показывают, что воры эксплуатируют слабые места реализации этой технологии некоторыми из финансовых организаций. Это позволяет им обходить чип карточки и, по сути, создавать пригодные для использования подделки.

Традиционно пластиковые карты кодируют данные счёта владельца прямым текстом на магнитной полоске. Скиммеры или вредоносное ПО, скрытно установленные в терминалы для оплаты, могут считать с неё данные и записать их. Затем эти данные можно закодировать на любую другую карточку с магнитной полосой и использовать для мошеннических финансовых операций.

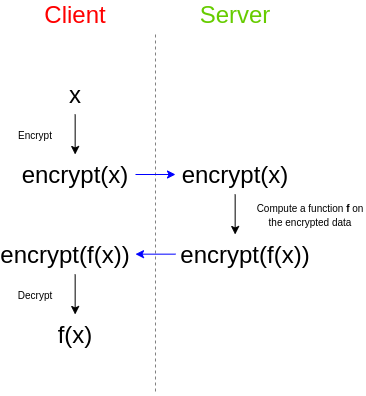

В более современных картах используется технология EMV (Europay + MasterCard + Visa), шифрующая данные учётной записи, хранящиеся на чипе. Благодаря этой технологии каждый раз, когда карта взаимодействует с терминалом, поддерживающим чипы, генерируется единовременный уникальный ключ, который называют токеном или криптограммой.