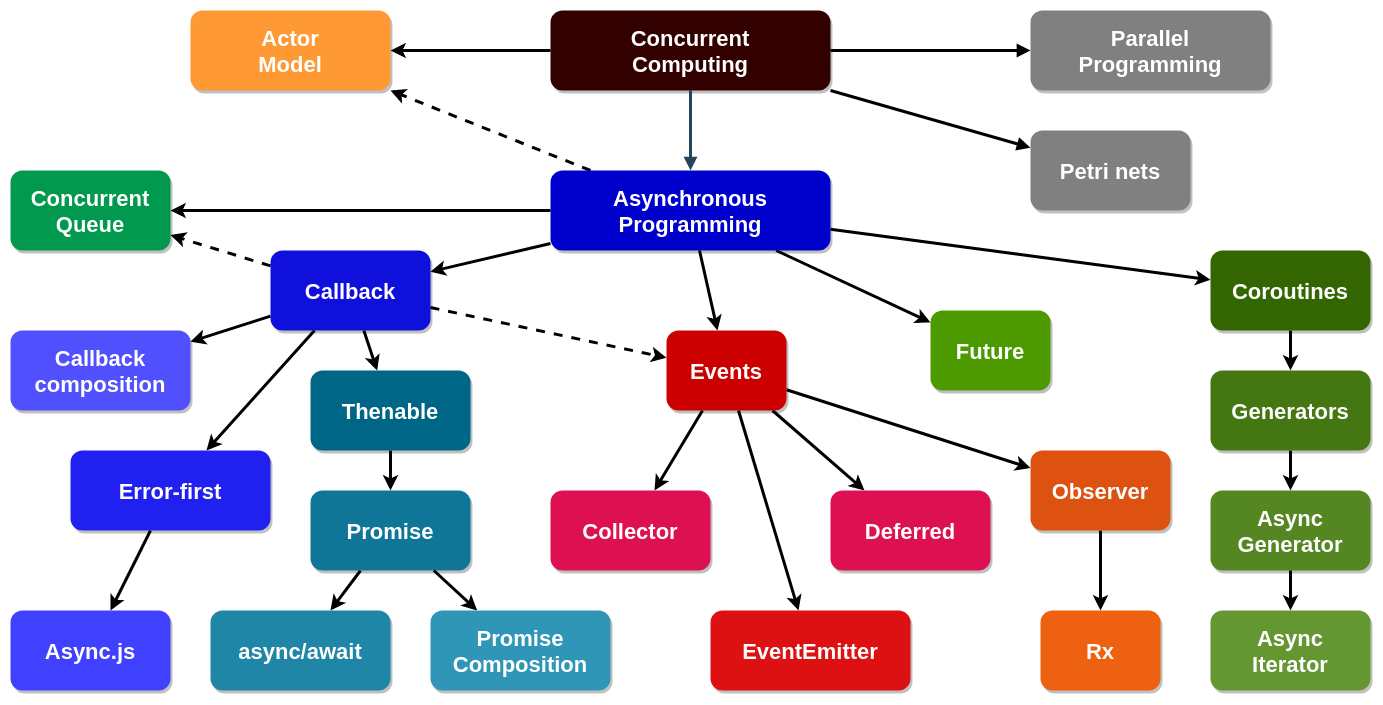

Асинхронное программирование за последнее время стало не менее развитым направлением, чем классическое параллельное программирование, а в мире JavaScript, как в браузерах, так и в Node.js, понимание его приемов заняло одно из центральных мест в формировании мировоззрения разработчиков. Предлагаю вашему вниманию целостный и наиболее полный курс с объяснением всех широко распространенных методов асинхронного программирования, адаптеров между ними и вспомогательных проемов. Сейчас он состоит из 23 лекций, 3 докладов и 28 репозиториев с множеством примеров кода на github. Всего около 17 часов видео: ссылка на плейлист.

Информационная безопасность

Сложные системы. Выход на критический уровень

18 min

9.4KTranslation

Если вы потратили какое-то время на размышления о сложных системах, то наверняка понимаете важность сетей. Сети правят нашим миром. От химических реакций внутри клетки, до сети взаимоотношений в экосистеме, торговых и политических сетей, которые формируют ход истории.

Или рассмотрим эту статью, которую вы читаете. Вероятно, вы нашли её в социальной сети, скачали из компьютерной сети и в настоящее время расшифровываете смысл с помощью своей нейронной сети.

Но сколько бы я ни думал о сетях на протяжении многих лет, до недавнего времени я не понимал важность простой диффузии.

Это наша тема на сегодня: как, насколько хаотично всё движется и распространяется. Некоторые примеры, чтобы подогреть аппетит:

Или рассмотрим эту статью, которую вы читаете. Вероятно, вы нашли её в социальной сети, скачали из компьютерной сети и в настоящее время расшифровываете смысл с помощью своей нейронной сети.

Но сколько бы я ни думал о сетях на протяжении многих лет, до недавнего времени я не понимал важность простой диффузии.

Это наша тема на сегодня: как, насколько хаотично всё движется и распространяется. Некоторые примеры, чтобы подогреть аппетит:

- Инфекционные заболевания, переходящие от носителя к носителю внутри популяции.

- Мемы, распространяющиеся по графу фоловеров в социальных сетях.

- Лесной пожар.

- Идеи и практики, проникающие в культуру.

- Каскад нейтронов в обогащённом уране.

+37

Как мы боремся с копированием контента, или первая adversarial attack в проде

7 min

59KПривет.

Вы знали, что платформы для размещения объявлений часто копируют контент у конкурентов, чтобы увеличить количество объявлений у себя? Они делают это так: обзванивают продавцов и предлагают им разместиться на своей платформе. А иногда и вовсе копируют объявления без разрешения пользователей. Авито — популярная площадка, и мы часто сталкиваемся с такой недобросовестной конкуренцией. О том, как мы боремся с этим явлением, читайте под катом.

+204

Еще один способ отключения сбора телеметрии в OC Windows 10

10 min

356KМикрософт с помощью пасьянса и косынки учила пользователей пользоваться мышью,

теперь с помощью windows 10 учит читать лицензионное соглашение.

После выхода windows 10 сразу появились сообщения о сборе информации о действиях пользователей и много обсуждений, что делать. Достаточно быстро пользователи составили список основных серверов, собирающих информацию и попытались их заблокировать через файл hosts. Но скептики сразу выдвинули здравое предположение, что MS мог предусмотреть этот метод и некоторые адреса прописать в коде. Тем более, что MS всегда может актуализировать адреса серверов через windows update.

В нашей компании начали появляться первые пользователи windows 10, и мы решили опробовать блокировку передачи телеметрии через встроенный windows firewall.

+80

Слепая простота

4 min

25K

В этой статье я расскажу о blind XSS — это довольно простая, но зачастую очень эффективная атака на веб-приложения. Эксплуатация таких векторов атак приводит к захвату админ-панелей различных сервисов, в том числе софтверных гигантов.

UPD: часть пейлоадов из статьи сработало на агрегаторах/парсерах Хабра, такие дела :)

+49

Глубины SIEM: экспертиза. Чьи правила корреляции лучше

8 min

6.5KМногие из тех, кто сталкивался с SIEM, знакомы с разработкой правил корреляции. Производители SIEM-решений, коммерческие SOC, интеграторы — все предлагают свои правила и утверждают, что они лучше других. Так ли это на самом деле? Как выбрать поставщика правил? Что такое экспертиза в SIEM? Поразмышляем на эти темы под катом.

+4

Информационные системы с понятийными моделями. Часть первая

13 min

12KВнедряя современные информационные системы, крупные компании рассчитывают быстрее принимать решения, обнаруживать скрытые для бизнеса резервы и возможности, анализировать накопленный опыт и выстраивать прогнозы на основе выявленных закономерностей. Однако реальная отдача от информационных систем часто оказывается значительно ниже, а сроки внедрения и затраты – выше ожидаемых. Причин может быть великое множество, в том числе и связанных с неэффективным управлением, человеческим фактором, устарелой инфраструктурой.

Существенные недостатки есть и у самих информационных систем. В этой статье я предлагаю поговорить не о традиционных – трёхслойных – АИС, а о системах с четырехслойной архитектурой, где новый четвертый слой – слой представления – реализует понятийную модель предметной области. Для актуализации модели при изменениях в предметной области не требуется программировать. Более того, как актуализация модели, так и прикладные задачи решаются посредством семантически инвариантных для всех предметных областей операций над сущностями понятий.

В итоге удается улучшить вычислительные, технологические и эксплуатационные характеристики информационных систем с понятийными моделями предметной области. Но об этом далее.

Существенные недостатки есть и у самих информационных систем. В этой статье я предлагаю поговорить не о традиционных – трёхслойных – АИС, а о системах с четырехслойной архитектурой, где новый четвертый слой – слой представления – реализует понятийную модель предметной области. Для актуализации модели при изменениях в предметной области не требуется программировать. Более того, как актуализация модели, так и прикладные задачи решаются посредством семантически инвариантных для всех предметных областей операций над сущностями понятий.

В итоге удается улучшить вычислительные, технологические и эксплуатационные характеристики информационных систем с понятийными моделями предметной области. Но об этом далее.

+33

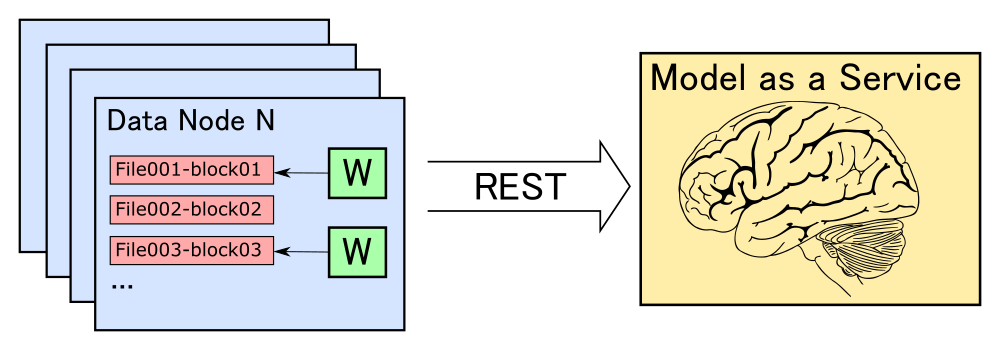

Классификация больших объемов данных на Apache Spark с использованием произвольных моделей машинного обучения

18 min

14KЧасть 1: Постановка задачи

Привет, Хабр! Я архитектор решений в компании CleverDATA. Сегодня я расскажу про то, как мы классифицируем большие объемы данных с использованием моделей, построенных с применением практически любой доступной библиотеки машинного обучения. В этой серии из двух статей мы рассмотрим следующие вопросы.

- Как представить модель машинного обучения в виде сервиса (Model as a Service)?

- Как физически выполняются задачи распределенной обработки больших объемов данных при помощи Apache Spark?

- Какие проблемы возникают при взаимодействии Apache Spark с внешними сервисами?

- Как при помощи библиотек akka-streams и akka-http, а также подхода Reactive Streams можно организовать эффективное взаимодействие Apache Spark с внешними сервисами?

Изначально я планировал написать одну статью, но так как объем материала оказался достаточно большим, я решил разбить ее на две части. Сегодня в первой части мы рассмотрим общую постановку задачи, а также основные проблемы, которые необходимо решить при реализации. Во второй части мы поговорим о практической реализации решения данной задачи с использованием подхода Reactive Streams.

+53

Схемы электрические. Типы схем

4 min

665K

Привет Хабр!

Чаще в статьях приводят вместо электрических схем красочные картинки, из-за этого возникают споры в комментариях.

В связи с этим, решил написать небольшую статью-ликбез по типам электрических схем, классифицируемых в Единой системе конструкторской документации (ЕСКД).

+39

Как общаются машины: протокол Modbus

7 min

329K

Протокол Modbus — самый распространенный промышленный протокол для M2M-взаимодействия. Является стандартом де-факто и поддерживается почти всеми производителями промышленного оборудования.

Благодаря универсальности и открытости, стандарт позволяет интегрировать оборудование разных производителей. Modbus используется для сбора показания с датчиков, управления реле и контроллерами, мониторинга, и т.д.

В статье разберем реализации протокола Modbus, форматы данных, программное обеспечение для работы с протоколом. Попробуем на практике прочитать данные из устройства.

+32

Application Centric Infrastructure. Архитектура сети будущего — от рассуждений к делу

7 min

23KПоследние несколько лет Cisco активно продвигает новую архитектуру построения сети передачи данных в ЦОД — Application Centric Infrastructure (или ACI). Некоторые с ней уже знакомы. А кто-то даже успел внедрить её на своих предприятиях, в том числе и в России. Однако для большинства ИТ-специалистов и ИТ-руководителей ACI пока является либо непонятной аббревиатурой, либо всего лишь рассуждением о будущем.

В этой статье мы постараемся это будущее приблизить. Для этого мы расскажем об основных архитектурных компонентах ACI, а также проиллюстрируем способ её применения на практике. Кроме того, в ближайшее время мы организуем наглядную демонстрацию работы ACI, на которую может записаться каждый заинтересованный ИТ-специалист.

В этой статье мы постараемся это будущее приблизить. Для этого мы расскажем об основных архитектурных компонентах ACI, а также проиллюстрируем способ её применения на практике. Кроме того, в ближайшее время мы организуем наглядную демонстрацию работы ACI, на которую может записаться каждый заинтересованный ИТ-специалист.

+3

Tree — убийца JSON, XML, YAML и иже с ними

11 min

175KRecovery Mode

Здравствуйте, меня зовут Дмитрий Карловский и я… много думал. Думал я о том, что не так с XML и почему его в последнее время променяли, на бестолковый JSON. Результатом этих измышлений стал новый стандарт формат данных, который вобрал в себя гибкость XML, простоту JSON и наглядность YAML.

Tree — двумерный бинарно-безопасный формат представления структурированных данных. Легко читаемый как человеком так и компьютером. Простой, компактный, быстрый, выразительный и расширяемый. Сравнивая его с другими популярными форматами, можно составить следующую сравнительную таблицу:

Tree — двумерный бинарно-безопасный формат представления структурированных данных. Легко читаемый как человеком так и компьютером. Простой, компактный, быстрый, выразительный и расширяемый. Сравнивая его с другими популярными форматами, можно составить следующую сравнительную таблицу:

Tree — двумерный бинарно-безопасный формат представления структурированных данных. Легко читаемый как человеком так и компьютером. Простой, компактный, быстрый, выразительный и расширяемый. Сравнивая его с другими популярными форматами, можно составить следующую сравнительную таблицу:

Tree — двумерный бинарно-безопасный формат представления структурированных данных. Легко читаемый как человеком так и компьютером. Простой, компактный, быстрый, выразительный и расширяемый. Сравнивая его с другими популярными форматами, можно составить следующую сравнительную таблицу:| Больше — лучше | JSON | XML | YAML | INI | Tree |

|---|---|---|---|---|---|

| Человекопонятность | 3 | 1 | 4 | 5 | 5 |

| Удобство редактирования | 3 | 1 | 4 | 5 | 5 |

| Произвольная иерархия | 3 | 3 | 3 | 1 | 5 |

| Простота реализации | 3 | 2 | 1 | 5 | 5 |

| Скорость парсинга/сериализации | 3 | 1 | 1 | 5 | 5 |

| Размер в сериализованном виде | 3 | 1 | 4 | 5 | 5 |

| Поддержка поточной обработки | 0 | 0 | 5 | 5 | 5 |

| Бинарная безопасность | 3 | 0 | 0 | 0 | 5 |

| Распространённость | 5 | 5 | 3 | 3 | 0 |

| Поддержка редакторами | 5 | 5 | 3 | 5 | 1 |

| Поддержка языками программирования | 5 | 5 | 3 | 5 | 1 |

+61

Почему размытие плохо скрывает конфиденциальную информацию

5 min

70KTranslation

Наверняка все видели по телевизору и в интернете фотографии людей, специально размытые, чтобы скрыть их лица. Например, Билл Гейтс:

По большей части это работает, поскольку нет удобного способа обратить размытие обратно в достаточно детализированное фото, чтобы распознать лицо. Так что с лицами всё нормально. Однако многие прибегают к размытию конфиденциальных чисел и текста. Я покажу, почему это плохая идея.

По большей части это работает, поскольку нет удобного способа обратить размытие обратно в достаточно детализированное фото, чтобы распознать лицо. Так что с лицами всё нормально. Однако многие прибегают к размытию конфиденциальных чисел и текста. Я покажу, почему это плохая идея.

+157

Когнитивное выпрямление: сеанс иллюзий с полным разоблачением

8 min

32KНа иллюстрации выше вы видите диаграмму когнитивных искажений — систематических отклонений в восприятии реальности. Полную версию картинки на русском языке вы можете посмотреть тут, а по этой ссылке найдете оригинальные данные в JSON-формате. 175 увлекательных когнитивных багов появились не на пустом месте — у каждого есть первопричина, хотя в некоторых случаях ученые не до конца определились с источником возникновения ошибки восприятия.

Обычно искажению предшествуют переизбыток информации, сложность понимания, необходимость быстрого реагирования или ограничения нашей памяти. Но наиболее частой причиной являются особенности человеческого мышления. Один из самых интересных видов ошибок — оптические иллюзии. Сегодня поговорим именно об этом, поскольку визуальные иллюзии лучше всего демонстрируют способы создания мозгом внутри себя ощущение реальности. Изучая эти механизмы, мы лучше пониманием, как сделать неотличимый от физического виртуальный мир.

+68

Обман автоматизированных камер наблюдения

2 min

20K

В последние годы возрос интерес к моделям машинного обучения, в том числе для распознавания зрительных образов и лиц. Хотя технология далека от совершенства, она уже позволяет вычислять преступников, находить профили в социальных сетях, отслеживать изменения и многое другое. Simen Thys и Wiebe Van Ranst доказали, что, внеся лишь незначительные изменения во входную информацию свёрточной нейронной сети, можно подменить конечный результат. В этой статье мы рассмотрим визуальные патчи для проведения атак на распознавание.

+57

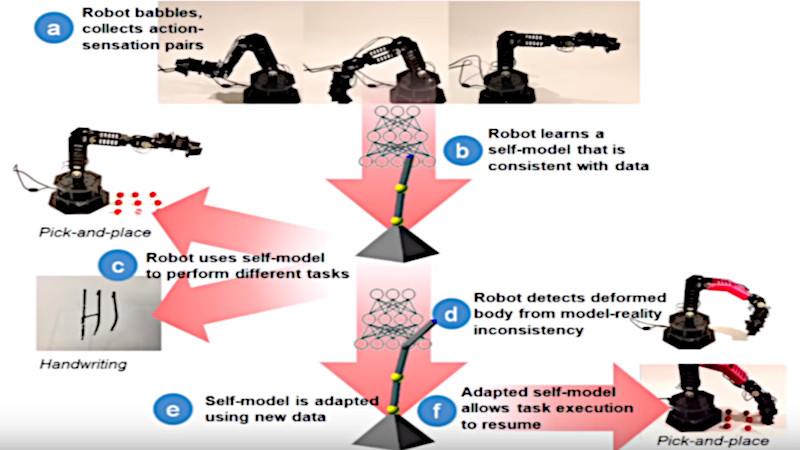

ПО для управления роборукой, автоматически определяющее её конфигурацию

2 min

5.8KTranslation

Если вы когда-нибудь писали ПО для управления роборукой или вообще любым роботоподобным механизмом с числом степеней свободы более трёх, то знаете, что большую часть времени занимает программирование собственно перемещений. А теперь представьте, что вы построили роборуку, соединив звенья и приводы как угодно, а ПО определило длины звеньев, их расположение, углы поворота, и так далее.

Именно так поступили исследователи Columbia Research, написав ПО, которое обучается устройству управляемой им роборуки, не имея никакого первоначального представления о физике, геометрии или динамических характеристиках двигателей. Сразу после первого запуска ему неизвестно, какой формы роборука, как работают её двигатели, как и на что каждый из них влияет. В течение примерно полутора суток, совершая поначалу осторожные перемещения, кажущиеся беспорядочными, и получая обратную связь о происходящем, ПО при помощи глубинного обучения конфигурирует встроенный в него симулятор таким образом, чтобы виртуальная роборука максимально походила на физическую.

+31

Очередные странности в алгоритмах ГОСТ Кузнечик и Стрибог

3 min

81KПривет, %username%!

Криптографические алгоритмы в России не проходят через открытые конкурсы, их просто спускают нам свыше. И рано или поздно это сильно нам аукнется. Эта статья об очередном исследовании наших ГОСТов.

Криптографические алгоритмы в России не проходят через открытые конкурсы, их просто спускают нам свыше. И рано или поздно это сильно нам аукнется. Эта статья об очередном исследовании наших ГОСТов.

+147

Почему нельзя ходить по крылу у края и угол атаки

6 min

79KЭтот случай рассказал мой отец. Он был авиационным инженером на заводе и отвечал за конечную сдачу изделия заказчику. Приземлялся истребитель, который буквально недавно выкатили из цеха окончательной сборки. Мягкое касание, штатная посадка. В общем, обычный испытательный полет. Ничего нового. Но пилот не улыбается, как обычно.

— Что такое, Женя? — спрашивает мой отец лётчика.

— Всё хорошо, Валер, но пока «неуд»: угол атаки врёт, и врёт намного. Я не подпишу акт приёмки.

— На сколько?

— Прямо намного.

— Хм… Будем посмотреть.

Как он мог это почувствовать? Каких-то 5–7 градусов. Неужели он так хорошо чувствует машину? В начале моей лётной карьеры этот вопрос меня затрагивал за живое, поэтому рассказ отца я слушал с особым интересом.

— Что такое, Женя? — спрашивает мой отец лётчика.

— Всё хорошо, Валер, но пока «неуд»: угол атаки врёт, и врёт намного. Я не подпишу акт приёмки.

— На сколько?

— Прямо намного.

— Хм… Будем посмотреть.

Как он мог это почувствовать? Каких-то 5–7 градусов. Неужели он так хорошо чувствует машину? В начале моей лётной карьеры этот вопрос меня затрагивал за живое, поэтому рассказ отца я слушал с особым интересом.

+144

По следам RTM. Криминалистическое исследование компьютера, зараженного банковским трояном

7 min

14K

Об атаках банковского трояна RTM на бухгалтеров и финансовых директоров писали довольно много, в том числе и эксперты Group-IB, но в публичном поле пока еще не было ни одного предметного исследования устройств, зараженных RTM. Чтобы исправить эту несправедливость, один из ведущих специалистов Group-IB по компьютерной криминалистике — Олег Скулкин подробно рассказал о том, как провести криминалистическое исследование компьютера, зараженного банковским трояном в рамках реагирования/расследования инцидента.

+15

Новый Wi-Fi 6 интересен со всех сторон. Тут и физическое перестроение антенн, и поддержка OFDMA — множественного доступа с ортогональным частотным разделением каналов, и уплотнение информации за счет поддержки модуляции QAM 1024, что позволяет увеличить количество бит передаваемой информации в расчете на 1 Гц частотного диапазона, и маркировка пакетов в каналах с целью распознавания «свой-чужой», и спящие режимы. Плюс гибкость настройки и высокие скорости передачи данных.

+38

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Registered

- Activity

Specialization

Chief information officer (CIO), Руководитель ИБ (CISO)

Lead

Protection of information

Information Security

Network security

Cryptography

Forensics

IDS

Firewall

Network administration

Virtualization

System administration