update:

update: Мы ещё живы и

наконец-то открыли продажи!готовим первую партию к продаже конце сентября.

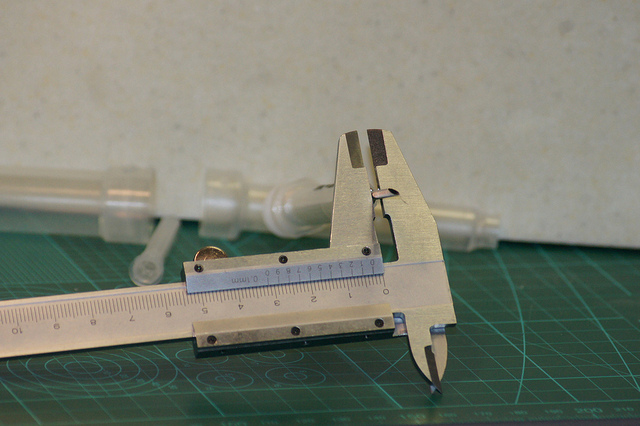

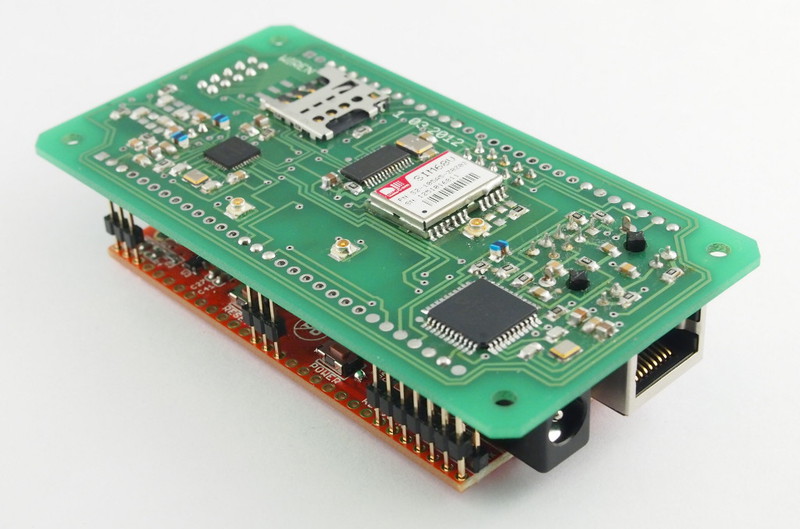

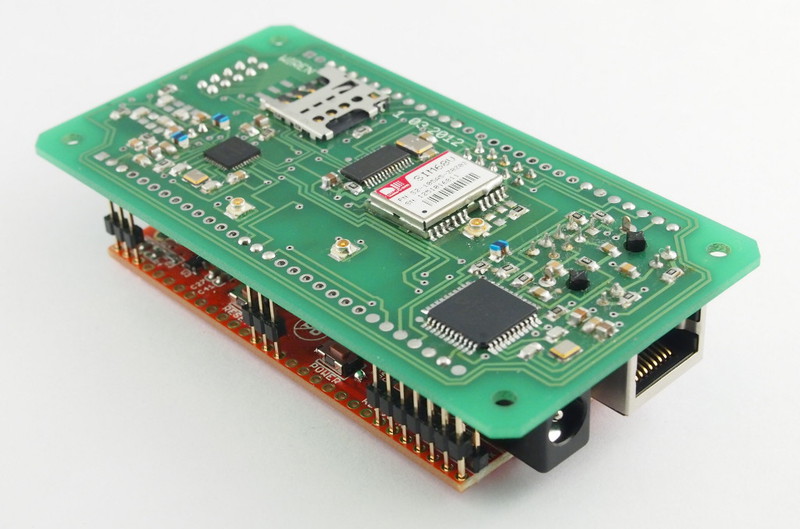

Новая версия стала куда лучше и выглядит теперь вот так:

Подробности в нашем

блоге.

/update

TL;DR (Abstract)

Мы сделали маленький «одноплатный» встраиваемый компьютер с хорошим набором периферии, в основном беспроводной (GSM/GPRS, NFC, Wi-Fi, GPS, Ethernet, etc). Рабочее название — Wiren Board (от

Wireless

Enabled)

Предполагается, что использоваться он будет для всяческой автоматизации — то есть в качестве «мозга» для оборудования. Если вы хотите сделать умное устройство, не разрабатывая целиком собственное сложное железо, то это для вас. Впрочем, для DIY наш компьютер тоже весьма полезен, и об этом направлении мы не забыли при разработке. Если понадобится дополнить чем-то специфическим — функциональность можно расширять готовыми модулями. Что ещё приятно, стоимость компьютера мы планируем сделать всего около $100.

Первая версия уже готова, открыт предзаказ.

Что привело нас к разработке встраиваемого компьютера, через какие этапы мы прошли, и что в итоге получилось — читайте дальше.

На волне охватившей жителей США паники «наше правительство следит за нами» (сюрприз!),

На волне охватившей жителей США паники «наше правительство следит за нами» (сюрприз!),