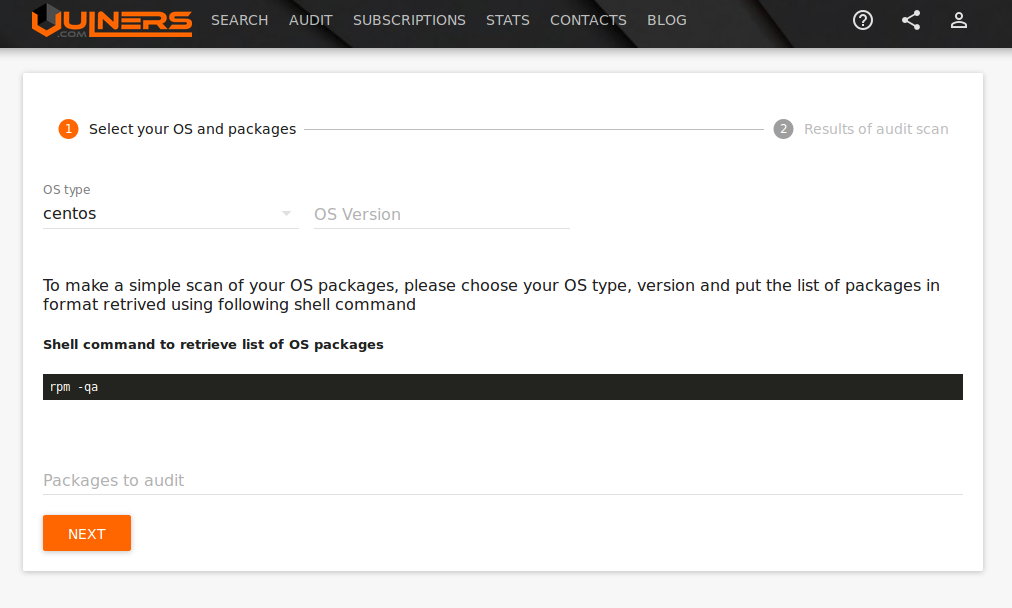

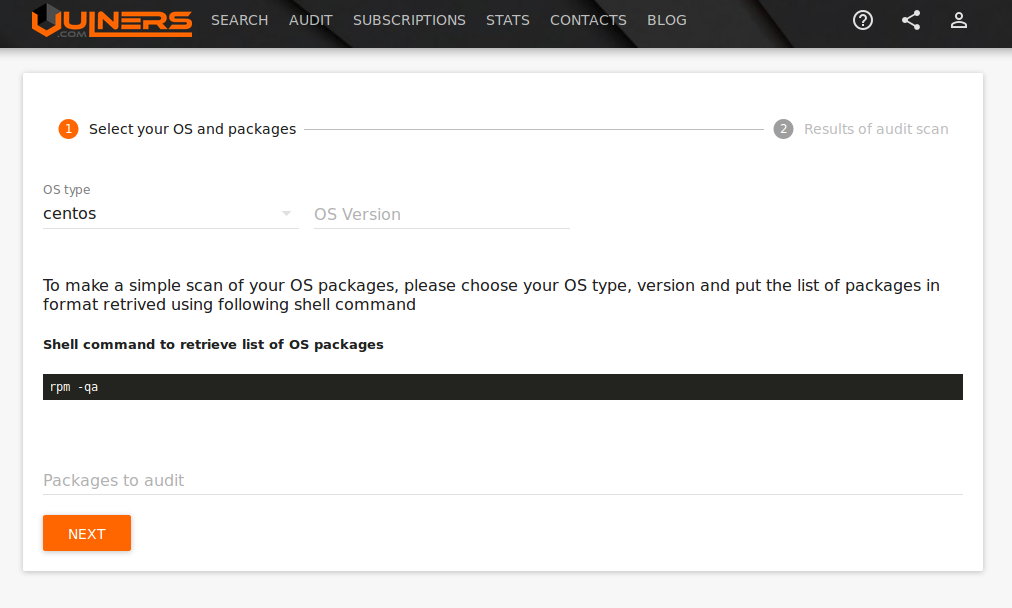

Откуда мы получаем информацию об уязвимостях Linux? Для этого мы парсим бюллетени вендоров. Покажем процедуру разбора на примере бюллетеня безопасности Debian DSA-3638.

Information Security

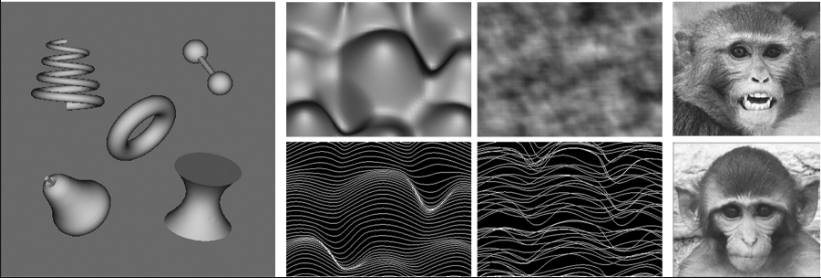

Приветствую тебя, Хабр! Наверняка вы заметили, что тема стилизации фотографий под различные художественные стили активно обсуждается в этих ваших интернетах. Читая все эти популярные статьи, вы можете подумать, что под капотом этих приложений творится магия, и нейронная сеть действительно фантазирует и перерисовывает изображение с нуля. Так уж получилось, что наша команда столкнулась с подобной задачей: в рамках внутрикорпоративного хакатона мы сделали стилизацию видео, т.к. приложение для фоточек уже было. В этом посте мы с вами разберемся, как это сеть "перерисовывает" изображения, и разберем статьи, благодаря которым это стало возможно. Рекомендую ознакомиться с прошлым постом перед прочтением этого материала и вообще с основами сверточных нейронных сетей. Вас ждет немного формул, немного кода (примеры я буду приводить на Theano и Lasagne), а также много картинок. Этот пост построен в хронологическом порядке появления статей и, соответственно, самих идей. Иногда я буду его разбавлять нашим недавним опытом. Вот вам мальчик из ада для привлечения внимания.

Бесконтактные технологии постепенно становятся важной частью современной жизни – как для компаний, так и для рядовых пользователей. За последние несколько лет, например, мы могли наблюдать, как компании, работающие на рынке пассажирских перевозок, прошли путь от внедрения своих собственных систем на базе бесконтактных платежных карт, до принятия моментальных платежей через банковские карты с поддержкой бесконтактных технологий, а в последнее время – и вовсе стали поддерживать оплату через сотовые телефоны и носимые устройства с поддержкой NFC, такие как Apple Watch. И если раньше бесконтактные терминалы были для нас скорее в диковинку, то сейчас мы видим их практически каждый день. Сегодня и компании из других отраслей начинают изучать, какие возможности открывают им бесконтактные технологии в их секторе.

За последнее время было проведено множество исследований потребительского мнения и уровня проникновения бесконтактных решений, и, хотя изначально уровень доверия к этой технологии был весьма невысоким, по мере того, как пользователи осознали преимущества бесконтактных платежей и доступность этой технологии увеличилась, вырос и уровень доверия к ней. Вырос настолько, что в этом году крупнейшие банки Великобритании увеличили максимальный лимит для бесконтактных транзакций с 20 до 30 фунтов стерлингов (немного, но нам сейчас важна динамика).