Как известно, интернет был придуман чтобы было куда скидывать фотки ню, и действительно adult media индустрия это хороший индикатор развития любой технологии. А что же с ИИ?

User

Как известно, интернет был придуман чтобы было куда скидывать фотки ню, и действительно adult media индустрия это хороший индикатор развития любой технологии. А что же с ИИ?

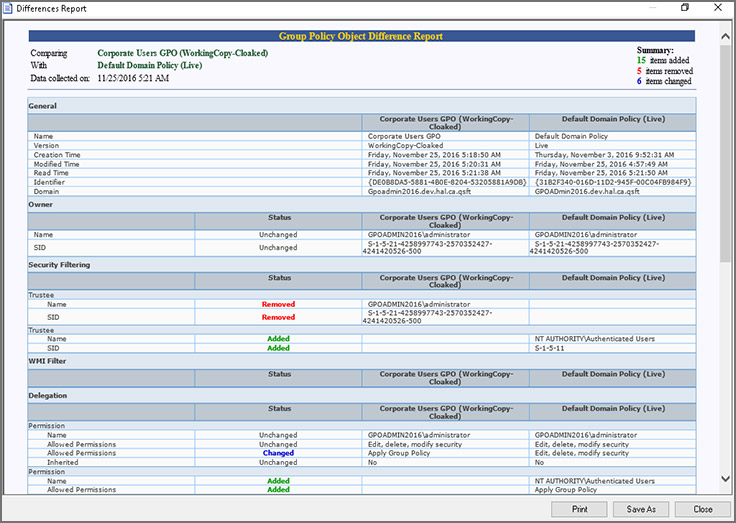

Как-то давно на хабре публиковалась статья Опытные мелочи Windows-админа. В ней рассказывалось как быстро и достаточно эффективно находить компьютеры на которых залогинился тот или иной пользователь.

Мне эта идея понравилась, т.к. всё делается достаточно просто, быстро и без модификации схемы Active Directory. Я постепенно улучшал изложенные в статье подходы и в итоге появились три скрипта, которыми я и хочу поделится с вами.

В последние месяцы в киберпространстве развернулась настоящая война, отчего незащищенные информационные активы значительно пострадали, а пользователи защитного инструментария от западных «партнеров» столкнулись с серьезнейшими санкциями, ограничивающими использование их ПО. Поэтому мы решили посмотреть на рынок отечественного ПО, разработанного для усиления «инфобеза».

Обычно на вопрос "Какой сканер безопасности купить?" вспоминаются лишь OpenVas и Nessus (Tenable). Но есть и другие достойные отечественные продукты, о которых мы сегодня и поговорим – это продукты для корпоративного сегмента, полностью лицензированные под все российские требования безопасности и имеющие сертификаты ФСТЭК и ФСБ:

CBDC (цифровая валюта) станет реальностью и станет важной и, возможно, доминирующей формой цифровой валюты в будущем. Суть цифровых валют — это определенность, поскольку глобальное развитие финансов требует инноваций от центральных банков. Преимущества для центральных банков очевидны: более жесткий контроль, выдающиеся возможности отслеживания и мониторинга, способность быстро реализовывать меры денежно-кредитной политики и способность противостоять растущему влиянию финтеха и финансовых институтов. Тем не менее, у этих новых инноваций есть и темная сторона.

Технологии контейнеризации, возможно, как и у большинства из нас, плотно засели в моей голове. И казалось бы, просто пиши Dockerfile и не выпендривайся. Но всегда же хочется узнавать что‑то новое и углубляться в уже освоенные темы. По этой причине я решил разобраться в реализации контейнеров в ОС на базе ядра linux и в последствие создать свой «контейнер» через cmd.

...и нет, статья не кликбейт, сегодня у нас действительно пойдет речь о довольно уникальном телефоне, который разработали в России специально для госслужб.

Иногда мне в руки попадают весьма интересные и диковинные гаджеты, порой выпускающиеся в тысячных, а то и штучных экземплярах. Когда мне предложили простенькую раскладушку, с виду точь в точь повторяющую Samsung C3520, я сначала подумал что это бюджетный китайский новодельный телефон. Однако, когда я увидел что-же у него находится под аккумулятором, я понял что с ним всё не так просто и решил его разобрать. Моему удивлению не было предела, так что если и вам интересно — добро пожаловать под кат!

Добрый день!

Меня зовут Максим Торнов и я продолжительное время занимаюсь областью управления рисками, присущими ИТ. Данный материал является продолжением статьи «Управление риском ИТ» (https://habr.com/ru/post/599047/).

В этой статье хочу поделиться своим мнением, знаниями и опытом в части внедрения контроля над ИТ, а главное, тем, как можно убедить владельцев ИТ систем, автоматизированных сервисов и процессов в необходимости управления рисками, присущими ИТ (включая риски ИБ), и какие выгоды это может принести им и компании.

В публикациях о различных уязвимостях и инцидентах информационной безопасности часто встречается аббревиатура CVE. CVE (Common Vulnerabilities and Exposures) – это список известных уязвимостей и дефектов безопасности. Рассмотрим, что он из себя представляет и какие дефекты безопасности из него были востребованы у хакеров в 2021 году.

Руководство по парольной политике. Часть 1

Перевод чрезвычайно полезного документа от большого коллектива авторов. Содержит конкретные рекомендаци и объединяет появившиеся в последнее время руководства по парольной политике в одном месте, с целью создать универсальную парольную политику, которую можно использовать везде, где это потребуется.

Продолжение. С первой частью можно ознакомиться здесь.

Вторая часть универсального руководства, переведенного экспертами Origin Security специально для наших читателей. Ознакомившись с этим документом, вы узнаете буквально все о создании надежных паролей.

На работе мне постоянно приходится постоянно переключаться между раскладками и все бы ничего, но запятые и кавычки в русской и английской версии всегда путают мои пальцы. Как то осенью, в очередной раз услышав от Лебедева про «трагедию запятой» и натолкнувшись универсальную раскладку от Ильи Широкова я решил все исправить.

Про то как я боролся с запятыми, и на какой раскладке остановился будет отельный рассказ. А пока про муки выбора механической клавиатуры.

Всем привет! Меня зовут Тимур, в компании YADRO я разрабатываю ПО для коммутаторов KORNFELD. Однажды на работе мне потребовалось написать программу для включения прослушивания интерфейсов, которые удовлетворяют определенной конфигурации системы. Старшие коллеги сказали, что это можно сделать с помощью netlink. Я начал разбираться в этой технологии с нуля, потратил больше двух месяцев на изучение протокола, написание обработчика и хочу поделиться своим опытом.

Я постараюсь не просто осветить теорию и представить готовый код, а показать, как с netlink можно сделать именно то, что вам нужно. Как узнать, что именно делает система при настройке сетевых интерфейсов и как обрабатывать ее команды. Это важно, поскольку из множества сообщений от netlink для решения конкретной задачи обычно нужны лишь некоторые.

Приветствую, коллеги! Меня зовут @ProstoKirReal Мне бы хотелось с вами обсудить как работает интернет от кабелей на витой паре, соединяющие простые локальные сети до подводных коммуникационных кабелей соединяющие между собой континенты и основные операторские сети.

В предыдущей статье я рассказывал о коммутаторах, маршрутизаторах, их основных различиях и назначении, а также разбирал работу простых сетей на примере сетей с сетевым концентратором (хабом) и коммутаторами.

В этом цикле статей я не стану учить вас настраивать оборудование и проектировать сети. Я расскажу об основных (и не только) принципах построения сети, а также о функционировании сети и сетевых протоколов в стеке TCP/IP.

Я буду часто ссылаться к предыдущим статьям, где уже описывал сетевые протоколы. Это позволит мне сократить объемный текст.

В последние месяцы всё чаще слышим про «reasoning-модели», способные не просто продолжать текст, а действительно шаг за шагом решать сложнейшие задачи цепочкой рассуждений (chain-of-thought). Впервые такой подход эффектно показали в OpenAI o1, но, к сожалению, подробности там остаются секретными. Недавно же команда DeepSeek наделала шуму с открытыми вариантами R1 и R1-Zero, созданными поверх их собственной большой MoE-модели DeepSeek-V3. В этом посте я не стану углубляться в вопрос «чья модель лучше — o1 или R1». Зато разберу, какие главные технические детали стоят за R1, почему Zero-версия выглядит особо захватывающе, и как именно авторам удалось обучить модель мыслить.