DDOS-атаки – одна из наиболее распространенных сегодня киберугроз для онлайн-бизнеса. Понимание этой угрозы очень важно для разработки стратегии ИТ-безопасности организации.

В исследовании компании Imperva приводятся ключевые факты o том, как изменяется ситуация с DDOS-атаками в настоящее время. В исследовании используются собственные данные компании, которая предоставляет услуги по защите сайтов и является одним из заметных игроков на этом рынке. Поэтому приведенные данные могут являться полезным индикатором того, что сейчас происходит в целом в мире DDOS-атак.

За период со 2-го кв. 2015-го по 1-й кв. 2016-го большинство атак (60%) составляли атаки уровня приложения. Однако если рассматривать их долю поквартально, она снизилась за рассматриваемый период более чем на 5%.

Если этот тренд будет продолжаться, то к 2018 году атаки сетевого уровня станут настолько же распространены как и атаки уровня приложения.

Как видно из графика, число атак обоих типов удвоилось за прошедший год. В это время у компании Incapsula увеличилось число клиентов, и этот фактор тоже влияет на эту цифру. Но есть и другие факторы, отмечают авторы:

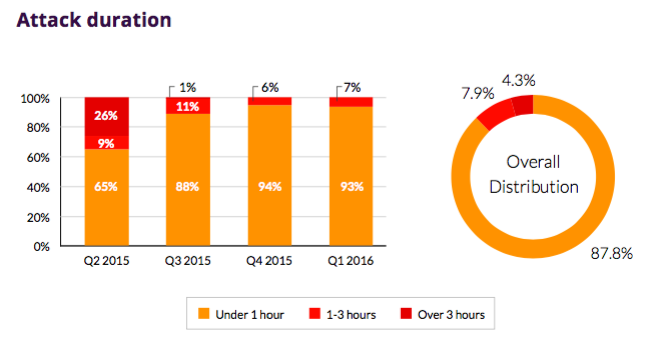

- Рост услуг по типу «DDOS на заказ». Подобные услуги позволяют кому угодно запустить короткую атаку, например, 30-минутный наплыв сетевого трафика без каких-либо продвинутых технологий обхода защиты. Доля подобных атак выросла с 63,8% во 2-м квартале 2015 г. до 93% в 1-м квартале 2016 г.

- Использование тактики множественных небольших атак. Злоумышленники используют такую тактику для того, чтобы «вымотать» персонал служб ИТ-безопасности, а также чтобы вынудить компанию-жертву держать во включенном состоянии средства подавления атаки, которые иногда могут приводить к деградации оказываемых компанией услуг. И наконец подобные частые небольшие атаки используются для маскировки или отвлечения от других атак, например, с целью взлома сети компании или похищения данных.

Тренды в атаках сетевого уровня

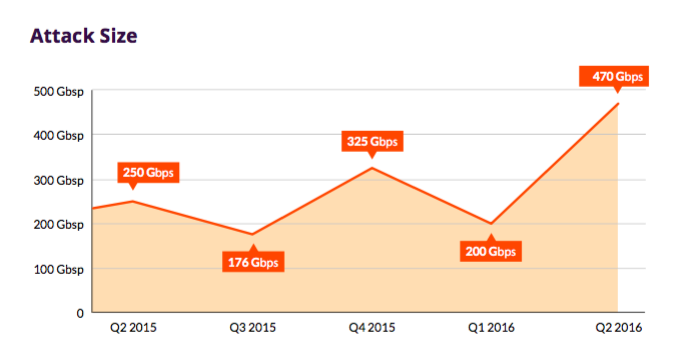

Объем атаки обычно определяется в гигабитах в секунду (Gbps) и является основной метрикой такой угрозы. За последний год было подавлено много атак объемом более 200 Gpbs, такие атаки перестали быть чем-то необычным.

На графике показаны наибольшие объемы атаки сетевого уровня.

В том числе, во 2-м квартале 2016 г. была зарегистрирована атака объемом 470 Gbps, одна из крупнейших за историю Интернета.

Одна из особенностей этой атаки заключалась в использовании небольших сетевых пакетов, что позволяло злоумышленникам добиться высокой скорости пересылки пакетов, а также высокой пропускной способности. Это стало новой особенностью, которая теперь проявляется во многих атаках.

Полагаясь на высокую скорость пересылки пакетов, злоумышленники пытаются использовать недоработки существующих устройств подавления атак, большинство из которых не могут справиться с такими высокими нагрузками. Предположительно, число таких атак будет возрастать и далее.

Самая длительная атака продолжалась 54 дня, но на протяжении года был заметен тренд на убывание длительности атаки. Наиболее массовыми являются краткосрочные атаки длительностью менее 30 минут.

Рост числа атак сетевого уровня происходит в основном из-за роста популярности сервисов типа «DDOS на заказ». Подобные сервисы позволяют запустить атаку длительностью от минуты и стоимостью от 5 долларов.

Поскольку атаки подобного уровня составляют до 90% всех атак, это говорит о том, что меняется профиль заказчика атак. Это непрофессионалы в области ИТ, которые используют DDOS-атаки для вымогательства, а иногда просто для развлечения.

Этот тренд приводит к тому, что потенциальными жертвами становятся онлайн-бизнесы небольшого размера, которые раньше могли не считать себя возможной целью для злоумышленников.

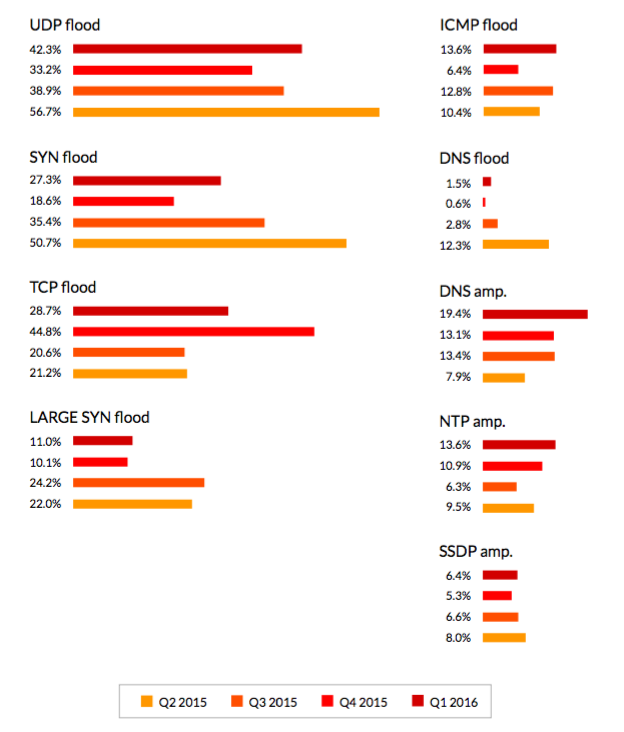

Использование различных видов трафика в одной атаке отражает уровень сложности. Наблюдается тренд на снижение доли многовекторных атак, и объяснение этому также в том, что увеличивается доля атак, заказанных непрофессионалами.

Интересно то, что в 1-м квартале 2016 года значительно выросла доля атак, использующих 5 и более векторов. Это напоминает о том, что в то время как «любители» увеличивают количество простейших атак по их заказу, действительно профессиональные киберпреступники продолжают улучшать свои методы.

Тренды в атаках уровня приложений

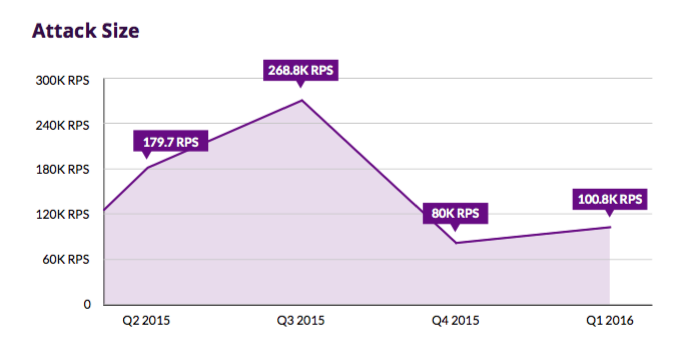

Объем атаки подобного рода вторичен, поскольку большинство серверов может быть обрушено всего лишь несколькими сотнями запросов в секунду (RPS).

Но на протяжении года наблюдались атаки гигантских объемов, в том числе 268 000 RPS – самая большая в истории сервиса. Цель подобных атак – не только «уронить» цель, но и пробить брешь в защитном периметре.

Как и в случае с атаками сетевого уровня, наблюдаются примеры усложнения атак, где злоумышленники экспериментируют с редкими и уникальными методами. В частности, в одном случае атаки через HTTP-трафик цель бомбардировалась ненормально большими запросами POST (на загрузку файлов).

При объеме атаки в 163 000 RPS, атакующие смогли сгенерировать DDOS-трафик на 8,7 Gbps. Это неслыханно для атак уровня приложений, где объем трафика редко превышает 0,5 Gbps. Эта атака использовала некоторые нюансы и слабые места гибридной системы подавления DDOS. Такая сложность атаки дает представление о том, насколько глубокое понимание некоторые злоумышленники имеют в отношении внутренних механизмов анти-DDOS решений.

В отличие от атак сетевого уровня, атаки на уровне приложений гораздо легче поддерживать длительное время, поскольку для этого требуется намного меньше ресурсов ботнета. Как следствие, более 44% таких атак длились более 1 часа, в то время как на сетевом уровне атак такой длительности всего 12%.

В отличие от атак сетевого уровня, которые зачастую направлены против сети Incapsula в целом, в каждой атаке уровня приложений можно проследить конкретную цель, против которой она была направлена. Это дает возможность измерить частоту атак против каждой атакуемой компании.

В среднем, более 40% компаний оказываются атакованными более одного раза, а 16% — более 5 раз. Наблюдается явный тренд на увеличение повторных атак, а злоумышленников, похоже, не останавливают их провалившиеся попытки и осознание того, что их цель хорошо защищена.

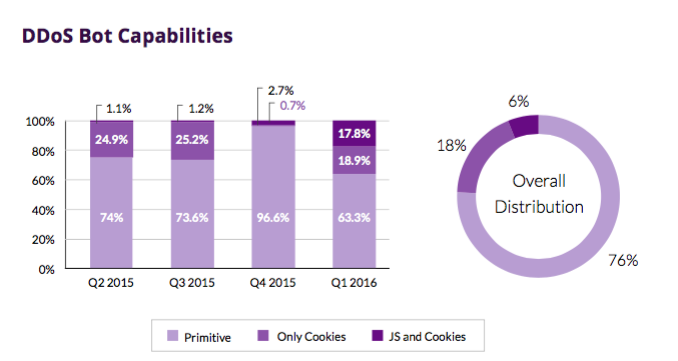

Атаки уровня приложения используют сети ботов, чтобы создать множественные TCP-соединения с сервером, чтобы истощить его ресурсы. Чтобы скрыть свою природу, боты такого типа используют поддельные HTTP-заголовки user-agent, как правило, с указанием наиболее популярных типов браузеров. Некоторые продвинутые боты умеют эмулировать поведение, похожее на поведение браузера, например, они умеют сохранять файлы cookie и парсить JavaScript. Такие боты могут обмануть многие базовые системы защиты, которые полагаются только на эти факторы при определении «поддельных» пользователей.

Эволюция ботов говорит о развитии средств для атаки на уровне приложений. 24% DDOS-ботов относятся к «продвинутому» типу, то есть способны преодолеть базовые защитные проверки. В 1-м квартале 2016 г. доля таких ботов достигла рекордных 36,6%.

Тренды географии атак

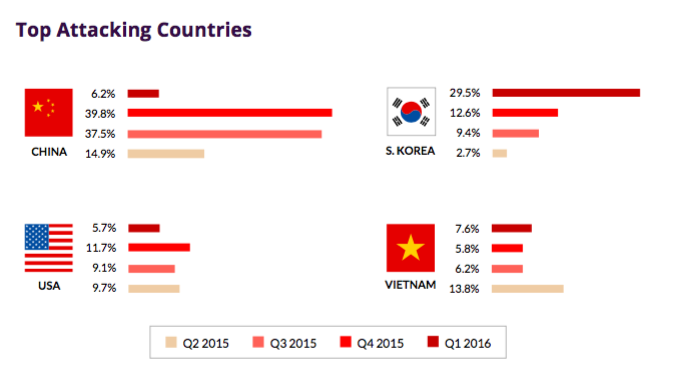

Что касается географического распределения источников атаки, Китай остается лидером: 3 квартала из 4-х Китай был главным источником активности ботнетов.

Интересным трендом является резкий рост трафика ботов из Южной Кореи. В частности, в 1-м квартале 2016 г. почти треть DDOS-трафика уровня приложений исходила из Южной Кореи. Это неудивительно, если учесть мощную интернет-инфраструктуру этой страны. Ее высокоскоростной интернет-бэкбон позволяет владельцам ботнетов увеличить исходящий с них трафик. Есть вероятность, что это не продлится долго, поскольку власти Южной Кореи увеличивают инвестиции в кибербезопасность.

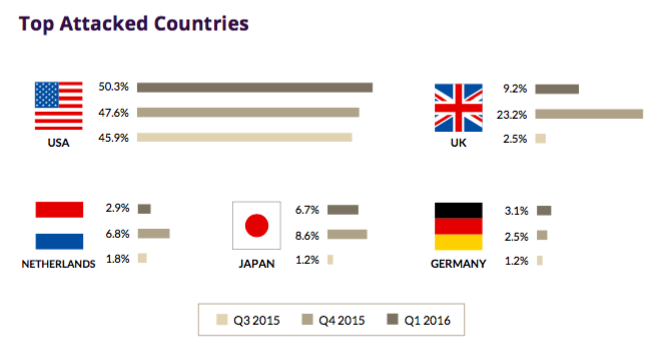

География «жертв» осталась в целом прежней. Поскольку целью злоумышленников обычно является вымогательство или кибервандализм с целью привлечения внимания, целями атак в основном являются компании в высокоразвитых странах.

Особо нужно упомянуть всплеск DDOS-атак в Великобритании в последние полгода. Пик случился в 4-м квартале 2015 года, и далее пошло снижение тренда, но этот период был отмечен несколькими высокопрофессиональными атаками, такими как «обрушение» сайтов BBC, HSBC и Ирландской национальной лотереи.

За исследуемый период большинство атак использовали ботнеты на различных разновидностях Nitol, Cycloe и PC Rat. В среднем эти атаки обеспечили 55,1% всех атак от ботнетов.

Во 2-м и 3-м кварталах 2015 г. наблюдались множественные атаки со стороны роутеров для дома и офиса, зараженных вредоносным ПО Mr.Black. Атакующие также использовали средство для взлома паролей Sentry MBA, которое может быть использовано для DDOS-атак, когда работает с большой частотой обращений.

В 1-м квартале 2016 года наблюдался взлет активности ботнетов на Generic!BT, в основном из России и Украины. Они дали 12,8% активности ботнетов в этом квартале.

Заключение

В заключение отметим еще раз два важных момента:

- DDOS-атаки базового уровня становятся все более распространенными за счет сервисов типа «DDOS на заказ». Сейчас даже мало что понимающий в ИТ пользователь может заказать такую атаку за смешные деньги просто потому, что он разозлился на службу поддержки вашей компании.

- В верхнем сегменте сложности DDOS-атак происходит постоянная эволюция методов и средств, и это говорит о необходимости отслеживания таких тенденций и вложения в средства ИТ-безопасности.