Варианты использования решений для видимости сети (visibility)

Что такое видимость сети (Network Visibility)?

Видимость (Visibility) определяется словарем Вебстера как «способность быть легко замеченным» или «степень ясности». Под видимостью сети или приложения подразумевается удаление слепых зон, которые скрывают способность легко видеть (или количественно определять), что происходит в сети и/или приложениях в сети. Эта видимость позволяет ИТ-командам быстро изолировать угрозы безопасности и решать проблемы с производительностью, что в конечном итоге обеспечивает наилучшее взаимодействие с конечным пользователем.

Еще одно понимание — это то, что позволяет ИТ-командам контролировать и оптимизировать сеть наряду с приложениями и ИТ-сервисами. Вот почему видимость сети, приложений и безопасности абсолютно необходима для любой ИТ-организации.

Самый простой способ добиться видимости сети — это реализовать архитектуру видимости (visibility architecture), которая представляет собой комплексную end-to-end инфраструктуру, обеспечивающую в свою очередь видимость физической и виртуальной сети, приложений и безопасности.

Закладка фундамента сетевой видимости

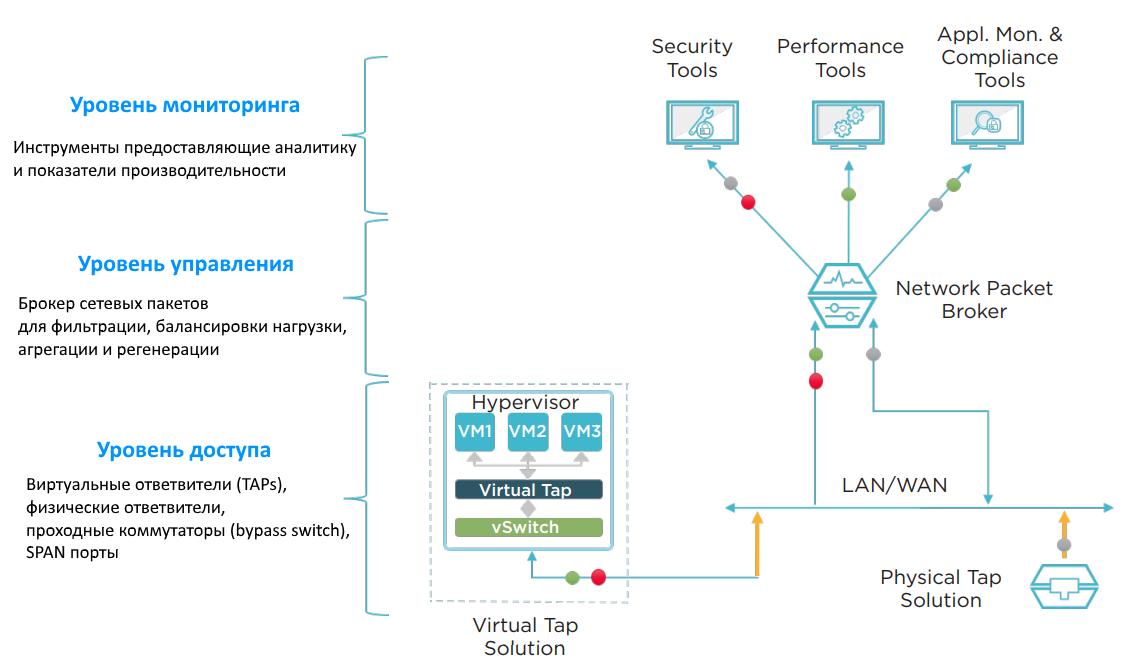

Как только архитектура видимости будет создана, станет доступно множество вариантов использования. Как показано ниже, архитектура видимости представляет три основных уровня видимости: уровень доступа, уровень управления и уровень мониторинга.

Используя показанные элементы, ИТ-специалисты могут решать различные проблемы сети и приложений. Есть две категории вариантов использования:

- Основные решения видимости

- Полная видимость сети

Основные решения видимости ориентированы на безопасность сети, экономию средств и устранение неполадок. Это три критерия, которые влияют на ИТ ежемесячно, если не ежедневно. Полная видимость сети призвана обеспечить более глубокое понимание областей слепых зон, производительности и соответствия нормативным требованиям.

Что можно действительно делать с видимостью сети (network visibility)?

Существует шесть различных вариантов использования видимости сети, которые четко могут показать ценность. Это:

— Улучшение безопасности сети

— Предоставление возможностей сдерживания и снижения затрат

— Ускорение траблшутинга и повышение надежности сети

— Устранение слепых зон сети

— Оптимизация производительности сети и приложений

— Укрепление соблюдения нормативных требований

Ниже некоторые конкретные примеры использования.

Пример №1 – фильтрация данных для решений безопасности, которые стоят в разрыв сети (in-line), повышает эффективность данных решений

Цель этого варианта в использовании брокера сетевых пакетов (NPB – Network Packet Broker) для фильтрации данных с низким риском (например, видео и голос), чтобы исключать их из проверки средствами безопасности (системой предотвращения вторжений (IPS), предотвращения потери данных (DLP), сетевым экраном для веб-приложений (WAF) и т.д.). Этот «неинтересный» трафик может быть определен и передан обратно на обходной коммутатор (by-pass switch) и отправлен далее в сеть. Преимущество этого решения состоит в том, что WAF или IPS не должны тратить ресурсы процессора (ЦПУ) на анализ ненужных данных. Если ваш сетевой трафик содержит значительный объем данных этого типа, вы можете реализовать эту функцию и снизить нагрузку на свои инструменты безопасности.

У компаний были случаи, когда до 35% сетевого трафика с низким уровнем риска было исключено из проверки IPS. Это автоматически увеличивает эффективную полосу пропускания IPS на 35% и означает, что вы можете отложить покупку дополнительных IPS или апгрейд. Мы все знаем, что сетевой трафик увеличивается, поэтому в какой-то момент вам понадобится более производительный IPS. Это действительно вопрос — хотите ли вы минимизировать расходы, или нет.

Пример №2 – балансировка нагрузки продлевает жизнь устройств 1-10Гбит/с в сети 40Гбит/с

Второй пример использования включает в себя снижение стоимости владения сетевым оборудованием. Это достигается с помощью пакет-брокеров (NPB) для балансировки трафика на инструменты безопасности и мониторинга. Как балансировка нагрузки может помочь большинству предприятий? Во-первых, увеличение количества сетевого трафика является очень распространенным явлением. Но как насчет мониторинга влияния роста пропускной способности? Например, если вы модернизируете ядро сети с 1 Гбит/с до 10 Гбит/с то вам потребуются инструменты 10 Гбит/с для корректного мониторинга. Если вы повысите скорость до 40 Гбит/с или 100 Гбит/с, то при таких скоростях будет выбор инструментов мониторинга намного меньше и стоимость их очень высока.

Пакет-брокеры предоставляют необходимые возможности агрегации и балансировки нагрузки. Например, балансировка трафика 40 Гбит/с позволяет распределить трафик мониторинга между несколькими инструментами 10 Гбит/с. После этого вы сможете продлить срок службы устройств 10 Гбит/с, пока не появится достаточно средств для приобретения более дорогих инструментов, способных справляться с более высокими скоростями передачи данных.

Другой пример — объединить инструменты в одном месте и передать им необходимые данные от брокера пакетов. Иногда используются отдельные решения, распределенные по сети. Данные опроса, проведенного компанией Enterprise Management Associates (EMA), показывают, что 32% корпоративных решений недостаточно загружены, то есть менее чем на 50%. Централизация инструментов и балансировка нагрузки позволяют вам объединять ресурсы и увеличивать использование, используя меньше устройств. Вы можете часто откладывать приобретение дополнительных инструментов до тех пор, пока коэффициент использования не станет достаточно высоким.

Пример №3 – траблшутинг для уменьшения/устранения потребности в получении разрешений на изменения (Change Board permissions)

После того, как оборудование для видимости (ответвители (TAPs), NPB…) установлено в сети, вам редко придется вносить изменения в сеть. Это позволяет оптимизировать некоторые процессы устранения неполадок, чтобы повысить эффективность.

Например, после того, как TAP установлен («установил и забыл») он пассивно передает копию всего трафика в NPB. Это имеет огромное преимущество, поскольку устраняет большую часть бюрократических нюансов – получения одобрений для внесения изменений в сеть. Если также установить брокер пакетов, будет мгновенный доступ практически ко всем данным, которые нужны для траблшутинга.

Если нет потребности вносить изменений, можно пропустить этапы согласования изменений и перейти непосредственно к отладке. Этот новый процесс оказывает большое влияние на сокращение среднего времени на восстановление (MTTR – Mean Time to Repair). Исследования показывают, что есть возможность снизить MTTR до 80%.

Пример №4 – Application Intelligence, применение фильтрации приложений и маскировки данных для повышения эффективности безопасности

Что такое интеллект приложений (Application Intelligence)? Это технология доступна у брокеров пакетов (NPB) IXIA. Это расширенная функциональность, позволяющая выйти за пределы фильтрации пакетов уровня 2–4 (модели OSI) и полностью перейти на уровень 7 (прикладной уровень). Преимущество заключается в том, что данные о поведении и местонахождении пользователей и приложений могут создаваться и экспортироваться в любом необходимом формате — необработанные пакеты, отфильтрованные пакеты или информация NetFlow (IxFlow). ИТ-отделы могут выявлять скрытые сетевые приложения, уменьшать угрозы сетевой безопасности, а также снижать простои сети и/или повышать производительность сети. Отличительные особенности известных и неизвестных приложений могут быть идентифицированы, захвачены и переданы специализированным инструментам мониторинга и безопасности.

- идентификация подозрительных/неизвестных приложений

- выявление подозрительного поведения по геолокации, например, пользователь из Северной Кореи подключается к Вашему FTP серверу и передает данные

- расшифровка SSL для проверки и анализа потенциальных угроз

- анализ неправильной работы приложений

- анализ количества и роста трафика для активного управления ресурсами и прогнозирования расширения

- маскировка конфиденциальных данных (кредитные карты, учетные данные…) перед отправкой

Функционал Visibility Intelligence доступен как в физических и виртуальных (Cloud Lens Private) пакет-брокерах IXIA (NPB), так и в публичных «облаках» — Cloud Lens Public:

Кроме стандартного функционала NetStack, PacketStack и AppStack:

За последнее время был добавлен также функционал безопасности SecureStack (для оптимизации обработки конфиденциального трафика), MobileStack (для операторов мобильной связи) и TradeStack (для мониторинга и фильтрации данных финансового трейдинга):

Выводы

Решения для видимости сети – мощный инструмент способный оптимизировать архитектуру сетевого мониторинга и безопасности, который создает фундаментальный сбор и обмен необходимыми данными.

Варианты использования позволяют:

- дать доступ к нужным специфическим данным по мере необходимости для диагностики и траблшутинга

- добавить/удалить решения безопасности, мониторинга как in-line, так и out-of-band

- уменьшить MTTR

- обеспечить быстрое реагирование на проблемы

- провести расширенный анализ угроз

- устранить большинство бюрократических согласований

- уменьшить финансовые последствия взлома, оперативно подключив нужные решения в сеть и уменьшив MTTR

- сократить стоимость и трудозатраты по настройке SPAN-порта