Если вы продолжаете позиционировать бекапы только как инструмент защиты от угроз уровня “Если сломается диск, у меня будет откуда взять копию файлов”, то у меня для вас отличные новости. Вся индустрия создания резервных копий уже давно работает по принципу страхового полиса: наша задача обеспечить сохранность и доступность данных, вне зависимости от того, какую модель угроз вы используете у себя. И если рассказы про осыпавшиеся диски и развалившиеся рейды давно вызывают только скрежет песка на зубах, то угрозу лишиться доступа к информации из-за действий программ вымогателей многие обходят стороной и не считают достаточно важной. А ведь злоумышленники тоже не стоят на месте и расширяют функционал своих творений, который давно перешагнул алгоритм “зашифровать локальный диск > требовать перечислить биткоинов”.

Если хочется всегда быть в курсе последних событий из мира зловредов, конечно же стоит подписаться на рассылку новостей от одной или даже нескольких компаний из сферы информационной безопасности. Они формируют новостные ленты и постоянно пишут отчёты, которые были тщательно составлены исходя из накопленной статистики и проведённых исследований. Мы в Veeam тоже ведём свою статистику, но используем несколько другие инструменты. Если в отчётах безопасников проглядывают более индуктивные вещи а-ля “упоминания об этом локере мы заметили тогда-то, патчи появились через неделю, а значит, скорее всего у нас уже N заражённых компьютеров”, то у нас статистика скорее дедуктивная. В нашу техническую поддержку приходят с конкретными проблемами, когда уже точно поймали и наблюдают зашифрованные данные.

Первым делом нас всегда интересует, как именно зловред попадает на целевую систему. Тут лидерство у подвидов удалённого доступа в самых различных его проявлениях. Это и RDP, и SSH, и незакрытые порты к базам с дефолтными паролями. Умудрённые опытом седовласые мужи считают, что примерно половина всех вредителей используют именно такой метод проникновения. Благо для этого зачастую не нужны какие-то специальные знания и есть тьма готовых решений. Да и всё давно лежит в открытом доступе, на радость скрипт кидисам. Затем идёт классика жанра: фишинговые письма с просьбой пройти по ссылке или открыть вложенный файл. И замыкают шествие эксплоиты самых разных уровней открытости и приватности. В принципе, ничего нового.

Ок, ну вот взломали вас, пошифровали диски и требуют денег. Это всё? На самом деле нет. Всё самое интересное может только начинаться. В простейших случаях вам включают таймер и начинают увеличивать сумму по ходу его тиканья. Чисто психологический трюк, цель которого — создать иллюзию, что дальше будет только хуже, а сейчас ещё можно обойтись малой кровью. Иногда вам могут начать удалять файлы по таймеру, тщательно перезаписывая их по несколько раз рандомным мусором, дабы никакой софт по восстановлению информации вам не помог.

И самый, на мой взгляд, плохой сценарий — когда злоумышленник начинает анализировать вашу информацию. Он может найти базу с данными о всех ваших клиентах и, в лучшем случае, разослать им фото неглиже вашего генерального. А может и перевыставить все недавние счета, только с более выгодными ему реквизитами. Да и вообще он может организовать вам что угодно, начиная от репутационных рисков и до финансовых злоключений, из-за которых вы потом будете долго и увлекательно объяснять человеку в погонах, что вас взломали и сажать надо совершенного другого человека. Хотя при определённых условиях это всё не важно. Просто факт того, что вас взломали, уже будет означать ваш скорый туризм в не самые весёлые места.

И тут всплывает интересный нюанс современности — люди, занимающиеся взломами, тоже не вчера родились и прекрасно понимают, что недостаточно просто зашифровать вам файлы и требовать выкуп. Наверняка у вас есть бекапы, вы быстренько откатитесь, опеределите место взлома и вся работа пойдёт насмарку. Обидно ведь, да и кушать злоумышленнику хочется. Поэтому какая у него будет первейшая задача? Правильно — найти и лишить вас бекапов. Например, тоже зашифровать. И нет, это не моя буйная фантазия, это свершившийся факт: хорошие шифровальщики всегда первым делом ищут файлы бекапов всех основных вендоров, втихую их шифруют и только после этого вскакивают в грязных кирзачах на стол и начинают в открытую плясать гопака с требованием денег за свой прекрасный танец.

Поэтому, если хочется свести к минимуму шансы на все эти увлекательные приключения, давайте начнём с себя. Не пренебрегайте чтением разнообразных best practices документов. Если даже там написаны банальные для вас вещи, то просто используйте его в качестве чек листа. И коллегам покажите, хуже не будет. В процессе чтения может выясниться, что какая-то галочка от вас ускользнула и сейчас самое время это исправить. Если вы сомневаетесь, что сделали всё правильно, то на рынке есть масса компаний, которые организуют вам секьюрити-аудит и выдадут пачку дельных советов. Ну и как известно, от сумы и тюрьмы не зарекайся, поэтому заведите себе заранее список контактов, по которым можно бежать звонить в случае пожара. И нет, это не знакомый дядя в прокуратуре. Это технический сапорт вендоров. Гораздо проще сразу звонить в сапорт Veeam, чем дрожащими руками пытаться нагуглить их телефон.

Но это была теоретическая часть подготовки, где все пункты можно воспринимать как “А хорошо бы было это сделать”. Теперь переходим к практике, где выполнение каждого пункта действительно поможет вам с блеском выйти из любой ситуации или не вляпаться в оную.

Во-первых, запомните вы уже наконец, что иметь по несколько копий данных — это нормально и правильно. Правило 3-2-1 (три копии данных, на носителях двух разных типов, где один находится на другой площадке) - это не тайный заговор производителей СХД, лент, флешек и прочих накопителей. Это обязательное условие, если вы хотите иметь гарантированный доступ к вашим данным. Если данные имеют хоть какую-то ценность для вашего бизнеса, то эти диски не стоят ничего в сравнении с тем, что на них. Это ваша первая линия обороны.

Но любая оборона имеет свои слабые места, поэтому не забываем разграничивать права доступа и физически разделять системы, где это возможно. Если резервные копии лежат на общем хранилище с общим доступом, то о какой надёжности может идти речь? Грамотные специалисты хранят бекапы в изолированных контурах, куда доступ есть буквально у нескольких доверенных логинов. Причём тут речь не просто о неких отдельных СХД с параноидальными правами доступа, а о выделении всей бекапной инфраструктуры в отдельную подсеть с отдельными серверами, дабы максимально скрыть следы наличия СРК. Как вам идея настроить отдельный VLAN или VPN канал, который включается по расписанию и выключается по завершению бекапа? Если звучит как предельная паранойя, то просто подумайте, что во всей сети может твориться ад и Израиль, а вот бекапы будут в сухости и сохранности. Вы точно не хотите такого для себя?

Давайте теперь соберём всё в кучу и быстро перечислим имеющиеся варианты по защите, исходя из того, что может предложить Veeam Backup & Replication:

Immutable Backups. Самый железобетонный вариант, придуманный и реализованный в AWS S3, который уже подхватили другие S3-совместимые решения. Суть в том, что записанные данные не может изменить или удалить вообще никто. Когда истечёт ретенш, они удалятся сами, но до этого момента каждый байт данных прибит гвоздями. Такой вариант защитит ваши данные даже от озлобленного админа, который решил вам страшно отомстить.

Ленты. Святой Грааль долговременно и надёжного хранения информации. Ленты, лежащие в банковской ячейке или в сейфе под кроватью у вашего безопасника на даче, будет крайне сложно как-то зашифровать или испортить. Поэтому главное правило здесь: держим ленты отключёнными от инфраструктуры всегда, когда с ними не работает наше СРК. Очень здорово, что у вас большая библиотека с тремя роботами и десятью приводами, но если к ней можно подключиться из вне, ваша информация под угрозой.

Реплики. Для реплицированных машин находиться в выключенном виде и так нормальное состояние, поэтому здесь основные риски приходят от гипервизора и СХД. Самая простая и действенная защита — это настроить разные политики авторизации. Банально вывести хост с репликами в другой домен, где есть только полторы сервисных учётки, будет вполне достаточно.

СХД снапшоты. Помним, что это всё ещё не бекапы, однако отличное к ним подспорье и вариант быстрого отката изменений. Здесь всё полностью зависит от конкретного вендора и реализованных им функций, однако использовать отдельный фреймворк для авторизации, в любом случае, будет отличной идеей.

Veeam Cloud Connect. Ещё один вариант, как можно реализовать идею об удалённом хранение бекапов. Выгрузи их в далёкие облака и сделай так, чтобы канал связи работал строго по расписанию.

Ротация дисков. Всё то же самое, что и с ленточками, только теперь с дисками. Забил диск бекапами - убери его в шкаф. В Veeam есть отдельная галочка для реализации такого варианта. А если использовать Veeam Agent, то его можно настроить делать бекап, когда к системе поключается определённый диск, и сразу размонтировать его, как только бекап создался. Очень удобная функция, как по мне.

Но это всё пассивная защита, а что по активной? Тут первым делом в голову приходят антивирусы. Но мы опять спотыкаемся о предыдущую загвоздку: злоумышленники не дураки (во всяком случае те, кто может нанести действительно серьёзный ущерб) и выстраивают вектора атак таким образом, чтобы обойти антивирусы. Это могут быть как приватные эксплоиты, которые ещё нигде не засветились, так и маскировка своей деятельности под легитимные приложения. Соответственно, на антивирус надейся, но сам не плошай. Например, используй свой мониторинг с умом. Он же у тебя есть, да? Я про мониторинг, если что.

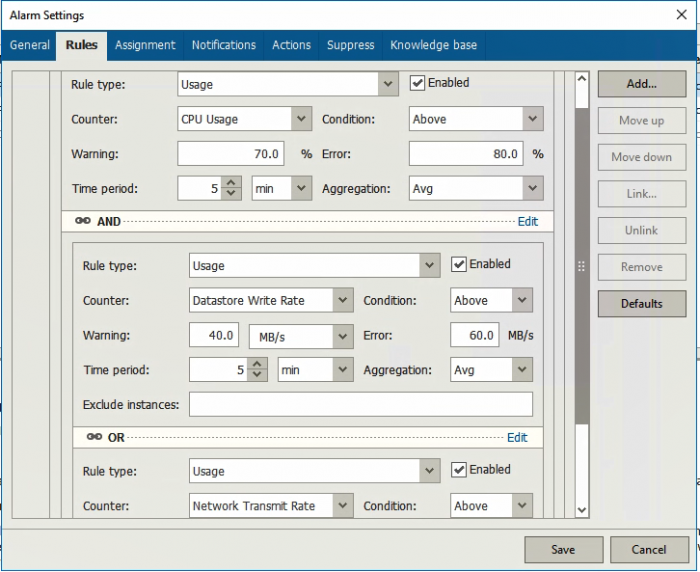

Когда вдруг у тебя скачком вырастает утилизация сети, а диски начинают дымиться от количества выдаваемых IOPs, то вряд ли это просто юзеры нашли новый смешной мемасик и настолько активно им обмениваются. Поэтому уже несколько лет как в нашем Veeam One есть алёрт с говорящим названием Possible ransomware activity. Это не значит, что мы тут пытаемся заменить собой антивирус или другие продукты для защиты от злодеев. Нет, это просто предупреждение о том, что происходит что-то подозрительное, что лучше бы проверить ручками. По сути там просто отлавливается момент, когда вдруг резко вырастает нагрузка на сеть, диск и CPU. Вроде и никакой особой хитрости, однако в случае чего может помочь среагировать значительно быстрее. И само собой, этот алёрт можно отредактировать, выставив свои значения. Ну или вообще остановить его, если мешает.

Другой интересный триггер — это Suspicious incremental backup size. Включает сирену, если размер очередного бекапного инкремента разительно отличается от прошлого. Естественно, такое может произойти и по вполне легитимным причинам, однако лучше перебдеть и проверить, почему это вдруг на забытой всеми вируталке, где инкременты были по паре гигабайт, вдруг изменилось 90% диска.

И главное, что всегда надо помнить — никто кроме вас не знает вашу инфраструктуру. Никто не знает, что для вас самое важное и как оно работает. Поэтому не надейтесь найти универсальный продукт, решающий за вас все проблемы. Таких нет. Всегда надо брать в руки напильник и засучив рукава настраивать его под текущие нужды. Простейший пример: если сработал триггер возросшей нагрузки, то какие действия надо предпринять? Возможно, это типичный false-positive и всё идёт по плану. Или сейчас середина рабочего дня, и лучшее решение — это просто выйти на связь с администратором системы, дабы разобраться на месте. А если это происходит посреди ночи, а дежурной смены у вас нет? Вероятно, лучшим вариантом будет автоматически отключать такую машину от сети и слать письмо счастья админам, чтобы утром первым делом посмотрели. А если её нельзя отключать от сети или выключить? Значит, придётся будить админов. На самом деле в Veeam One можно очень гибко настроить варианты поведения, однако это надо сделать. Угадать за вас ваши потребности мы не сможем при всём желании.

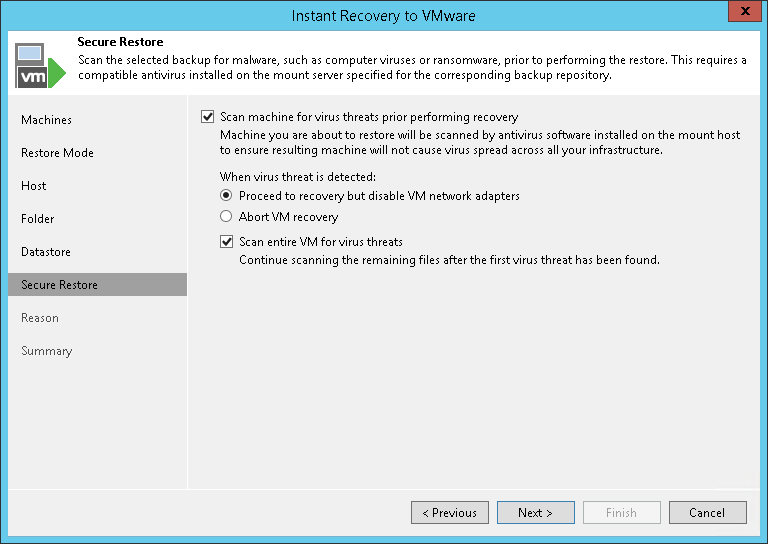

Теперь рассмотрим, что же делать, если всё плохо и пришла пора восстанавливаться. Во-первых, надо привести голову в порядок. Сходите перекурить, выпить кофейку и только со спокойной головой начинайте работать. Самое важное при восстановлении — чтобы на свежие машины не набежали старые вирусы. Поэтому первым делом сносим под ноль всё инфицированное или физически отключаем от сети, чтобы зловред даже теоретически не мог перекинуться на свежие машины. Истории про VLAN’ы, доступ в инфицированную подсеть только с одной машины и изоляцию физических портов — это всё увлекательно, но вы точно хотите проверить, правильно оно настроено или нет? Зато для самого восстановления у Veeam припасена интересная фишка - Secure Restore. Все восстанавливаемые машины будут прогоняться через проверку антивирусом с возможным выбором реакции на срабатывание. Машины можно или сразу удалять, или восстанавливать без сетевого адаптера. Тут решать вам. Это сделано на случай, если зловред проник на целевую систему до того, как был сделан бекап. То есть когда мы по незнанию своему забекапили уже заражённую машину и хотим иметь возможность это исправить.

И всегда держим в голове: частота и скорость создания бекапов — это очень увлекательные метрики, но гораздо важнее, чтобы из бекапов удалось что-то восстановить. Так что помним всегда эти три простых, но таких важных правила:

Никогда не платите вымогателям.

Здраво оценивайте стоимость своих данных и применяйте соответствующие решения для их резервирования.

Проверяйте бекапы.

Вот и всё. Никакой магии. Исключительно инженерный подход на всех уровнях.